Peretas dapat merusak PC Anda tanpa meninggalkan jejak menggunakan layanan RDP- berikut cara mengamankan diri Anda sendiri

2 menit Baca

Diperbarui pada

Baca halaman pengungkapan kami untuk mengetahui bagaimana Anda dapat membantu MSPoweruser mempertahankan tim editorial Baca lebih lanjut

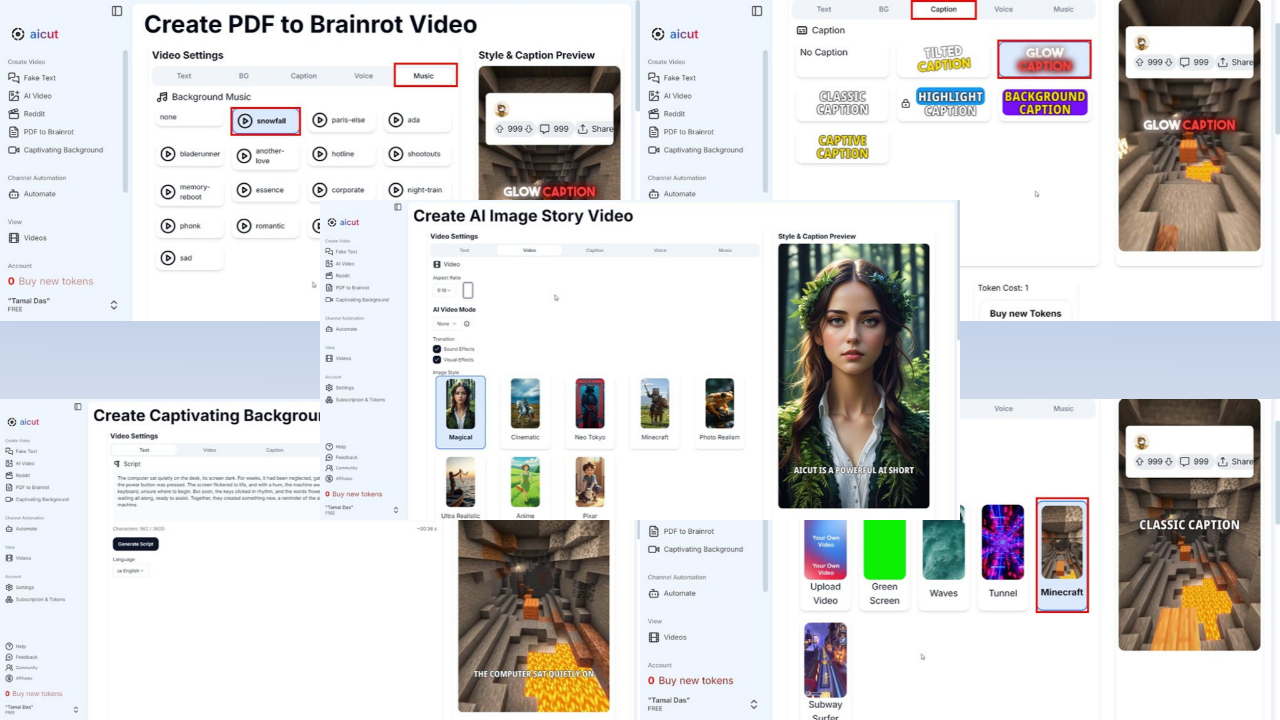

Windows Remote Desktop Services memungkinkan pengguna untuk berbagi drive lokal ke Server Terminal dengan izin baca dan tulis, di bawah lokasi jaringan virtual "tsclient" (+ huruf drive).

Di bawah koneksi jarak jauh, penjahat dunia maya dapat memberikan penambang cryptocurrency, pencuri info, dan ransomware; dan karena dalam RAM, mereka dapat melakukannya tanpa meninggalkan jejak.

Sejak Februari 2018, peretas telah memanfaatkan komponen 'worker.exe', mengirimkannya bersama dengan koktail malware untuk mengumpulkan detail sistem berikut.

- Informasi sistem: arsitektur, model CPU, jumlah inti, ukuran RAM, versi Windows

- nama domain, hak istimewa pengguna yang masuk, daftar pengguna di mesin

- alamat IP lokal, kecepatan unggah dan unduh, informasi IP publik seperti yang dikembalikan oleh layanan from ip-score.com

- browser default, status port tertentu pada host, memeriksa server yang berjalan dan mendengarkan port mereka, entri spesifik dalam cache DNS (terutama jika mencoba terhubung ke domain tertentu)

- memeriksa apakah proses tertentu sedang berjalan, keberadaan kunci dan nilai tertentu dalam registri

Selain itu, komponen memiliki kemampuan untuk mengambil tangkapan layar dan menghitung semua bagian jaringan yang terhubung yang dipetakan secara lokal.

“worker.exe” dilaporkan telah mengeksekusi setidaknya tiga pencuri clipboard terpisah, termasuk MicroClip, DelphiStealer dan IntelRapid; serta dua keluarga ransomware- Rapid, Rapid 2.0 dan Nemty, dan banyak penambang cryptocurrency Monero berdasarkan XMRig. Sejak 2018, itu juga menggunakan pencuri info AZORult.

Pencuri clipboard bekerja dengan mengganti alamat dompet cryptocurrency pengguna dengan peretas, yang berarti mereka akan menerima semua dana berikutnya. Bahkan pengguna yang paling rajin pun dapat tertipu dengan “mekanisme penilaian yang kompleks”, yang menyaring lebih dari 1,300 alamat untuk menemukan alamat palsu, yang awal dan akhir identik dengan alamat korban.

Pencuri clipboard diperkirakan telah menghasilkan sekitar $ 150,000 - meskipun angka ini tidak diragukan lagi jauh lebih tinggi pada kenyataannya.

“Dari telemetri kami, kampanye ini tampaknya tidak menargetkan industri tertentu, melainkan mencoba menjangkau sebanyak mungkin korban” – Bitdefender

Untungnya, tindakan pencegahan dapat diambil, yang akan melindungi Anda dari serangan jenis ini. Ini dapat dilakukan dengan mengaktifkan pengalihan drive dari daftar kebijakan grup. Opsi ini tersedia dengan mengikuti jalur ini di applet konfigurasi komputer:

Konfigurasi Komputer > Template Administratif > Komponen Windows > Layanan Desktop Jarak Jauh > Host Sesi Desktop Jarak Jauh > Pengalihan Perangkat dan Sumber Daya

Baca lebih lanjut tentang serangan secara detail di komputer bleeping sini.

melalui: teknisi

forum pengguna

Pesan 0