A hackerek nyomtalanul ellophatják számítógépét az RDP-szolgáltatások használatával – így biztosíthatja magát

2 perc olvas

Frissítve

Olvassa el közzétételi oldalunkat, hogy megtudja, hogyan segítheti az MSPowerusert a szerkesztői csapat fenntartásában Tovább

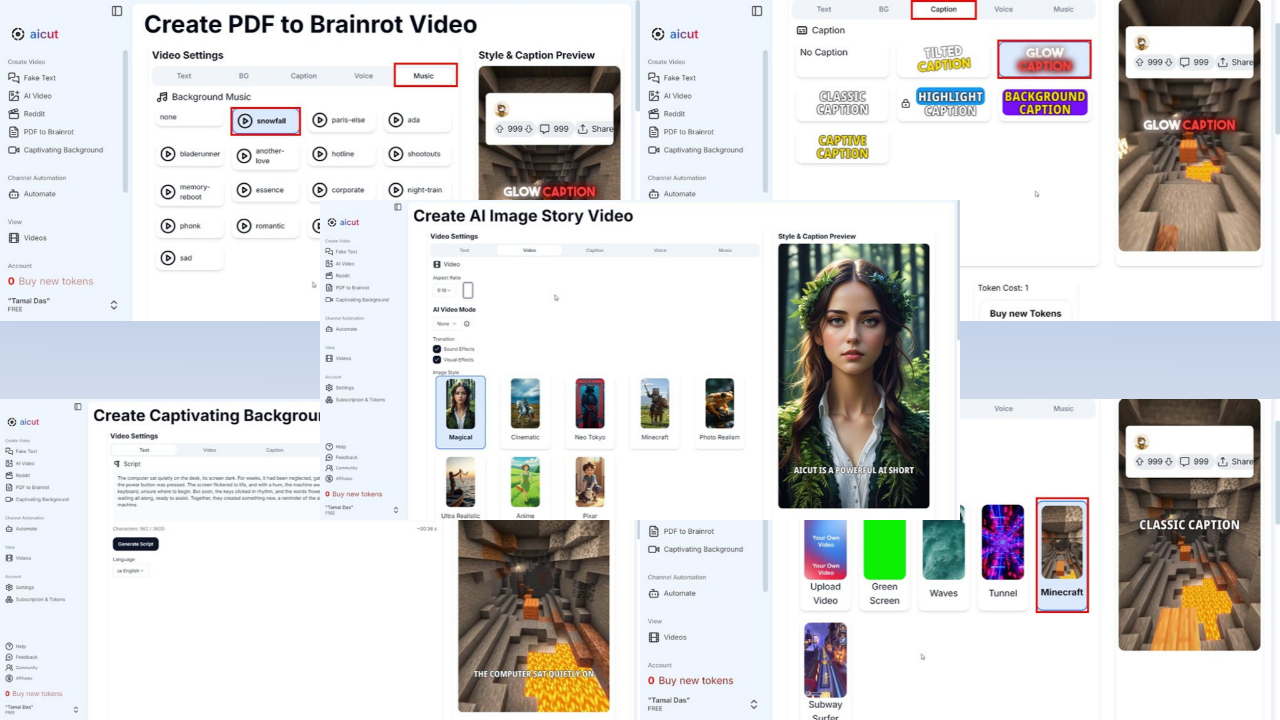

A Windows Remote Desktop Services lehetővé teszi a felhasználók számára, hogy helyi meghajtókat osszanak meg egy terminálkiszolgálóval olvasási és írási engedéllyel, a „tsclient” virtuális hálózati hely alatt (+ a meghajtó betűjele).

Távoli kapcsolat alatt a kiberbűnözők kriptovaluta bányászokat, információlopókat és zsarolóprogramokat juttathatnak el; és mivel a RAM-ban van, megtehetik anélkül, hogy lábnyomot hagynának maguk után.

2018 februárja óta a hackerek kihasználják a „worker.exe” komponens előnyeit, és rosszindulatú programkoktélokkal együtt elküldik a következő rendszeradatok összegyűjtésére.

- Rendszerinformációk: architektúra, CPU modell, magok száma, RAM mérete, Windows verzió

- domain név, a bejelentkezett felhasználó jogosultságai, a gépen lévő felhasználók listája

- helyi IP-cím, fel- és letöltési sebesség, nyilvános IP-információk az ip-score.com szolgáltatás által visszaadott adatok szerint

- alapértelmezett böngésző, adott portok állapota a gazdagépen, fut kiszolgálók ellenőrzése és portjuk figyelése, adott bejegyzések a DNS-gyorsítótárban (főleg, ha egy bizonyos tartományhoz próbált csatlakozni)

- annak ellenőrzése, hogy bizonyos folyamatok futnak-e, adott kulcsok és értékek megléte a rendszerleíró adatbázisban

Ezenkívül az összetevő képes képernyőképeket készíteni, és felsorolni az összes csatlakoztatott hálózati megosztást, amely helyileg van leképezve.

A jelentések szerint a „worker.exe” legalább három különálló vágólaplopót hajtott végre, köztük a MicroClip, a DelphiStealer és az IntelRapid; valamint két ransomware család – a Rapid, a Rapid 2.0 és a Nemty, valamint számos XMRig alapú Monero kriptovaluta bányász. 2018 óta az AZORult infolopót is használja.

A vágólaplopók úgy működnek, hogy a felhasználó kriptovaluta pénztárcájának címét a hacker címére cserélik, ami azt jelenti, hogy minden további pénzt megkapnak. Még a legszorgalmasabb felhasználók is becsaphatók a „komplex pontozási mechanizmussal”, amely több mint 1,300 címen átszitálja a hamis címeket, amelyek kezdete és vége megegyezik az áldozatéval.

A vágólap-lopók becslések szerint körülbelül 150,000 XNUMX dollárt hoztak, bár ez a szám kétségtelenül sokkal magasabb a valóságban.

„Telemetriánk alapján úgy tűnik, hogy ezek a kampányok nem konkrét iparágakat céloznak meg, hanem a lehető legtöbb áldozatot próbálják elérni” – Bitdefender

Szerencsére elővigyázatossági intézkedéseket lehet tenni, amelyek megvédik Önt az ilyen típusú támadásoktól. Ezt úgy teheti meg, hogy engedélyezi a meghajtó átirányítását a csoportházirendek listájából. A lehetőség a következő elérési út követésével érhető el a számítógép konfigurációs kisalkalmazásában:

Számítógép konfigurációja > Felügyeleti sablonok > Windows-összetevők > Távoli asztali szolgáltatások > Távoli asztali munkamenetgazda > Eszköz- és erőforrás-átirányítás

A támadásokról bővebben itt olvashat csipogó számítógép itt.

keresztül: techdator

Felhasználói fórum

0 üzenetek