Excel se koristi kao svježi mamac za krađe identiteta - evo kako.

2 min. čitati

Ažurirano

Pročitajte našu stranicu za otkrivanje kako biste saznali kako možete pomoći MSPoweruseru da održi urednički tim Čitaj više

Evil Corp pronašao je novi način da phish svoje žrtve - pomoću Microsoft Excel dokumenata.

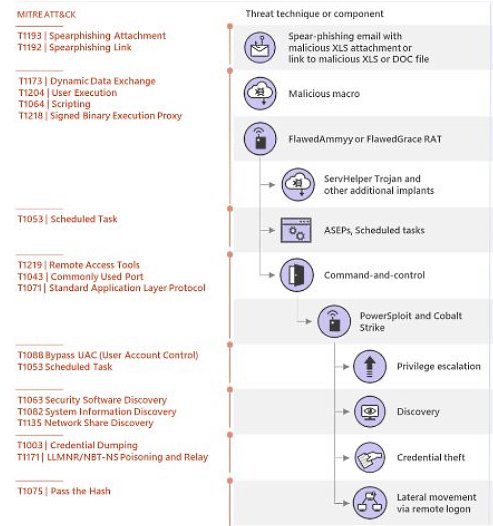

Grupa kibernetičkih kriminalaca, također poznata kao TA505 i SectorJo4, financijski su motivirani kibernetički kriminalci. Poznati su po tome što ciljaju maloprodajne tvrtke i financijske institucije s velikim zlonamjernim spam kampanjama, koristeći Necurs botnet; ali sada su usvojili novu tehniku.

U svojoj najnovijoj prijevari, šalju privitke s HTML preusmjerivačima sa zlonamjernim Excel dokumentima. Putem veza distribuiraju trojance za daljinski pristup (ŠTAKORI), kao i preuzimači zlonamjernog softvera koji je isporučio Dridex i Trick bankovne trojance. To također uključuje Locky, BitPaymer, Philadelphia, GlobeImposter, Jaff ransomware sojeve.

“Nova kampanja koristi HTML preusmjerivače priložene e-porukama. Kada se otvori, HTML vodi do preuzimanja Dudeara, zlonamjerne Excel datoteke napunjene makronaredbama koja ispušta korisni teret,”

"Nasuprot tome, prethodne kampanje e-pošte Dudeara sadržavale su zlonamjerni softver kao privitak ili su koristile zlonamjerne URL-ove." -Microsoft Security Intelligence istraživači.

Dudear (aka TA505/SectorJ04/Evil Corp), koji se koristi u nekim od najvećih kampanja zlonamjernog softvera danas, ponovno je s radom ovog mjeseca nakon kratke stanke. Iako smo vidjeli neke promjene u taktici, oživljeni Dudear još uvijek pokušava implementirati trojanac GraceWire koji krade informacije.

— Microsoft Threat Intelligence (@MsftSecIntel) 30. 2020. XNUMX.

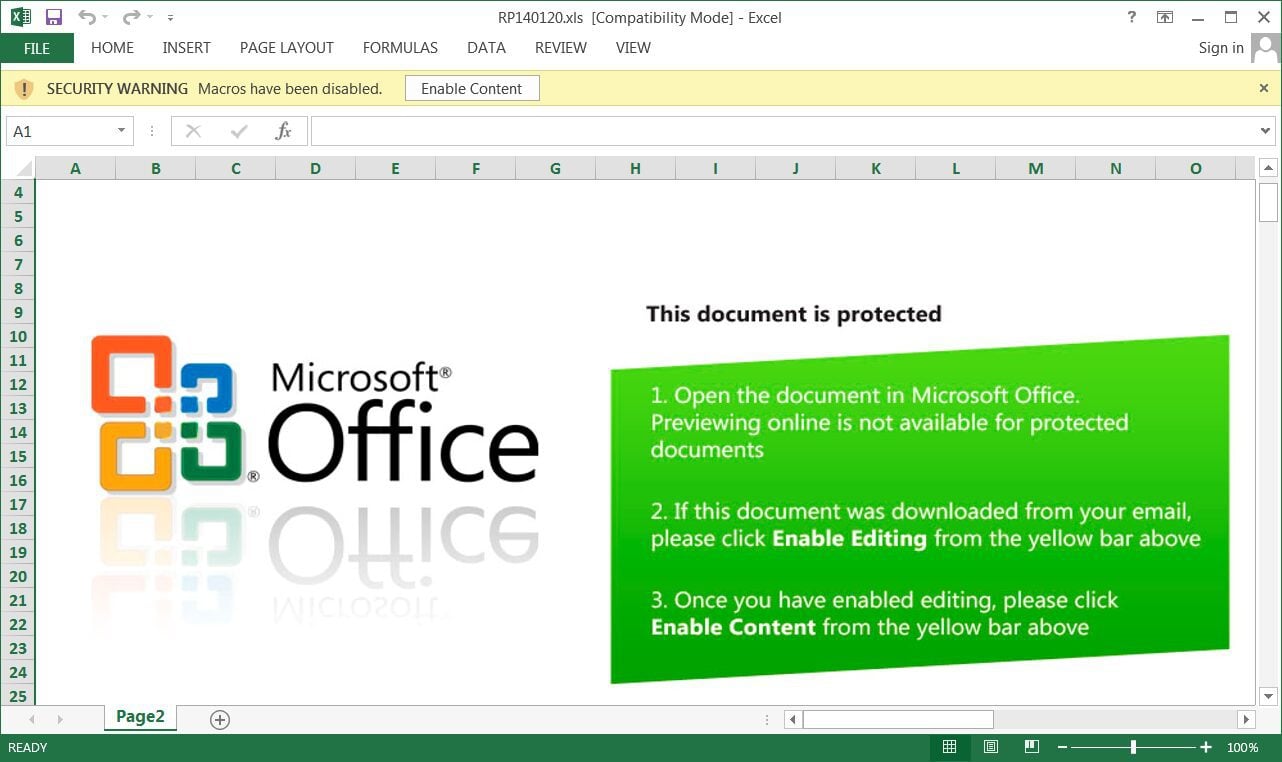

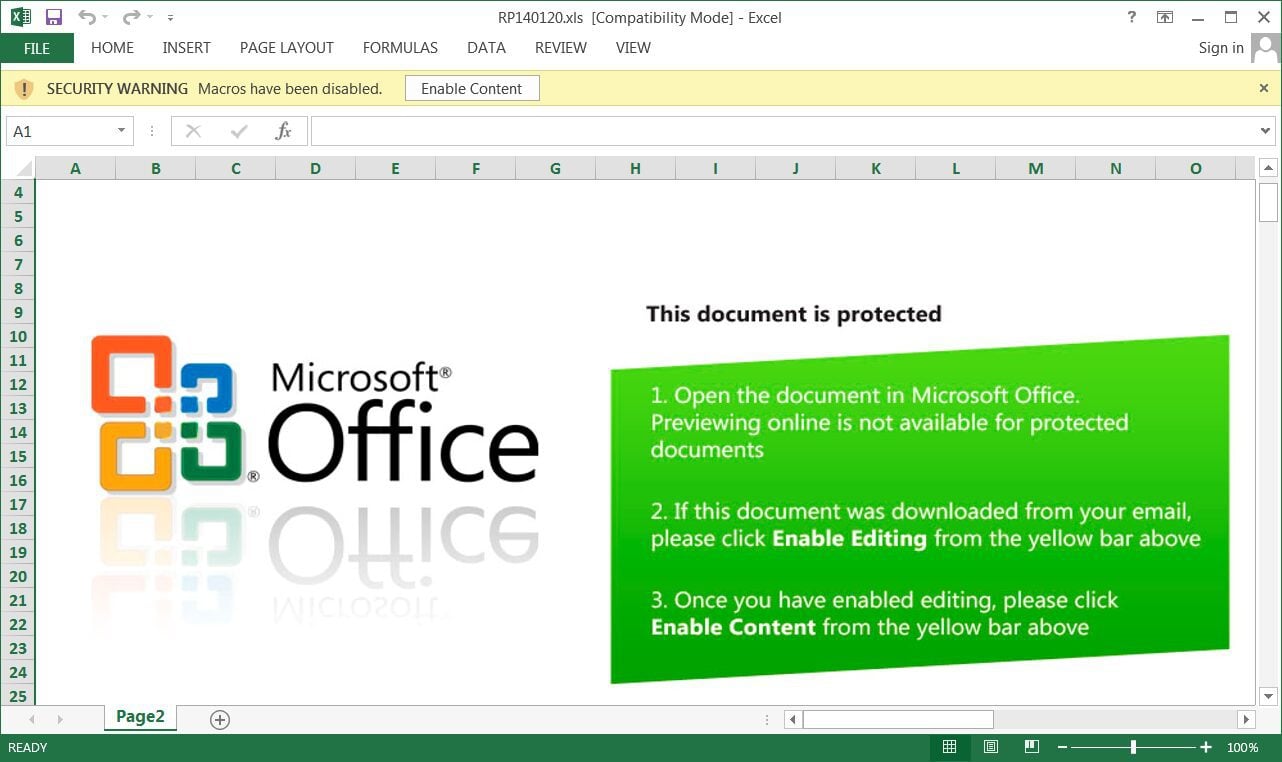

Nakon otvaranja HTML privitka, žrtva će automatski preuzeti Excel datoteku. Nakon što ga otvore, susreću se s ovim:

Nakon što cilj klikne na "Omogući uređivanje" prema uputama u dokumentu, oslobodit će zlonamjerni softver na svom sustavu.

Nakon ove točke, njihov će uređaj također biti zaražen uslugom IP praćenja, koja "prati IP adrese strojeva koji preuzimaju zlonamjernu Excel datoteku."

Izvješće Analitike prijetnji (microsoft)

Osim toga, zlonamjerni softver uključuje GraceWire – trojanac za krađu informacija, koji prikuplja osjetljive informacije i prosljeđuje ih počiniteljima putem poslužitelja za naredbu i kontrolu.

Pogledajte cijeli popis pokazatelja kompromisa (IOC), uključujući SHA-256 hasheve uzoraka zlonamjernog softvera korištenih u kampanji, ovdje i ovdje.

Izvor: bleepingračunalo