Authentification Windows Hello contournée avec une fausse caméra

2 minute. lis

Publié le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale Plus d'informations

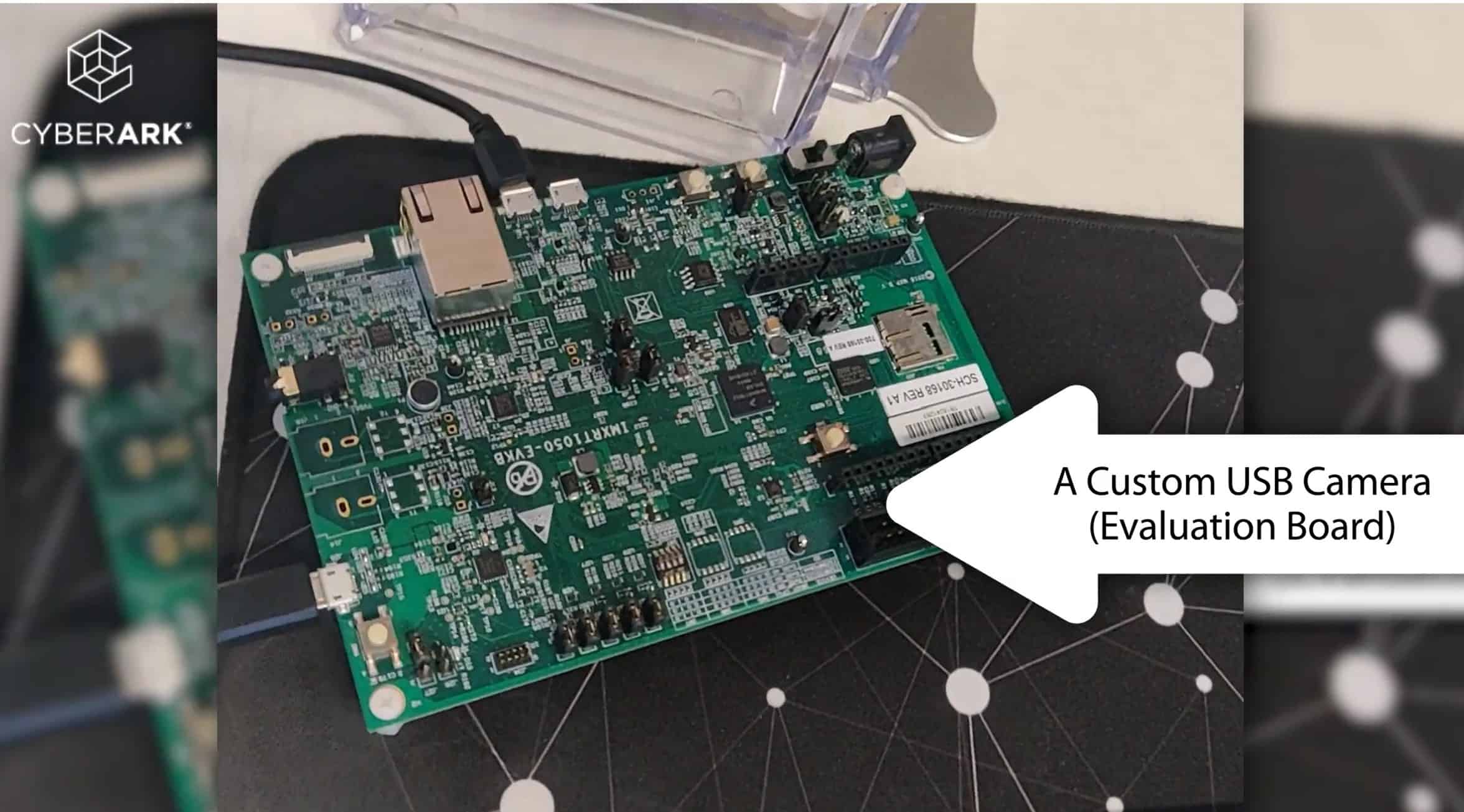

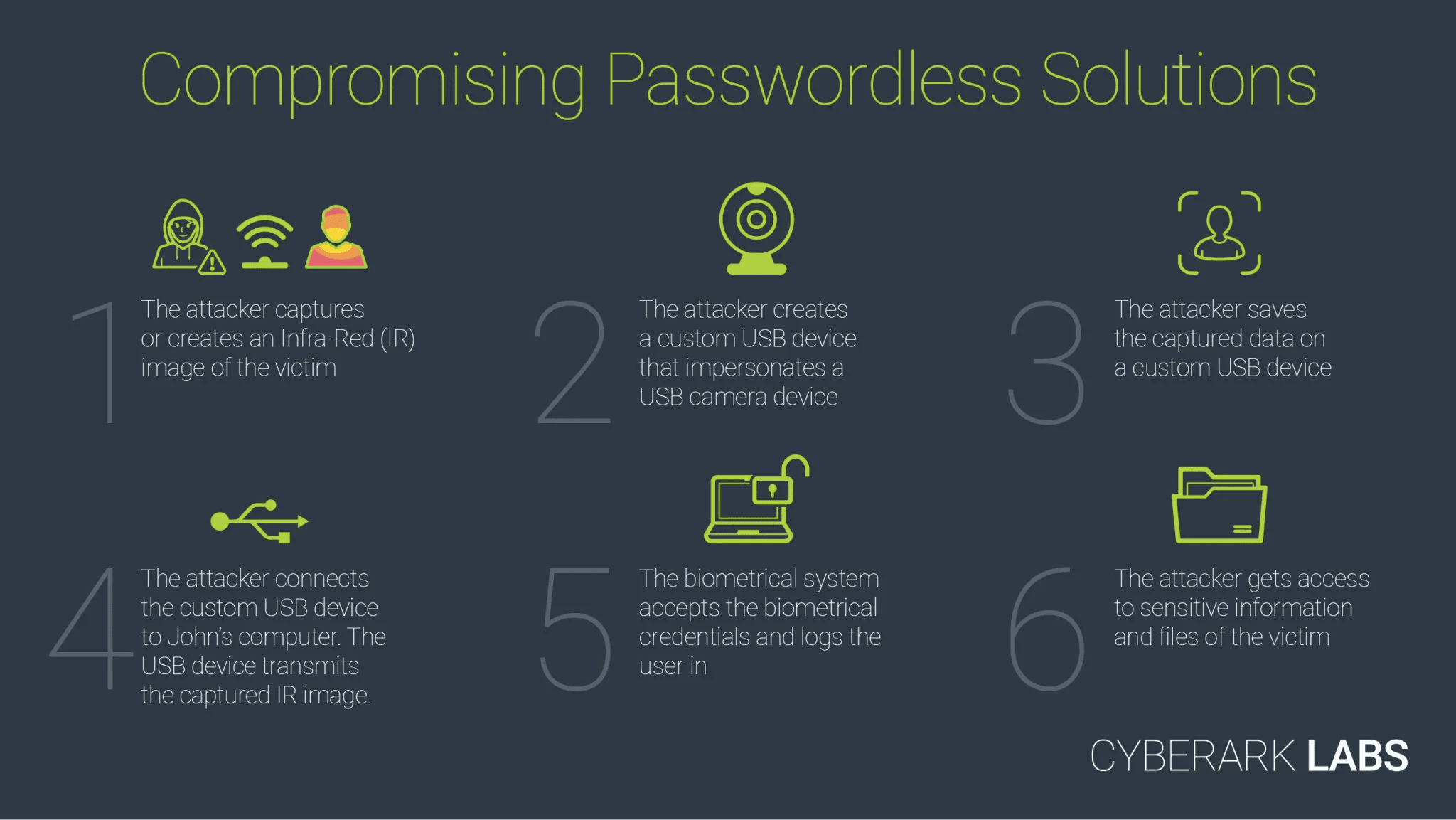

Les pirates ont démontré qu'ils sont capables de contourner la sécurité de Windows Hello en utilisant une fausse caméra USB qui transmet des images infrarouges capturées d'une cible qu'il semble que Windows Hello est tout à fait heureux d'accepter.

Le problème semble être la volonté de Windows Hello d'accepter n'importe quelle caméra compatible IR en tant que caméra Windows Hello, permettant aux pirates d'offrir un flux de données manipulé plutôt que réel au PC.

De plus, il s'avère que les pirates n'ont qu'à envoyer deux images au PC - une véritable capture IR de la cible et une image noire vierge. Il semble que la deuxième image soit nécessaire pour tromper les tests de vivacité de Windows Hello.

CyberArk Labs indique que l'image IR peut être capturée par des caméras IR spéciales à longue portée ou par des caméras placées subrepticement dans l'environnement de la cible, comme un ascenseur.

Microsoft a reconnu la vulnérabilité d'un avis CVE-2021-34466 et a proposé la sécurité de connexion améliorée de Windows Hello comme mesure d'atténuation. Cela permet uniquement aux caméras Windows Hello qui font partie de la chaîne de confiance cryptographique de l'OEM d'être utilisées comme source de données, ce qui, selon CyberArk, n'est pas pris en charge par tous les appareils.

Lisez tous les détails sur CyberArk ici.

Forum des utilisateurs

Messages 0