Un pirate Windows parvient à installer Google Play Store sur Windows 11 WSA

2 minute. lis

Mis à jour le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale En savoir plus

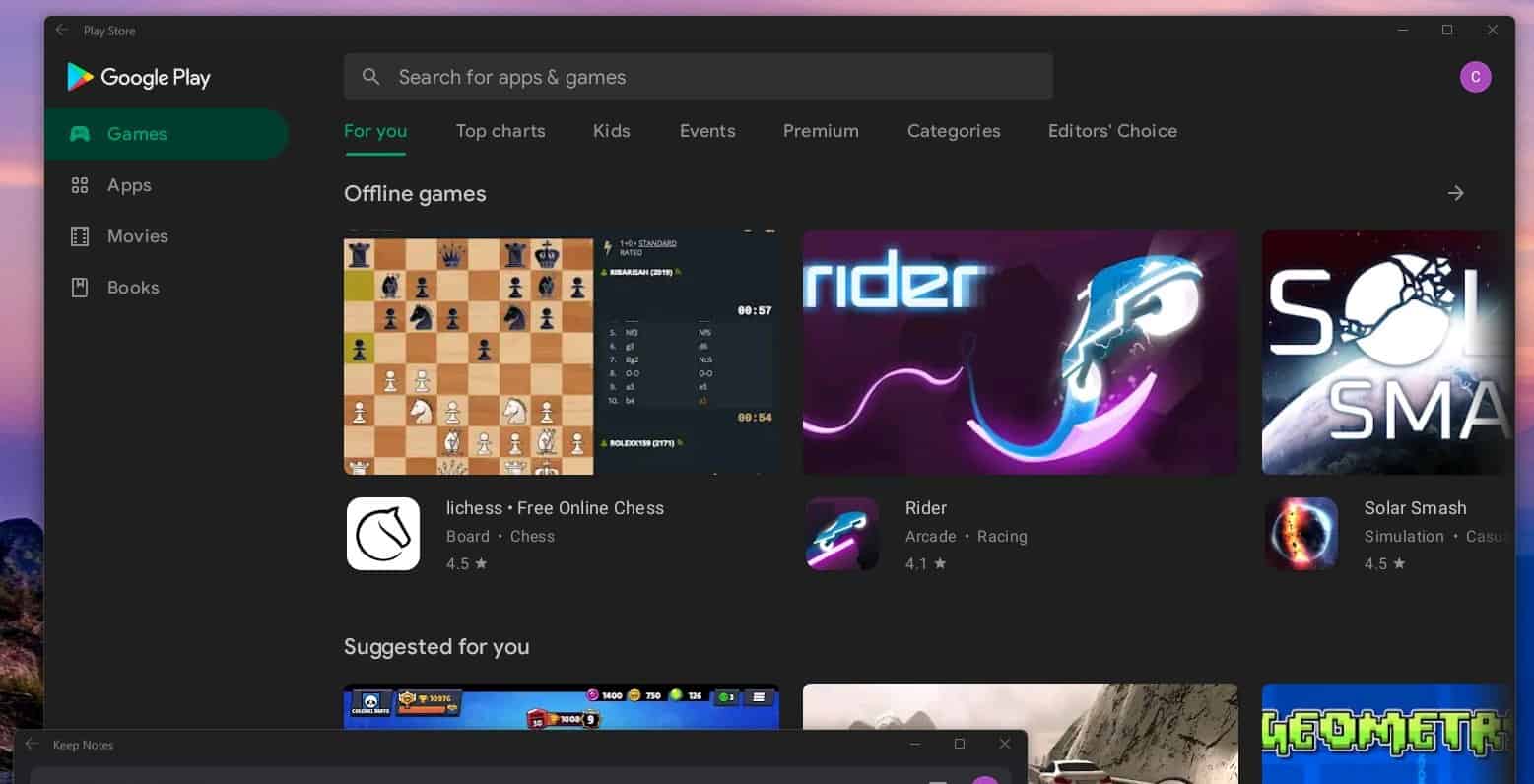

Microsoft a récemment publié son sous-système Windows pour Android (WSA) pour les initiés de Windows 11, et bien qu'il s'agisse d'une réalisation incroyable, il est actuellement assez limité, avec un accès à seulement environ 50 titres dans l'App Store d'Amazon.

Bien qu'il soit possible de charger n'importe quelle application Android, en pratique, les meilleures applications se trouvent dans le Google Play Store, et celles-ci ne fonctionneront pas sur WSA car il manque les services Google Play, nécessaires pour la plupart des applications de ce magasin.

Bien sûr, Windows n'est rien d'autre que piratable, et il semble que le pirate Windows ADeltaX ait résolu le problème et réussi à installer les services Google Play, y compris le Store, sur Windows 11.

– ADeltaX (@ADeltaXForce) 22 octobre 2021

Il a laissé tous les fichiers et instructions nécessaires sur GitHub mais il semble que pour l'instant seuls les experts doivent postuler.

À l’heure actuelle, l'instruction lit:

- Télécharger MSIXBUNDLE (utilisez le magasin rg-adguard pour télécharger le msixbundle, ID de package : 9P3395VX91NR)

- INSTALLER WSL2 (ubuntu/debian, toute autre distribution pourrait fonctionner)

- INSTALLER décompresser lzip

- TÉLÉCHARGER GAPPS PICO DEPUIS OPENGAPPS (x86_64, 11, PICO)

- EXTRAIRE MSIXBUNDLE, EXTRAIRE MSIX (VOTRE ARCH) VERS UN DOSSIER, SUPPRIMER (APPXMETADATA, APPXBLOCKMAP, APPXSIGNATURE, [CONTENT_TYPES])

- COPIER LES IMAGES (SYSTEM.IMG, SYSTEM_EXT.IMG, PRODUCT.IMG, VENDOR.IMG) VERS #IMAGES

- COPIER (GAPPS PICO ZIP) VERS #GAPPS

- MODIFIER (VARIABLES.sh) ET DÉFINIR LE DOSSIER RACINE

- EXÉCUTER:

- extract_gapps_pico.sh

- extend_and_mount_images.sh

- appliquer.sh

- démonter_images.sh

- COPIER LES IMAGES DU (DOSSIER #IMAGES) VERS VOTRE DOSSIER MSIX EXTRAIT

- OUVRIR POWERSHELL (PAS CORE) EN TANT QU'ADMIN, EXECUTER (Add-AppxPackage -Register PATH_TO_EXTRACTED_MSIX\AppxManifest.xml)

- EXÉCUTEZ WSA AVEC GAPPS, PROFITEZ

SOLUTION POUR LE PROBLÈME DE CONNEXION :

(ADB SHELL ROOT AVEC su)

- COPIER (fichier du noyau) DEPUIS (dossier misc) VERS (DOSSIER Outils) DANS VOTRE DOSSIER MSIX EXTRAIT

- MAINTENANT VOUS POUVEZ UTILISER su DANS ADB SHELL ENTRER ADB SHELL, TYPE su PUIS TYPE setenforce 0 VOUS POUVEZ MAINTENANT VOUS CONNECTER

ADeltaX promet cependant de réécrire les instructions bientôt pour les rendre plus appétissants.

La réalisation me rappelle Microsoft tuant les applications Android pour Windows Phone, non pas parce que cela fonctionnait trop mal, mais parce que cela fonctionnait trop bien.

Nos lecteurs essaieront-ils ce hack ? Faites-le nous savoir ci-dessous.

Mises à jour: Il y a maintenant un tutoriel vidéo disponible :