Microsoft révèle que la panne Azure de 2 heures de cette semaine a été causée par DNS DDOS

2 minute. lis

Mis à jour le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale En savoir plus.

Cela devient assez effrayant pour les fournisseurs de services et les utilisateurs, le nombre d'attaques contre les appareils et services électroniques semblant augmenter de façon exponentielle.

Les services cloud de Microsoft semblent être une cible particulière, avec la dernière panne de 2 heures être blâmé pour une augmentation anormale » des requêtes DNS du monde entier qui ciblaient certains domaines hébergés sur Azure.

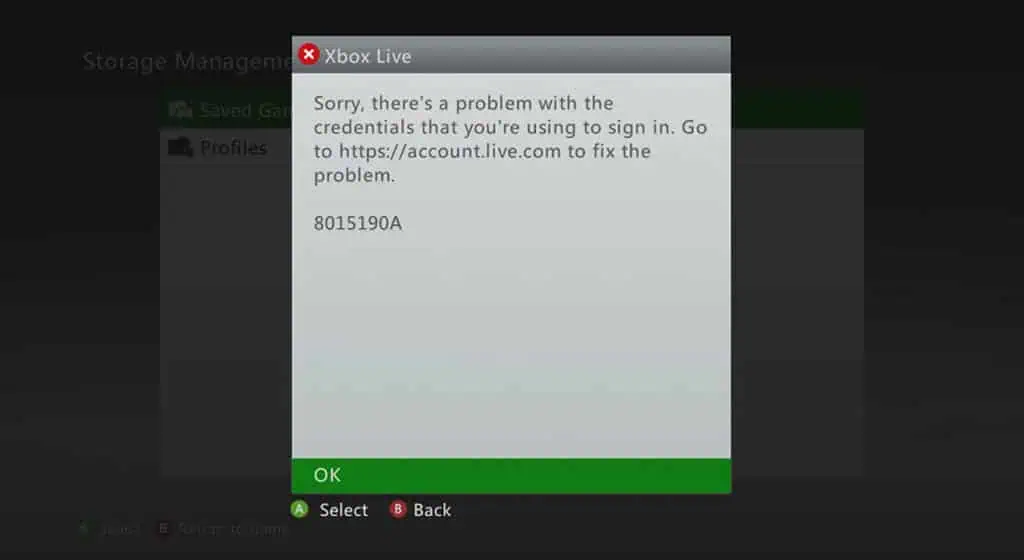

La panne a empêché les utilisateurs d'accéder ou de se connecter à de nombreux services, notamment Xbox Live, Microsoft Office, SharePoint Online, Microsoft Intune, Dynamics 365, Microsoft Teams, Skype, Exchange Online, OneDrive, Yammer, Power BI, Power Apps, OneNote, Microsoft Managed Bureau et Microsoft Streams.

Microsoft n'a pas révélé qui était responsable de l'attaque et normalement, même une attaque DDOS concertée ne serait pas en mesure de faire tomber un service cloud massif tel qu'Azure.

L'attaque, malheureusement, a révélé une faille dans la façon dont l'entreprise a implémenté ses caches DNS Edge.

« Les serveurs DNS Azure ont connu une augmentation anormale des requêtes DNS du monde entier ciblant un ensemble de domaines hébergés sur Azure. Normalement, les couches de caches et de mise en forme du trafic d'Azure atténueraient cette augmentation. Dans cet incident, une séquence spécifique d'événements a révélé un défaut de code dans notre service DNS qui a réduit l'efficacité de nos caches DNS Edge », a expliqué Microsoft dans l'analyse des causes profondes de la panne.

« À mesure que notre service DNS devenait surchargé, les clients DNS ont commencé à relancer fréquemment leurs requêtes, ce qui a ajouté de la charge de travail au service DNS. Étant donné que les tentatives client sont considérées comme du trafic DNS légitime, ce trafic n'a pas été abandonné par nos systèmes d'atténuation des pics volumétriques. Cette augmentation du trafic a entraîné une diminution de la disponibilité de notre service DNS. »

Microsoft a depuis corrigé le défaut et les caches DNS devraient désormais être en mesure de mieux gérer les pics de trafic. Microsoft prévoit également d'améliorer la surveillance et l'atténuation du trafic anormal.

Le processus de recherche et de correction des failles devrait signifier que le service se durcit au fil du temps, mais il s'agit d'une faible compensation pour les clients dont la productivité et la sécurité des données sont affectées. Cependant, ceux qui pourraient être tentés d'héberger leurs propres services devraient être réprimandés par les récents exploits de Hafnium, qui ciblaient exactement ces services auto-hébergés, qui ont globalement tendance à avoir un bilan de sécurité plus mauvais.

Le RCA complet peut être lu ici.

Forum des utilisateurs

Messages 0