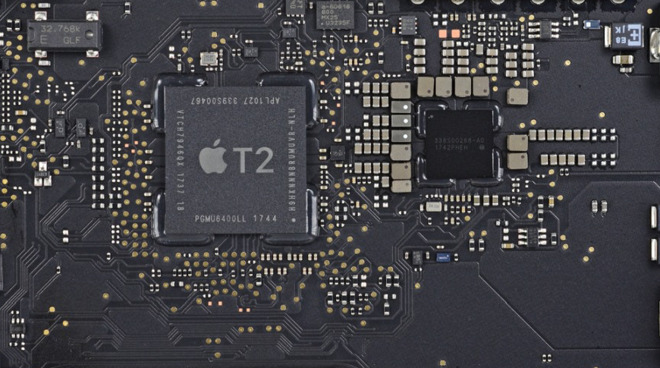

Des pirates affirment avoir piraté la puce T2 Secure Enclave d'Apple

2 minute. lis

Mis à jour le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale En savoir plus

Apple a longtemps exploité une grande partie de son processeur Secure Enclave dans ses iPhones et plus récemment dans ceux des Macbooks, mais aujourd'hui, les pirates informatiques ont annoncé un exploit «non patchable» pour le processeur qui pourrait théoriquement leur donner un contrôle total sur les appareils protégés par les puces, y compris le décryptage des données sensibles.

L'exploit combine deux vulnérabilités antérieures (heckm8 et Blackbird) utilisées pour jailbreaker les iPhones, le piratage leur permettant d'exécuter du code à l'intérieur de la puce de sécurité T2 au démarrage.

Selon le hacker ironPeak, Apple a laissé une interface de débogage ouverte dans la puce de sécurité T2 expédiée aux clients, permettant à quiconque d'entrer en mode de mise à jour du micrologiciel du périphérique (DFU) sans authentification.

Actuellement, le jailbreak d'une puce de sécurité T2 implique la connexion à un Mac / MacBook via USB-C et l'exécution de la version 0.11.0 du logiciel de jailbreak Checkra1n pendant le processus de démarrage du Mac.

Cependant "en utilisant cette méthode, il est possible de créer un câble USB-C qui peut exploiter automatiquement votre appareil macOS au démarrage", a déclaré ironPeak.

Le piratage étant basé sur le matériel, il est «non patchable» et les utilisateurs d'iPhone et de Mac sont vulnérables s'ils laissent leur appareil hors de leur vue, par exemple en passant par la douane. Il présente qu'il nécessite toujours le redémarrage de votre appareil.

«Si vous pensez que votre système a été falsifié, utilisez Apple Configurator pour réinstaller bridgeOS sur votre puce T2 décrite ici. Si vous êtes une cible potentielle d'acteurs étatiques, vérifiez l'intégrité de votre charge utile SMC à l'aide de .eg rickmark / smcutil et ne laissez pas votre appareil sans surveillance », a déclaré ironPeak.

En savoir plus sur le site d'Ironpeak ici.

via ZDNet