Les pirates utilisent les anciennes vulnérabilités de Microsoft Office pour distribuer FELIXROOT et voler des fichiers

2 minute. lis

Mis à jour le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale En savoir plus

Un nouveau malware est apparu et utilise les anciennes vulnérabilités de Microsft Office pour accéder et voler des données. Surnommé Felixroot, le logiciel malveillant est envoyé à des individus en Ukraine à l'aide d'un e-mail de phishing armé prétendant contenir des informations sur la protection de l'environnement.

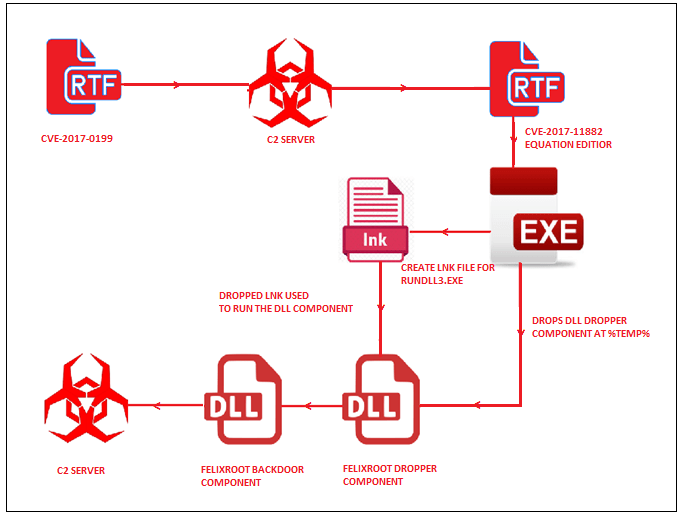

La porte dérobée a été découverte en 2017 mais est restée silencieuse pendant quelques mois. Le nouvel exploit a été identifié par des chercheurs de FireEye qui ont établi le lien avec l'ancien logiciel malveillant utilisé en Ukraine l'année dernière. Le malware exploite deux des vulnérabilités de Microsoft Office à savoir, CVE-2017-0199 et de CVE-2017-11882. Le logiciel malveillant est distribué à l'aide d'un fichier nommé "Seminar.rtf".

Une fois dedans, le fichier dépose un fichier binaire intégré dans %temp% qui est utilisé pour exécuter le compte-gouttes FELIXROOT. Le dropper créera alors deux fichiers, un fichier LNK qui pointe vers %system32%\rundll32.exe, et le composant chargeur FELIXROOT. Le fichier LNK exécutera ensuite le composant chargeur de FELIXROOT et le composant de porte dérobée qui est entièrement crypté à l'aide d'un cryptage personnalisé qui utilise XOR avec une clé de 4 octets. Une fois installé dans la mémoire, il dormira 10 minutes avant de chercher la commande à lancer et de se connecter au serveur C&C, auquel les données volées sont secrètement envoyées. Selon FireEye, le logiciel malveillant utilise l'API Windows pour obtenir le nom de l'ordinateur, le nom d'utilisateur, le numéro de série du volume, la version de Windows, l'architecture du processeur et deux valeurs supplémentaires.

Une fois les données volées, FELIXROOT arrête l'exécution et efface l'empreinte numérique de l'ordinateur de la victime. Le logiciel malveillant est conçu pour s'assurer que personne ne peut remonter jusqu'au groupe derrière lui. FireEye a déclaré qu'ils travaillaient toujours sur le malware et comme il s'agit d'une enquête en cours, FireEye n'a pas encore révélé de détails.

Cependant, la bonne nouvelle est que Microsoft a déployé des correctifs l'année dernière, donc la meilleure façon de protéger les données est de tout garder à jour. Malheureusement, les organisations n'appliquent généralement pas les correctifs à temps, ce qui permet au logiciel malveillant de fonctionner et même de se propager. Microsoft a averti tout le monde à plusieurs reprises des dangers de ne pas tout mettre à jour. Cela dit, très peu téléchargent et installent les mises à jour de sécurité à temps et les entreprises tardent généralement à appliquer les correctifs, ce qui entraîne des piratages ou des attaques de logiciels malveillants.

Via: Hackers GB