Meilleurs outils de piratage pour Windows - 10 options les plus puissantes

9 minute. lis

Mis à jour le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale En savoir plus

Recherchez-vous les meilleurs outils de piratage pour Windows pour auditer les systèmes de sécurité de vos clients et serveurs ? Votre recherche se termine ici !

Dans cet article, j'ai rassemblé certains des meilleurs outils de piratage éthique que vous devez essayer en tant qu'expert en cybersécurité, propriétaire de site Web et administrateur de serveur Windows. J'ai également fourni un guide pratique pratique pour démontrer ce que vous pouvez réaliser. Prêt?

Meilleurs outils de piratage pour Windows

Retrouvez ci-dessous un tableau récapitulatif des meilleurs logiciels de piratage éthique pour les systèmes informatiques basés sur OS et serveurs Windows :

| Nom du logiciel | Utilisation | GUI | CLI | Niveau d'expertise | Prix |

| Nmap | Évaluation de la sécurité du réseau | Oui | Oui | Intermédiaire | Gratuit |

| John the Ripper | Audit de sécurité des mots de passe | Non | Oui | Haute | Gratuit |

| Suite Burp | Analyse des vulnérabilités Web | Oui | Non | Intermédiaire | Payé |

| Metasploit Framework | Tests de pénétration | Oui | Oui | Haute | Gratuit |

| invicti | Test de sécurité des applications | Oui | Non | Intermédiaire | Payé |

| Wireshark | Analyseur de protocole réseau | Oui | Oui | Haute | Gratuit |

| Nessus | Évaluation de la vulnérabilité en ligne | Oui | Oui | Intermédiaire | Payé |

| Aircrack | Audit du réseau Wi-Fi | Non | Oui | Intermédiaire | Gratuit |

| SQLMap | Localisation des failles d'injection SQL | Non | Oui | Intermédiaire | Gratuit |

| Personne | Numérisation Web | Non | Oui | Intermédiaire | Gratuit |

Voici un aperçu complet des outils de piratage mentionnés dans le tableau :

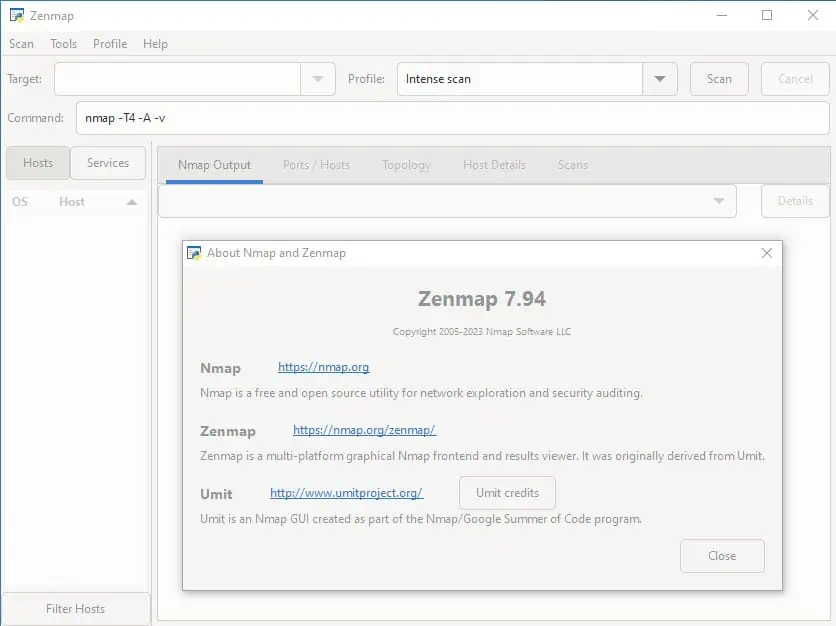

1. Nmap

Nmap est un open-source logiciel de piratage utilisé dans analyser les réseaux pour une évaluation de la sécurité. Cet outil efficace est capable de cartographier la topologie du réseau et d’identifier les vulnérabilités potentielles. Son puissant moteur de script prend en charge numérisation de ports polyvalente.

Système admin utilisez-le pour gérer les calendriers de mise à niveau du service et surveiller la disponibilité du service ou de l'hôte. Certaines de ses autres fonctionnalités mises en évidence incluent :

- Découverte d'hôte robuste

- Détection précise des versions

- Empreinte digitale du système d'exploitation.

Ce logiciel est disponible dans les deux versions traditionnelles de ligne de commande et d'interface graphique.

Avantages:

- Cet outil est livré avec une documentation complète en plusieurs langues.

- Il peut analyser rapidement de vastes réseaux de centaines de systèmes.

- Il propose des scripts personnalisés pour effectuer des tâches avancées.

Inconvénients:

- Il fonctionne mieux contre des hôtes uniques.

- Les fonctionnalités avancées peuvent être écrasantes pour les nouveaux utilisateurs.

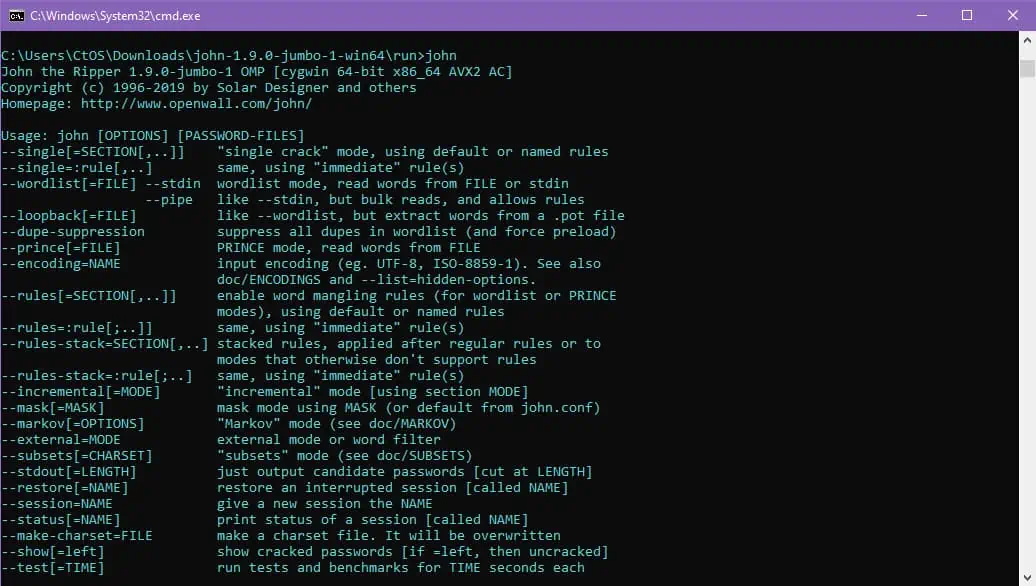

2. John the Ripper

En tant que hacker éthique, vous pouvez utiliser Jean l'Éventreur pour auditer la sécurité des mots de passe et récupérer les mots de passe depuis Windows, Linux, Mac, et d'autres systèmes d'exploitation.

Ce open-source L'application est largement utilisée dans les tests d'intrusion et les évaluations de sécurité. Elle supporte des centaines de types de hachage et de chiffrement. Il utilise également des attaques par dictionnaire et par force brute pour des résultats rapides. Si vous recherchez également le meilleur enregistreur de frappe pour suivre les mots de passe, cet outil s'intégrera parfaitement.

Vous pouvez également télécharger le Suite de hachage application pour PC Windows. Il est similaire à John l'Éventreur et a été créé par l'un de ses développeurs.

Avantages:

- Il s'agit d'un outil d'audit de mot de passe rapide.

- Il prend en charge divers algorithmes de hachage de mot de passe, notamment Mots de passe Windows.

- Il peut être intégré à d’autres outils de sécurité.

Inconvénients:

- Sa portée se limite au piratage de mots de passe.

- L'installation et la configuration initiales peuvent sembler difficiles pour les débutants.

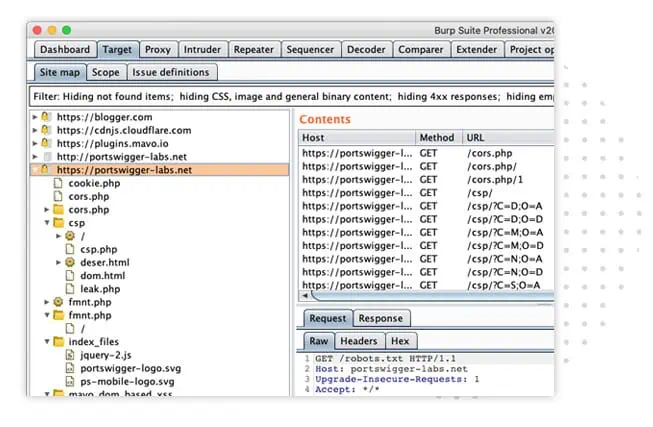

3. Suite Burp

Burp Suite vous permet de identifier automatiquement diverses vulnérabilités de votre site Web. Si vous êtes un testeur de pénétration de la sécurité des sites Web, vous souhaiterez utiliser cet outil pour automatiser les attaques personnalisées et les recherches de bogues.

Le logiciel vous aide également à découvrir rapidement les vulnérabilités plus difficiles à trouver. Il utilise techniques de prise d'empreintes digitales de localisation pour analyser les applications Web modernes avec moins de requêtes.

Avantages:

- Le logiciel offre une protection inégalée contre les vulnérabilités du jour zéro.

- Il permet une configuration personnalisée pour analyser un type particulier de vulnérabilité.

- Il prend en charge la détection de bugs tels que l'injection SQL asynchrone et le SSRF aveugle.

Inconvénients:

- Lors d'une analyse intensive, l'outil peut nécessiter des ressources système importantes.

- Ce n'est pas la solution la plus conviviale pour les novices.

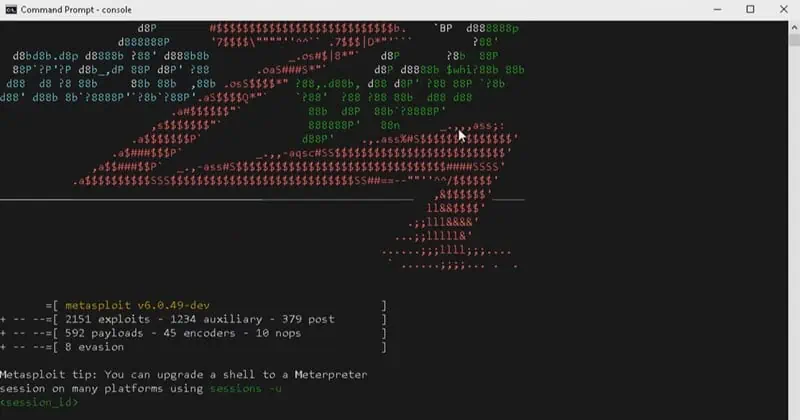

4. Metasploit

Metasploit est un cadre de test d'intrusion qui se concentre sur la vérification des vulnérabilités et l’évaluation de la sécurité. Il fonctionne comme une plate-forme pour le développement et l'exécution d'exploits.

Il a également une base de données d'exploits intégrée contenant une large collection d'exploits, de charges utiles et de shellcodes.

Avantages:

- L'outil peut être utilisé pour développer des codes d'exploitation contre des cibles distantes.

- Il dispose d’une communauté d’utilisateurs active qui fournit constamment des mises à jour et une assistance.

- Ce logiciel est également utile pour développer des signatures IDS.

Inconvénients:

- Il ne dispose pas de mises à jour d'exploit en temps réel.

- Le logiciel ne dispose que d'une interface de ligne de commande.

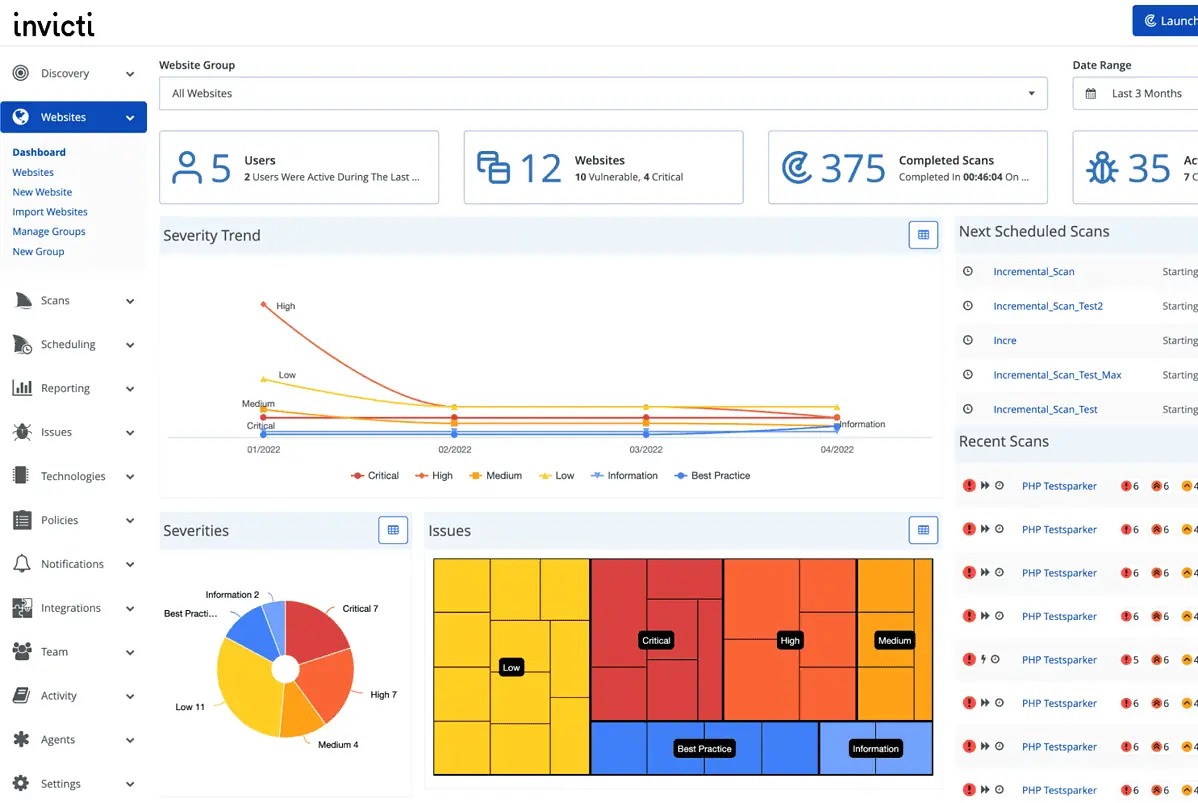

5. invicti

Si vous recherchez un test de sécurité des applications logiciel, optez pour Invicti. Anciennement connu sous le nom de Netsparker, il peut être utilisé pour détecter automatiquement les vulnérabilités.

Ce logiciel est idéal pour les pirates informatiques éthiques car il identifie non seulement les vulnérabilités, mais les attribue également pour y remédier. Il offre des résultats précis sans compromettre la vitesse.

Avantages:

- L'outil peut détecter avec précision les vulnérabilités des applications Web.

- Il est livré avec un tableau de bord détaillé.

- Il utilise des approches d'analyse dynamiques et interactives uniques pour analyser les applications.

Inconvénients:

- Le fonctionnement peut nécessiter une quantité importante de ressources système.

- Cet outil est relativement cher.

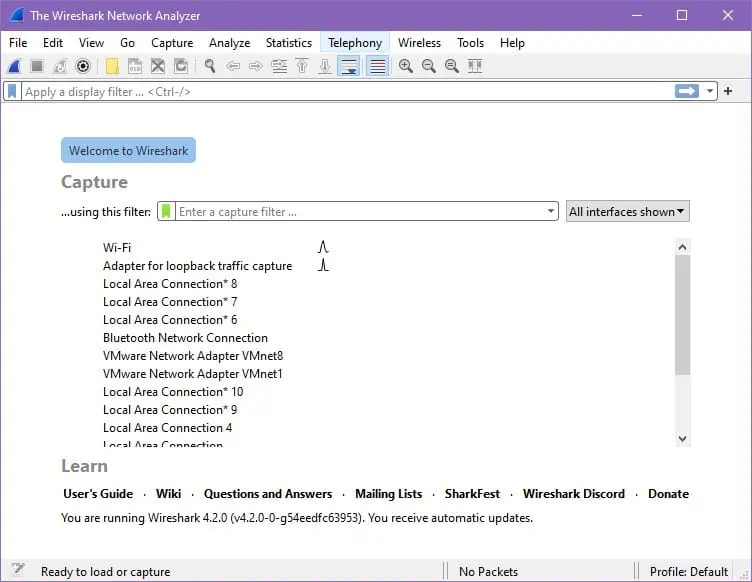

6. Wireshark

Wireshark est un logiciel d'analyse de protocole réseau qui offre une vue microscopique de votre réseau. Il peut inspecter en profondeur des centaines de protocoles et la liste ne cesse de s’allonger. En plus de disposer de filtres d'affichage robustes, il propose des règles de coloration pour les listes de paquets et effectue une analyse VoIP riche.

Avantages:

- Cet outil prend en charge le décryptage pour de nombreux protocoles Internet comme IPsec, Kerberos, SSL/TLS, etc.

- Il vous permet de parcourir les données réseau collectées via l'interface graphique ou l'utilitaire TShark en mode TTY.

- Il prend en charge l'exportation des données de sortie aux formats XML, CSV, PostScript et texte brut.

Inconvénients:

- Les débutants doivent suivre une courbe d’apprentissage abrupte.

- Le logiciel n'offre pas d'analyse en temps réel.

7. Nessus

Les cyberattaques modernes nécessitent une approche de pointe solution d'évaluation de la vulnérabilité, comme Nessus. Cet outil vous permet d'avoir une visibilité complète sur votre surface d'attaque connectée à Internet. Ainsi, vous pouvez fortifier vos applications Web et sécurisez votre infrastructure cloud.

Avantages:

- Cet outil peut détecter les mots de passe faibles, les erreurs de configuration, les services non corrigés et d'autres vulnérabilités.

- Il vous permet de prioriser les menaces qui nécessitent une attention prioritaire.

- Il prend en charge le mode d'analyse programmée.

Inconvénients:

- Le logiciel peut sembler coûteux à certaines organisations.

- Il ne fournit aucun rapport graphique.

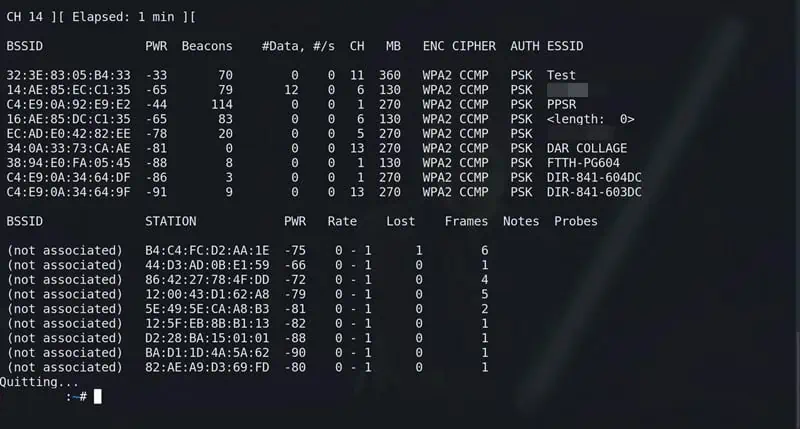

8. Aircrack

Aircrack-ng est une suite dédiée à auditer les réseaux sans fil. Il surveille la sécurité Wi-Fi, teste la compatibilité des pilotes et permet des scripts lourds. Cette solution est suffisamment capable de cracker les réseaux cryptés WEP et WPA/WPA2-PSK.

Avantages:

- Cet outil peut effectuer une évaluation complète de la sécurité sans fil.

- Il vous permet de transférer des données dans des fichiers texte.

- Il dispose d'une communauté active qui met régulièrement à jour l'application.

Inconvénients:

- Cela se limite à la sécurité du réseau Wi-Fi.

- Les utilisateurs doivent avoir l'expérience technique pour utiliser pleinement ses fonctionnalités.

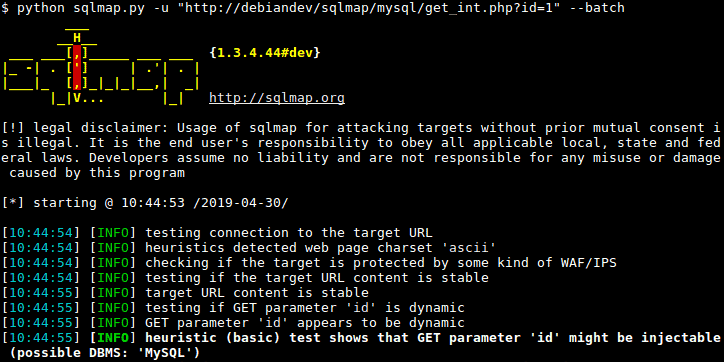

9. SQLMap

SQLMap est un open-source un logiciel qui exploite automatiquement les failles d'injection SQL. Vous pouvez vous connecter directement à des bases de données spécifiques et les évaluer contre les attaques par injection. Son puissant moteur de détection peut fonctionner comme un testeur d'intrusion.

Avantages:

- Cet outil prend en charge six techniques d'injection SQL, notamment celles basées sur les erreurs et celles basées sur les requêtes UNION.

- Il est compatible avec MySQL, Oracle, PostgreSQL et bien d'autres.

- Il permet une recherche personnalisable pour des bases de données, des tables et des colonnes spécifiques.

Inconvénients:

- L'outil est peut-être trop complexe pour les débutants.

- Il n'est livré avec aucune interface graphique.

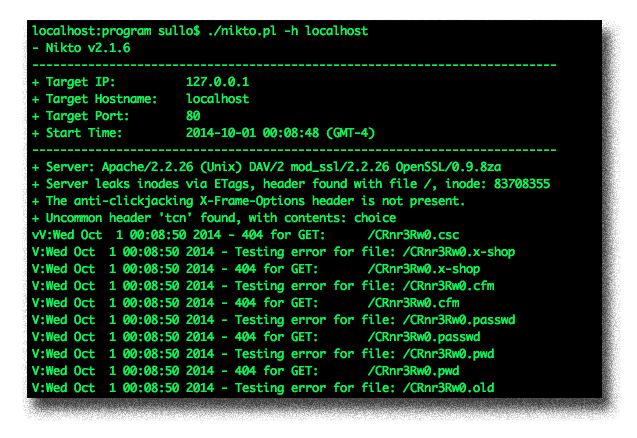

10. Personne

Nikto est un outil d'analyse Web et serveur open source. Il teste les serveurs contre les fichiers potentiellement dangereux, les versions de serveur obsolètes et les problèmes spécifiques à la version. Ça peut aussi détecter les problèmes de configuration du serveur et les composants obsolètes. Vous pouvez ajuster sa plage d'analyse pour exclure ou inclure une catégorie entière de tests de vulnérabilité de sécurité.

Toutes les solutions IDS et IPS enregistreront les activités de Nikto. Cependant, vous pouvez certainement consulter le protocole anti-IDS de LibWhisker pour Nikto si vous souhaitez tester le logiciel IDS/IPS que vous utilisez.

Avantages:

- Le logiciel prend en charge SSL et le proxy HTTP complet.

- Il génère des rapports au format XML, HTML, texte brut, NBE et CSV.

- Il a la capacité d’analyser plusieurs ports d’un ou plusieurs serveurs.

Inconvénients:

- Ce logiciel n'est pas adapté à l'analyse des systèmes ou des réseaux des grandes entreprises.

- Les utilisateurs peuvent trouver les résultats de l’analyse accablants.

Comment ai-je choisi les meilleurs outils de piratage pour Windows ?

Le processus d’examen de la sélection de ces outils implique des tests méticuleux sur divers scénarios de cybersécurité. J'ai examiné chaque outil répertorié ci-dessus dans environnements simulés pour évaluer ses performances en matière de détection des vulnérabilités.

Mon processus de test couvre également des aspects tels que convivialité, capacités d'intégration et adaptabilité à diverses versions du système d'exploitation Windows et éditions de serveur. J'ai également considéré le légalité et normes éthiques avant de suggérer les 10 meilleurs outils ci-dessus.

Comment utiliser les outils de piratage ?

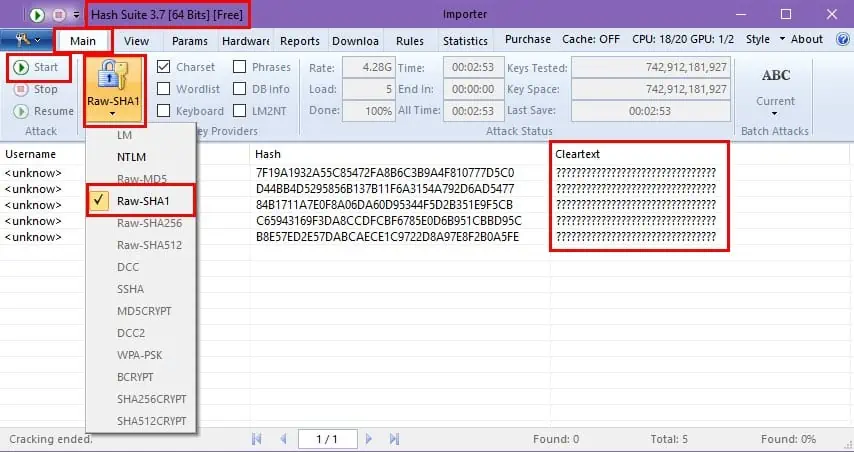

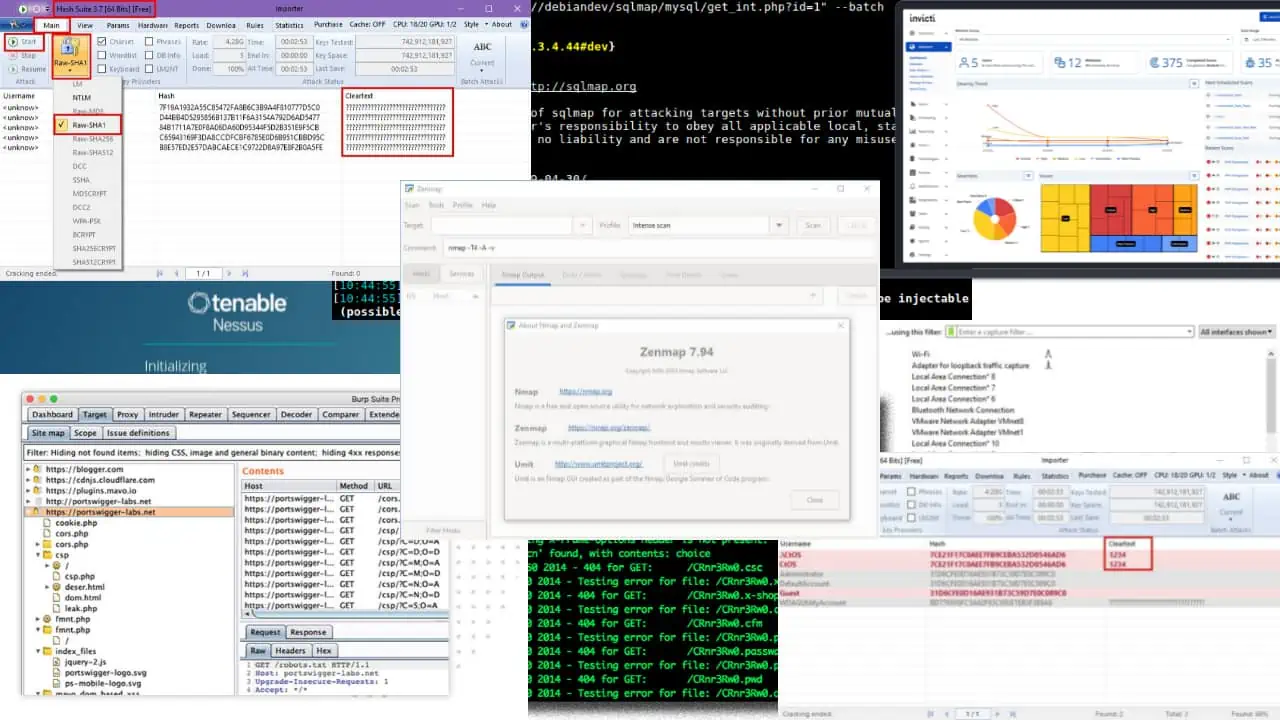

Je vais vous montrer comment tester la force des mots de passe que vous choisissez à l'aide du Suite de hachage pirate de mot de passe. La suite de hachage est La version personnalisée de Jean l'Éventreur pour Windows.

Voici les noms d'utilisateurs et leurs codes de mot de passe que je vais essayer de déchiffrer :

| Identifiant d'utilisateur | Codes de hachage | Mot de Passe |

| acme1 | 7f19a1932a55c85472fa8b6c3b9a4f810777d5c0 | ***** |

| acmeadmin1 | d44bb4d5295856b137b11f6a3154a792d6ad5477 | ***** |

| johndoe1 | 84b1711a7e0f8a06da60d95344f5d2b351e9f5cb | ***** |

| jeannedoe1 | c65943169f3da8ccdfcbf6785e0d6b951cbbd95c | ***** |

| Tamale | b8e57ed2e57dabcaece1c9722d8a97e8f2b0a5fe | ***** |

Idéalement, John the Ripper ou Hash Suite décodera les codes de hachage en texte brut. La sortie en texte clair est le mot de passe réel.

Voici comment déchiffrer les mots de passe pour les tests de vulnérabilité avec Hash Suite :

- Télécharger Suite de hachage Application de bureau Windows.

- Décompressez le Hash_Suite_Free fichier.

- Allez à Hash_Suite_Free dossier.

- Exécutez le Hash_Suite_64 or Hash_Suite_32 EXE fichier.

- Vous devriez maintenant voir le Application de bureau Hash Suite des Entrée onglet comme sélection par défaut.

- Cliquez Format bouton sur la Menu du ruban Hash Suite et choisissez SHA1. C'est le format des codes de hachage que j'ai choisi.

- Vous pouvez choisir un autre format en fonction de votre liste de codes de hachage.

- Maintenant, cliquez sur le Accueil .

- Sur le Statut d'attaque groupe, Fin dans les valeurs indiquent l’ETA.

- Une fois cela fait, Hash Suite révèle les caractères du mot de passe sous le Effacer le texte colonne.

Étant donné que les mots de passe que j'utilise sont forts, Hash Suite n'a pas pu déchiffrer les mots de passe et les codes de hachage sous-jacents.

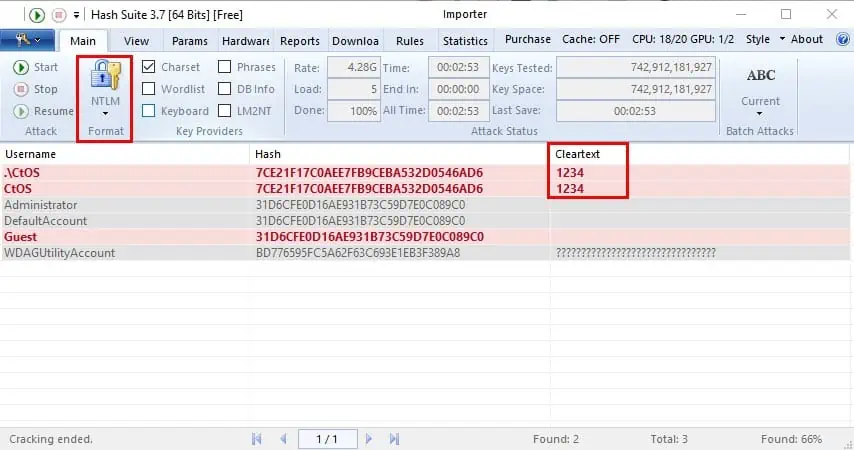

Cependant, Hash Suite a réussi à déchiffrer de simples mots de passe de comptes d'utilisateurs de PC Windows.

À présent, vous devriez avoir exploré les meilleurs outils de piratage pour Windows que vous pouvez utiliser dans divers projets d'audit de systèmes de cybersécurité. La liste ci-dessus comprend des outils de piratage éthique issus de différents aspects des systèmes numériques tels que les réseaux, la gestion des mots de passe, les réseaux Wi-Fi, etc.

N'hésitez pas à les essayer et à partager vos commentaires dans la zone de commentaires ci-dessous.