Une nouvelle vulnérabilité pourrait déclencher Kernel Exploit dans MacOS

2 minute. lis

Publié le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale En savoir plus

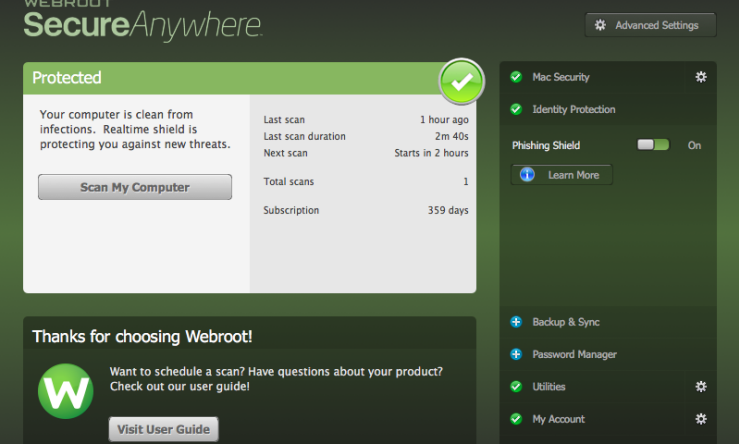

Une nouvelle vulnérabilité a été découverte et cette fois c'est un Anti-virus. Récemment, des chercheurs ont découvert que la version Mac de Webroot Anti-virus présente une vulnérabilité critique.

Appelée vulnérabilité Webroot SecureAnywhere, elle permettra à un attaquant d'exécuter des codes arbitraires au niveau du noyau dans MacOS. La vulnérabilité a été découverte pour la première fois par les chercheurs de Trustwave SpiderLabs.

Un déréférencement de pointeur contrôlable par l'utilisateur existe dans le pilote du noyau de la solution Webroot SecureAnywhere pour macOS, dont la cause principale est un pointeur arbitraire fourni par l'utilisateur en cours de lecture et potentiellement écrit également. En tant que tel, le problème arme un attaquant avec un gadget de noyau écrivez-quoi-où avec la mise en garde que la valeur d'origine de la mémoire référencée par le pointeur doit être égale à (int) -1.

La bonne chose, cependant, est que le logiciel malveillant ne peut être injecté que localement, de sorte que l'attaquant doit avoir accès à l'appareil.

Étant uniquement local, un attaquant aurait besoin d'un logiciel malveillant s'exécutant localement ou de convaincre un utilisateur connecté d'ouvrir l'exploit via l'ingénierie sociale.

La vulnérabilité a été découverte pour la première fois le 29 juin 2018 et Webroot a publié un correctif pour cette faille le 24 juillet 2018. La société a également partagé quelques détails sur le correctif dans un article de blog.

La sécurité de nos clients est d'une importance primordiale pour Webroot. Cette vulnérabilité a été corrigée dans la version logicielle 9.0.8.34 qui est disponible pour nos clients depuis le 24 juillet 2018. Nous n'avons aucune preuve de compromis de cette vulnérabilité.

Les utilisateurs sont invités à mettre à niveau vers la version 9.0.8.34 pour s'assurer que la vulnérabilité est corrigée.