Se lanzó la vulnerabilidad de Zoom que permite que cualquier persona con la que chatee robe sus credenciales de inicio de sesión de Windows

3 minuto. leer

Actualizado en

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

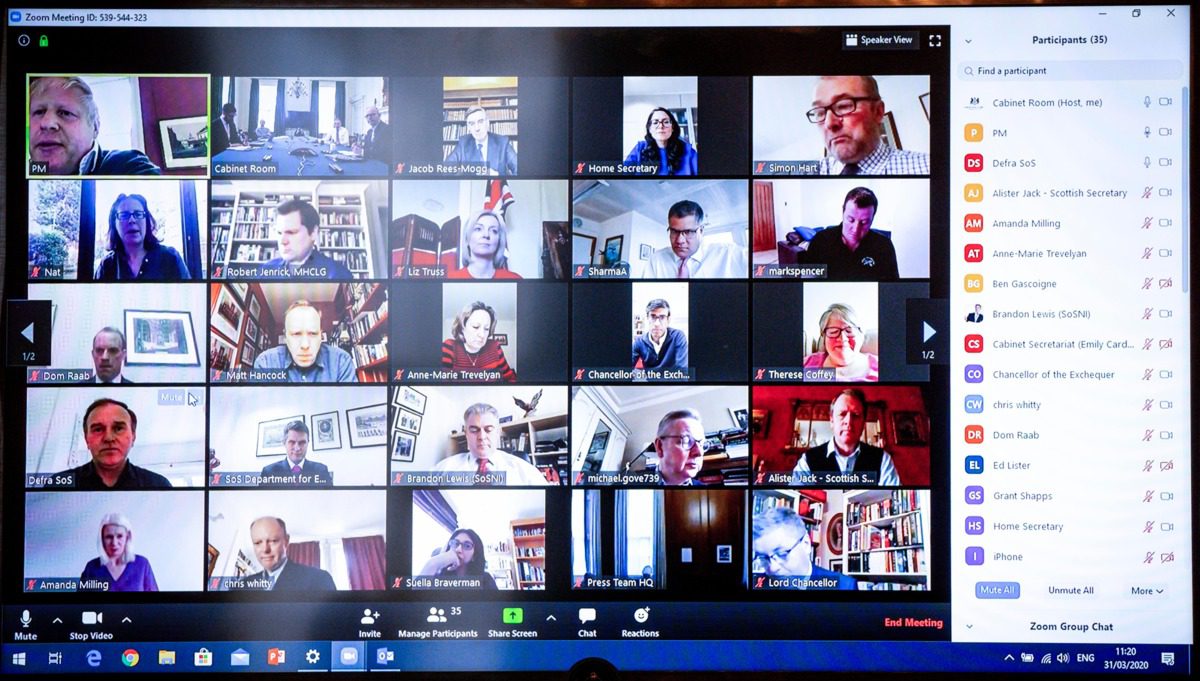

Zoom rápidamente, bueno, saltó a la fama durante la crisis de COVID-19 como un cliente de chat de video fácil de usar, y actualmente se está utilizando en los pasillos más altos del poder, como por el Priminister británico y su gabinete.

Desafortunadamente, toda esa prisa y facilidad de uso significa que el cliente no es tan resistente a la piratería. Los problemas anteriores incluían sitios web maliciosos que podían iniciar videollamadas sin la interacción del usuario y la falta de encriptación completa del video.

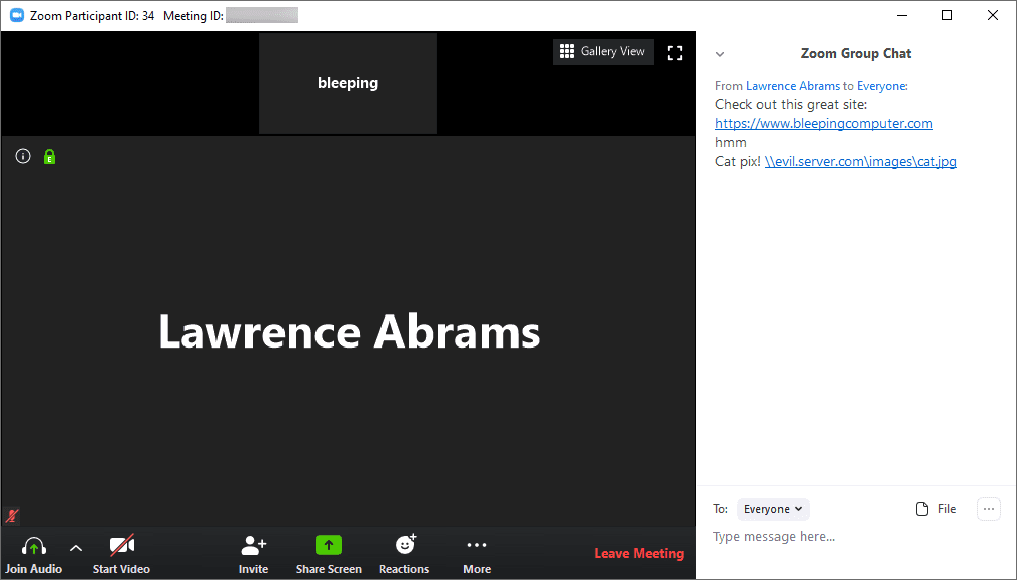

Se ha revelado una nueva vulnerabilidad fácil de explotar, lo que significa que los piratas informáticos pueden robar fácilmente el nombre de usuario y la contraseña de Windows de los participantes si hacen clic en un enlace malicioso en la ventana de chat.

El problema es que Zoom convierte automáticamente los enlaces en enlaces en los que se puede hacer clic, incluidas las rutas de red.

Cuando los participantes del chat hacen clic en esos enlaces, Windows intenta iniciar sesión automáticamente en ese recurso compartido de red, enviando su nombre de usuario y el hash de contraseña NTLM, que se pueden descifrar fácilmente con herramientas gratuitas como Hashcat en segundos.

Con el bombardeo de Zoom, lo que significa que extraños podrían unirse fácilmente a sesiones grandes, el problema podría comprometer fácilmente algunas computadoras y redes muy importantes.

Zoom, que ha sido informado del problema, puede solucionar el problema al no convertir las rutas de la red en enlaces en los que se pueda hacer clic, mientras que los administradores de la red, mientras tanto, pueden desactivar el envío automático de credenciales de inicio de sesión de la red a través de la política de grupo.Seguridad de red: restringir NTLM: tráfico NTLM saliente a servidores remotos, aunque esto puede causar problemas al acceder a los recursos en algunas redes.

Los usuarios domésticos pueden modificar la Restricción de envío de tráfico NTLM Valor registral bajo el HKEY_LOCAL_MACHINE\ SISTEMA\CurrentControlSet\ Control\Lsa\MSV1_0 clave y configúrelo en 2. No necesitan reiniciar.

Mientras esperamos una solución, lea más sobre esta mitigación en BleepingComputer aquí.

actualización 1:

Se ha descubierto otra falla de seguridad de Zoom. Zoom está filtrando direcciones de correo electrónico, fotos de usuarios y permitiendo que algunos usuarios inicien una videollamada con extraños. Esto se debe a cómo la aplicación maneja los contactos que percibe que trabajan para la misma organización. Lea sobre esto en detalle esta página.

Update 2:

Durante los próximos 90 días, Zoom utilizará todos sus recursos para identificar, abordar y solucionar mejor los problemas de seguridad y privacidad de manera proactiva. Por lo tanto, Zoom no agregará ninguna función nueva en los próximos 3 meses. También llevará a cabo una revisión exhaustiva con expertos externos y usuarios representativos para comprender y garantizar la seguridad de su servicio. Más información sobre este anuncio esta página.