Microsoft corrige vulnerabilidad masiva de ejecución remota de código MSHTML

1 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Más información

Durante las últimas semanas, las empresas han estado luchando para hacer frente a una vulnerabilidad fácilmente explotable en el motor de renderizado del navegador MSHTML Internet Explorer que estaba siendo utilizado por piratas informáticos en campañas de phishing para piratear las redes de la empresa.

Descrito en CVE-2021-40444, Microsoft reconoce:

Un atacante podría crear un control ActiveX malicioso para ser utilizado por un documento de Microsoft Office que aloja el motor de renderizado del navegador. El atacante tendría que convencer al usuario de que abra el documento malicioso. Los usuarios cuyas cuentas están configuradas para tener menos derechos de usuario en el sistema podrían verse menos afectados que los usuarios que operan con derechos de usuario administrativos.

El ataque tuvo una gravedad de 8.8/10 y los piratas informáticos pudieron evitar las mitigaciones sugeridas por Microsoft.

Microsoft anunció hoy que ha lanzado una solución para el exploit como parte del martes de parches, diciendo:

14 de septiembre de 2021: Microsoft ha publicado actualizaciones de seguridad para abordar esta vulnerabilidad. Consulte la tabla de actualizaciones de seguridad para conocer la actualización correspondiente a su sistema. Le recomendamos que instale estas actualizaciones inmediatamente.

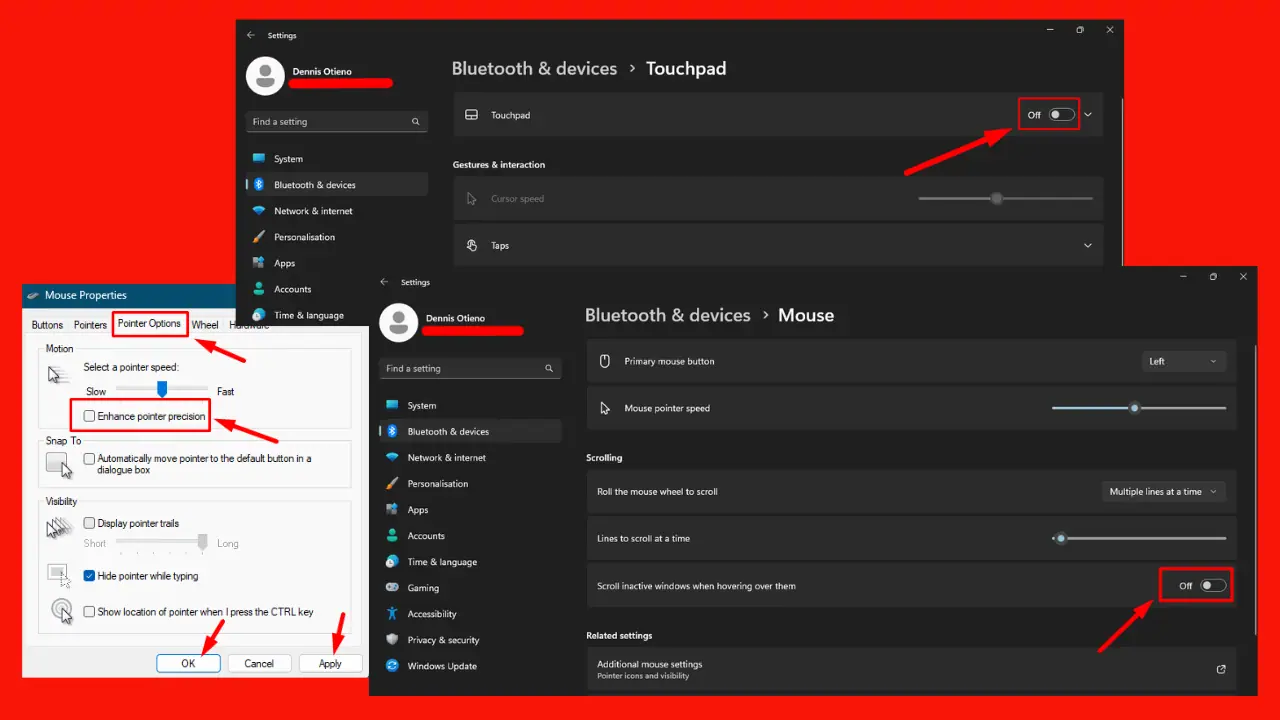

La solución se entrega a través del Paquete acumulativo de seguridad mensual para Windows 7, Windows Server 2008 R2 y Windows Server 2008. Los usuarios de Windows 10 pueden buscar actualizaciones en Configuración.

vía BleepingComputer

Foro de usuarios

mensajes de 0