Los piratas informáticos están utilizando vulnerabilidades antiguas de Microsoft Office para distribuir FELIXROOT y robar archivos

2 minuto. leer

Actualizado en

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

Ha surgido un nuevo malware que utiliza las vulnerabilidades de Microsoft Office para acceder y robar datos. Apodado Felixroot, el malware se entrega a personas en Ucrania utilizando un correo electrónico de phishing armado que afirma contener información de seminarios sobre protección ambiental.

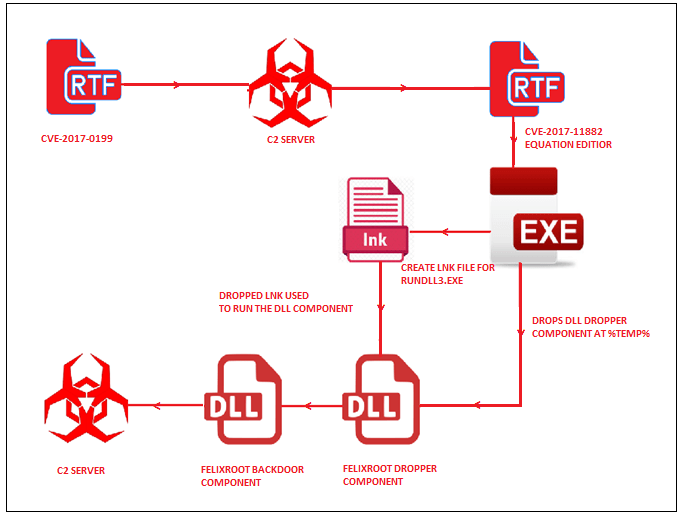

La puerta trasera se descubrió en 2017, pero permaneció en silencio durante unos meses. El nuevo exploit fue identificado por investigadores de FireEye que hicieron la conexión con el antiguo malware utilizado en Ucrania el año pasado. El malware explota dos de las vulnerabilidades de Microsoft Office, a saber, CVE-2017-0199 y CVE-2017-11882. El malware se distribuye usando un archivo llamado “Seminar.rtf”.

Una vez dentro, el archivo coloca un archivo binario incrustado en %temp% que se utiliza para ejecutar el cuentagotas FELIXROOT. Luego, el cuentagotas creará dos archivos, un archivo LNK que apunta a %system32%\rundll32.exe y el componente del cargador FELIXROOT. El archivo LNK luego ejecutará el componente cargador de FELIXROOT y el componente de puerta trasera que está completamente encriptado usando un cifrado personalizado que usa XOR con una clave de 4 bytes. Una vez instalado en la memoria, dormirá durante 10 minutos antes de buscar el comando que se ejecutará y se conectará con el servidor C&C, al que se envían en secreto los datos robados. De acuerdo a FireEye, el malware usa la API de Windows para obtener el nombre de la computadora, el nombre de usuario, el número de serie del volumen, la versión de Windows, la arquitectura del procesador y dos valores adicionales.

Una vez que se roban los datos, FELIXROOT detiene la ejecución y borra la huella digital de la computadora de la víctima. El malware está diseñado para asegurarse de que nadie pueda rastrearlo hasta el grupo detrás de él. FireEye dijo que todavía están trabajando en el malware y, dado que es una investigación en curso, FireEye aún no ha revelado ningún detalle.

Sin embargo, la buena noticia es que Microsoft lanzó parches el año pasado, por lo que la mejor manera de proteger los datos es mantener todo actualizado. Desafortunadamente, las organizaciones no suelen aplicar parches a tiempo, lo que permite que el malware funcione e incluso se propague. Microsoft ha advertido a todo el mundo varias veces sobre los peligros de no mantener todo actualizado. Dicho esto, muy pocos realmente descargan e instalan actualizaciones de seguridad a tiempo y las empresas suelen tardar en aplicar parches, lo que resulta en ataques de piratería o malware.