Excel se está utilizando como cebo nuevo para los phishers; así es como se hace.

2 minuto. leer

Actualizado en

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

Evil Corp ha encontrado una nueva forma de phishing a sus víctimas utilizando documentos de Microsoft Excel.

El grupo de ciberdelincuencia, también conocido como TA505 y SectorJo4, son ciberdelincuentes motivados financieramente. Son reconocidos por dirigirse a empresas minoristas e instituciones financieras con campañas de spam maliciosas de gran tamaño, utilizando la red de bots Necurs; pero ahora, han adoptado una nueva técnica.

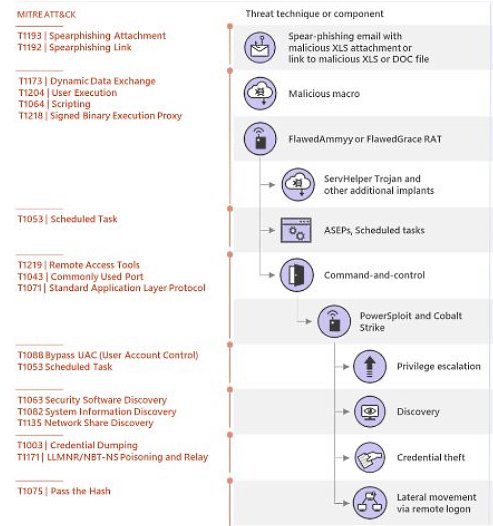

En su última estafa, están enviando archivos adjuntos con redirecciones HTML con documentos de Excel maliciosos. A través de los enlaces, están distribuyendo troyanos de acceso remoto (RAT), así como la descargadores de malware que entregó los troyanos bancarios Dridex y Trick. Esto también incluye las cepas de ransomware Locky, BitPaymer, Philadelphia, GlobeImposter, Jaff.

“La nueva campaña utiliza redireccionadores HTML adjuntos a los correos electrónicos. Cuando se abre, el HTML conduce a la descarga de Dudear, un archivo de Excel malicioso cargado de macros que elimina la carga útil.

“Por el contrario, las campañas de correo electrónico anteriores de Dudear llevaban el malware como un archivo adjunto o usaban URL maliciosas”. -Investigadores de Microsoft Security Intelligence.

Dudear (también conocido como TA505/SectorJ04/Evil Corp), utilizado en algunas de las campañas de malware más importantes de la actualidad, vuelve a estar operativo este mes después de una breve pausa. Si bien vimos algunos cambios en las tácticas, el Dudear revivido todavía intenta implementar el troyano que roba información GraceWire.

- Inteligencia de amenazas de Microsoft (@MsftSecIntel) Enero 30, 2020

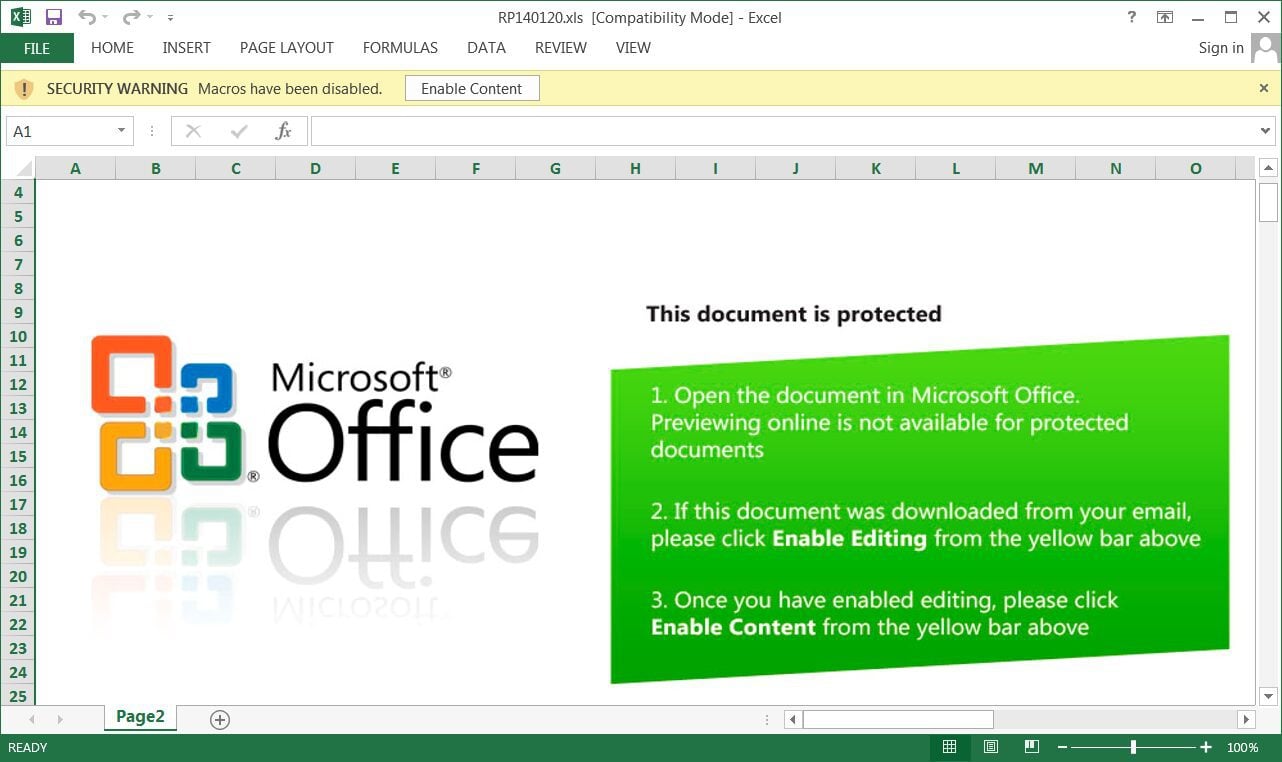

Al abrir el archivo adjunto HTML, la víctima descargará automáticamente el archivo de Excel. Una vez que lo abren, esto es lo que encuentran:

Una vez que el objetivo haga clic en "Habilitar edición" como se le indica en el documento, liberará el malware en su sistema.

Después de este punto, su dispositivo también se infectará con un servicio de rastreo de IP, que "rastrea (s) las direcciones IP de las máquinas que descargan el archivo de Excel malicioso".

Informe de análisis de amenazas (Microsoft)

Además de esto, el malware incluye GraceWire, un troyano que roba información, que recopila información confidencial y la transmite a los perpetradores a través de un servidor de comando y control.

Vea la lista completa de Indicadores de Compromiso (IOC), incluidos los hashes SHA-256 de las muestras de malware utilizadas en la campaña, aquí y aquí.

Fuente: computadora