Otro problema importante de seguridad encontrado en el servicio de reuniones de Zoom

2 minuto. leer

Actualizado en

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Más información

La pandemia de coronavirus ha visto un aumento en el uso de Zoom, pero la compañía ha estado luchando por mantener la privacidad del usuario. La compañía, sin embargo, ha enfrentado muchos reacción por no tomar en serio la privacidad del cliente, lo que obligó a la empresa a lanzamientos de funciones congeladas durante 90 días para parchear la interminable lista de vulnerabilidades. A principios de abril, informamos cómo los piratas informáticos vendían las credenciales de los usuarios en la web oscura. A finales de abril, la compañía lanzó una nueva actualización para abordar los problemas de seguridad.

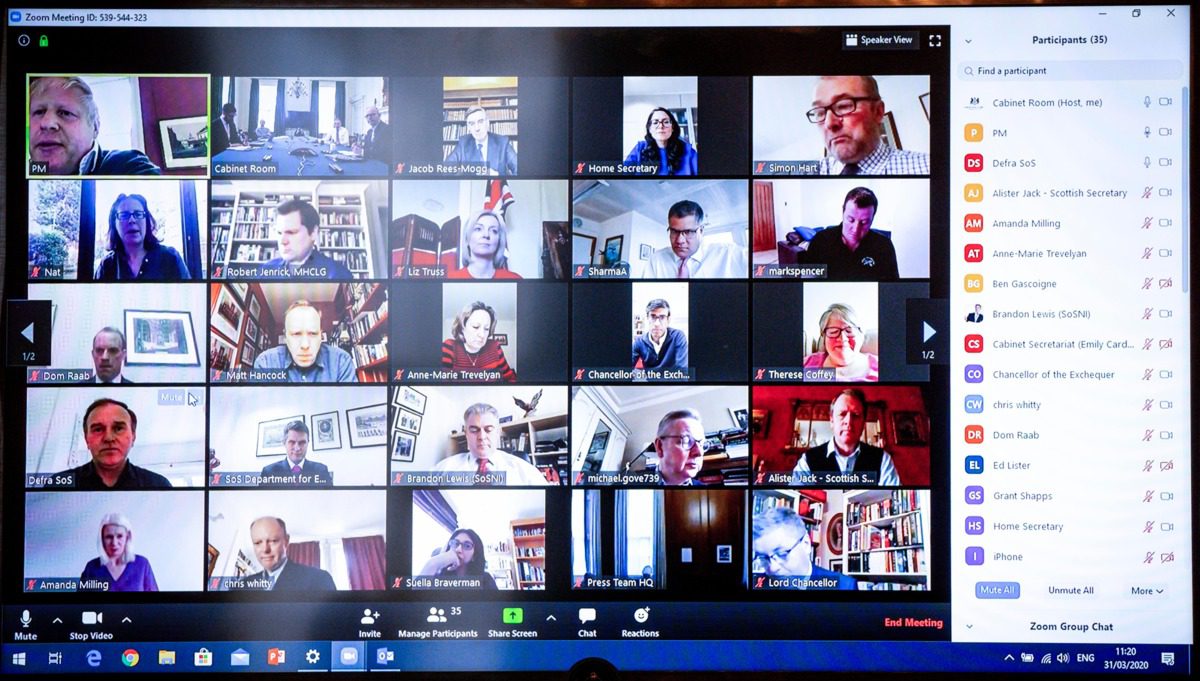

Hoy, Tom Anthony, un investigador de seguridad, publicó una vulnerabilidad de seguridad crucial en Zoom. Con este exploit, cualquiera puede unirse a una reunión de Zoom protegida con contraseña. Las reuniones de Zoom están protegidas por una contraseña numérica de 6 dígitos de forma predeterminada. Entonces, existe la posibilidad de 1 millón de contraseñas diferentes. Tom descubrió que el cliente web de Zoom permitía que cualquier persona verificara si una contraseña es correcta para una reunión sin límite en el número de intentos. Entonces, un atacante puede escribir un pequeño código de Python para probar el millón de contraseñas y encontrar la contraseña correcta en unos minutos.

Después de que Tom informara este problema a Zoom, el cliente web de Zoom se desconectó. Zoom mitigó el problema al requerir que el usuario inicie sesión para unirse a las reuniones en el cliente web y también actualizó las contraseñas predeterminadas de las reuniones para que no sean numéricas y sean más largas. Aunque el problema ya está solucionado, plantea la siguiente pregunta inquietante.

Si los atacantes ya estaban utilizando esta vulnerabilidad para escuchar las llamadas de otras personas (por ejemplo, las reuniones del gobierno).

Actualizar: El portavoz de Zoom dio la siguiente declaración sobre el problema de seguridad.

“Al enterarnos de este problema el 1 de abril, inmediatamente eliminamos el cliente web de Zoom para garantizar la seguridad de nuestros usuarios mientras implementábamos mitigaciones. Desde entonces, hemos mejorado la limitación de tasas, solucionado los problemas del token CSRF y relanzado el cliente web el 9 de abril. Con estas correcciones, el problema se resolvió por completo y no se requirió ninguna acción por parte del usuario. No tenemos conocimiento de ninguna instancia de este exploit que se esté utilizando en la naturaleza. Agradecemos a Tom Anthony por llamar nuestra atención sobre este problema. Si cree que ha encontrado un problema de seguridad con los productos de Zoom, envíe un informe detallado a [email protected]."

Fuente: tom antonio

Foro de usuarios

mensajes de 0