Ο χάκερ των Windows καταφέρνει να εγκαταστήσει το Google Play Store στα Windows 11 WSA

2 λεπτό. ανάγνωση

Ενημερώθηκε στις

Διαβάστε τη σελίδα αποκάλυψης για να μάθετε πώς μπορείτε να βοηθήσετε το MSPoweruser να διατηρήσει τη συντακτική ομάδα Διάβασε περισσότερα

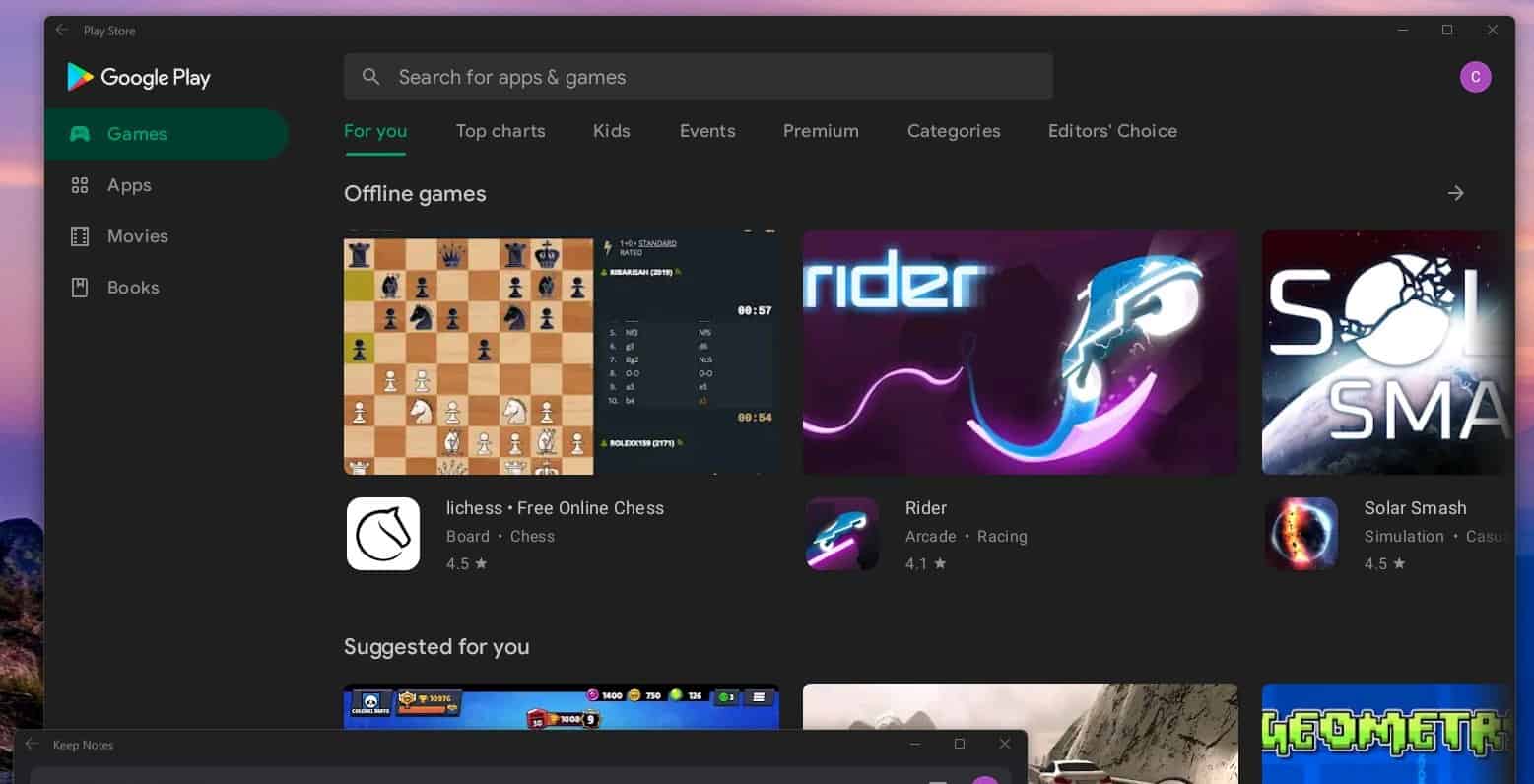

Η Microsoft κυκλοφόρησε πρόσφατα το υποσύστημα Windows για Android (WSA) για Windows 11 Insiders, και ενώ είναι ένα εκπληκτικό επίτευγμα, προς το παρόν είναι αρκετά περιορισμένο, με πρόσβαση μόνο σε περίπου 50 τίτλους στο κατάστημα εφαρμογών της Amazon.

Αν και είναι δυνατή η πλευρική φόρτωση οποιασδήποτε εφαρμογής Android, στην πράξη οι καλύτερες εφαρμογές βρίσκονται στο Google Play Store και αυτές δεν θα λειτουργούν στο WSA καθώς δεν διαθέτει τις Υπηρεσίες Google Play, που απαιτούνται για τις περισσότερες εφαρμογές σε αυτό το κατάστημα.

Φυσικά, τα Windows δεν μπορούν παρά να χακαριστούν και φαίνεται ότι ο χάκερ των Windows ADeltaX έλυσε το πρόβλημα και κατάφερε να εγκαταστήσει τις Υπηρεσίες Google Play, συμπεριλαμβανομένου του Store, στα Windows 11.

— ADeltaX (@ADeltaXForce) Οκτώβριος 22, 2021

Έχει αφήσει όλα τα απαραίτητα αρχεία και οδηγίες στο GitHub αλλά φαίνεται προς το παρόν μόνο οι ειδικοί πρέπει να κάνουν αίτηση.

Επί του παρόντος, η οδηγία λέει:

- Λήψη MSIXBUNDLE (χρησιμοποιήστε το store rg-adguard για λήψη του msixbundle, Αναγνωριστικό πακέτου: 9P3395VX91NR)

- ΕΓΚΑΤΑΣΤΑΣΗ WSL2 (ubuntu/debian, οποιαδήποτε άλλη διανομή θα μπορούσε να λειτουργήσει)

- ΕΓΚΑΤΑΣΤΑΣΗ αποσυμπίεση lzip

- ΛΗΨΗ GAPPS PICO ΑΠΟ OPENGAPPS (x86_64, 11, PICO)

- EXTRACT MSIXBNDLE, EXTRACT MSIX (YOUR ARCH) ΣΕ ΦΑΚΕΛΟ, DELETE (APPXMETADATA, APPXBLOCKMAP, APPXSIGNATURE, [CONTENT_TYPES])

- ΑΝΤΙΓΡΑΦΗ ΕΙΚΟΝΩΝ (SYSTEM.IMG, SYSTEM_EXT.IMG, PRODUCT.IMG, VENDOR.IMG) ΣΤΙΣ #IMAGES

- ΑΝΤΙΓΡΑΦΗ (GAPPS PICO ZIP) ΣΤΟ #GAPPS

- ΕΠΕΞΕΡΓΑΣΙΑ (VARIABLES.sh) ΚΑΙ ΡΥΘΜΙΣΗ ΦΑΚΕΛΟΥ ROOT

- ΕΚΤΕΛΕΣΗ:

- extract_gapps_pico.sh

- extend_and_mount_images.sh

- ισχύουν.sh

- unmount_images.sh

- ΑΝΤΙΓΡΑΦΗ ΕΙΚΟΝΩΝ ΑΠΟ (ΦΑΚΕΛΟΣ #IMAGES) ΣΤΟΝ ΦΑΚΕΛΟ MSIX EXTRACTED

- OPEN POWERSHELL (NOT CORE) ΩΣ ΔΙΑΧΕΙΡΙΣΤΗΣ, EXECUTE (Add-AppxPackage -Εγγραφή PATH_TO_EXTRACTED_MSIX\AppxManifest.xml)

- ΤΡΕΞΕΤΕ WSA ΜΕ ΚΕΝΑ, ΑΠΟΛΑΥΣΤΕ

ΛΥΣΗ ΓΙΑ ΠΡΟΒΛΗΜΑ ΣΥΝΔΕΣΗΣ:

(ADB SHELL ROOT WITH su)

- ΑΝΤΙΓΡΑΦΗ (ΑΡΧΕΙΟ πυρήνα) ΑΠΟ (διάφορος ΦΑΚΕΛΟΣ) ΣΤΟ (ΦΑΚΕΛΟΣ Εργαλείων) ΣΤΟΝ ΕΞΑΓΩΓΗΜΕΝΟ ΦΑΚΕΛΟ ΣΑΣ MSIX

- ΤΩΡΑ ΜΠΟΡΕΙΤΕ ΝΑ ΧΡΗΣΙΜΟΠΟΙΗΣΕΤΕ το su ΣΤΟ SHELL ADB ΕΙΣΑΓΩΓΗ ADB SHELL, ΠΛΗΚΤΡΟΨΤΕ su ΚΑΙ ΤΗΝ ΠΛΗΚΤΡΟΨΗ setenforce 0 ΜΠΟΡΕΙΤΕ ΤΩΡΑ ΣΥΝΔΕΣΗ

Ωστόσο, η ADeltaX υπόσχεται να ξαναγράψει οι οδηγίες σύντομα για να γίνουν πιο εύγευστα.

Το επίτευγμα μου θυμίζει ότι η Microsoft σκότωσε εφαρμογές Android για Windows Phone, όχι επειδή λειτούργησε πολύ άσχημα, αλλά επειδή λειτούργησε πολύ καλά.

Θα δοκιμάσουν οι αναγνώστες μας αυτό το hack; Ενημερώστε μας παρακάτω.

Ενημέρωση: Υπάρχει τώρα διαθέσιμο ένα εκπαιδευτικό βίντεο: