Η Microsoft λέει ότι το PrintNightmare είναι ήδη υπό εκμετάλλευση, προσφέρει λύση

3 λεπτό. ανάγνωση

Δημοσιεύθηκε στις

Διαβάστε τη σελίδα αποκάλυψης για να μάθετε πώς μπορείτε να βοηθήσετε το MSPoweruser να διατηρήσει τη συντακτική ομάδα Διάβασε περισσότερα

Αναφέραμε πριν από δύο ημέρες για ένα νέο και μη επιδιορθωμένο Zero-day exploit που μόλις κυκλοφόρησε το οποίο χορηγεί στους εισβολείς πλήρεις δυνατότητες απομακρυσμένης εκτέλεσης κώδικα σε πλήρως ενημερωμένες συσκευές Windows Print Spooler.

Το hack, που ονομάζεται PrintNightmare, επιτρέπει στον κώδικα εισβολέα να εκτελείται με πλήρη δικαιώματα συστήματος και κυκλοφόρησε μαζί με τον κώδικα Proof of Concept, οπότε ήταν ώριμο για εκμετάλλευση από χάκερ.

Ο κύριος ελαφρυντικός παράγοντας είναι ότι οι χάκερ χρειάζονται ορισμένα διαπιστευτήρια (ακόμη και χαμηλών προνομίων) για το δίκτυο, αλλά για εταιρικά δίκτυα, αυτά μπορούν εύκολα να αγοραστούν για περίπου 3 $.

Η Microsoft απάντησε επιτέλους στα νέα δημοσιεύοντας την συμβουλή ευπάθειας για την απομακρυσμένη εκτέλεση κώδικα CVE-2021-34527 Windows Print Spooler Remote Code.

Η Microsoft λέει:

Η Microsoft γνωρίζει και διερευνά μια ευπάθεια απομακρυσμένης εκτέλεσης κώδικα που επηρεάζει το Windows Print Spooler και έχει εκχωρήσει το CVE-2021-34527 σε αυτό το θέμα ευπάθειας. Αυτή είναι μια εξελισσόμενη κατάσταση και θα ενημερώσουμε το CVE καθώς υπάρχουν περισσότερες πληροφορίες.

Υπάρχει ένα θέμα ευπάθειας απομακρυσμένης εκτέλεσης κώδικα όταν η υπηρεσία Windows Print Spooler εκτελεί εσφαλμένα προνομιούχες λειτουργίες αρχείων. Ένας εισβολέας που εκμεταλλεύτηκε με επιτυχία αυτήν την ευπάθεια θα μπορούσε να εκτελέσει αυθαίρετο κώδικα με δικαιώματα SYSTEM. Ένας εισβολέας θα μπορούσε στη συνέχεια να εγκαταστήσει προγράμματα. προβολή, αλλαγή ή διαγραφή δεδομένων. ή δημιουργήστε νέους λογαριασμούς με πλήρη δικαιώματα χρήστη.

Μια επίθεση πρέπει να περιλαμβάνει έναν πιστοποιημένο χρήστη που καλεί την RpcAddPrinterDriverEx().

Βεβαιωθείτε ότι έχετε εφαρμόσει τις ενημερώσεις ασφαλείας που κυκλοφόρησαν στις 8 Ιουνίου 2021 και δείτε τις ενότητες Συνήθεις Ερωτήσεις και Εναλλακτικές λύσεις σε αυτό το CVE για πληροφορίες σχετικά με τον τρόπο προστασίας του συστήματός σας από αυτήν την ευπάθεια.

Στην Αξιολόγηση Εκμεταλλευσιμότητας τους σημειώνουν ότι έχουν ήδη εντοπίσει εκμεταλλεύσεις.

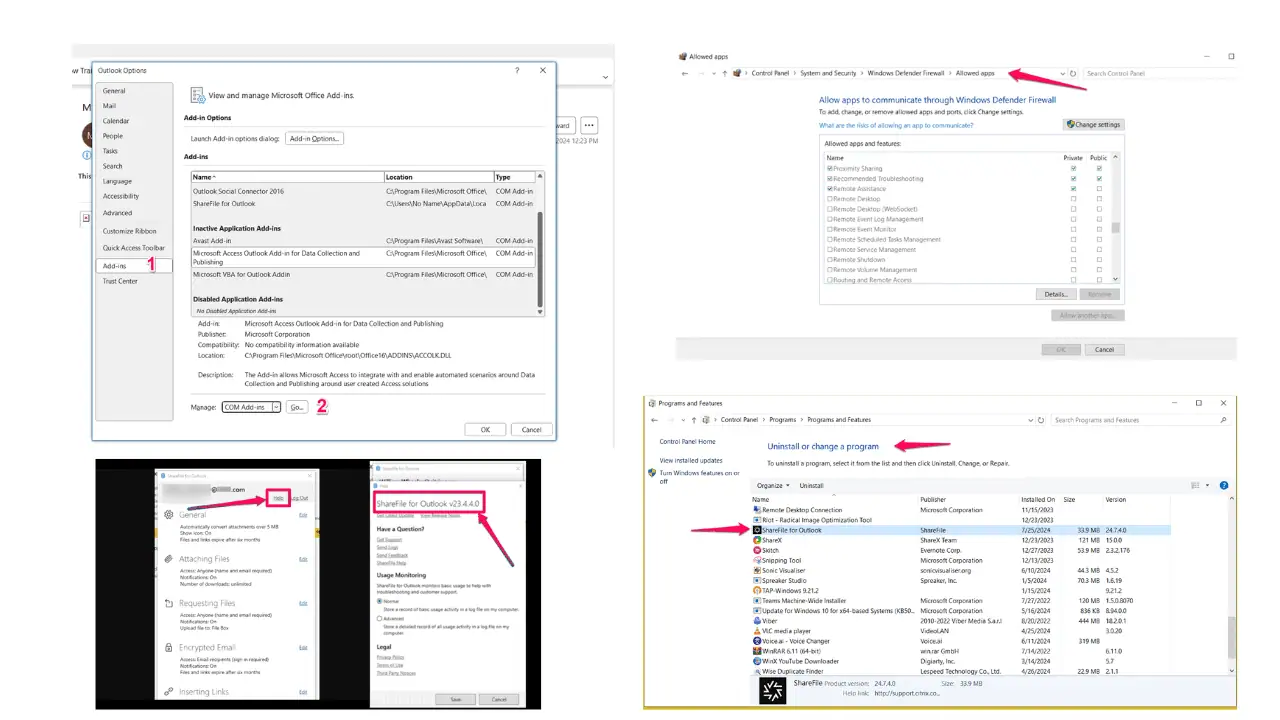

Η Microsoft προσφέρει την ακόλουθη λύση, η οποία ωστόσο απενεργοποιεί το Print Spooler:

Προσδιορίστε εάν εκτελείται η υπηρεσία Print Spooler (εκτελείται ως διαχειριστής τομέα)

Εκτελέστε τα ακόλουθα ως διαχειριστής τομέα:

Get-Service -Name SpoolerΕάν το Print Spooler εκτελείται ή εάν η υπηρεσία δεν έχει ρυθμιστεί σε απενεργοποιημένη, επιλέξτε μία από τις ακόλουθες επιλογές είτε για να απενεργοποιήσετε την υπηρεσία Print Spooler είτε για να απενεργοποιήσετε την εισερχόμενη απομακρυσμένη εκτύπωση μέσω της πολιτικής ομάδας:

Επιλογή 1 - Απενεργοποιήστε την υπηρεσία Print Spooler

Εάν η απενεργοποίηση της υπηρεσίας Print Spooler είναι κατάλληλη για την επιχείρησή σας, χρησιμοποιήστε τις ακόλουθες εντολές PowerShell:

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType DisabledΕπίπτωση της λύσης Η απενεργοποίηση της υπηρεσίας Print Spooler απενεργοποιεί τη δυνατότητα εκτύπωσης τόσο τοπικά όσο και απομακρυσμένα.

Επιλογή 2 – Απενεργοποίηση της εισερχόμενης απομακρυσμένης εκτύπωσης μέσω της Πολιτικής ομάδας

Μπορείτε επίσης να διαμορφώσετε τις ρυθμίσεις μέσω της Πολιτικής ομάδας ως εξής:

Διαμόρφωση υπολογιστή / Πρότυπα διαχείρισης / Εκτυπωτές

Απενεργοποιήστε την πολιτική "Να επιτρέπεται η ουρά εκτύπωσης να δέχεται συνδέσεις πελάτη:" για να αποκλείσετε απομακρυσμένες επιθέσεις.

Επίπτωση της λύσης Αυτή η πολιτική θα αποκλείσει το διάνυσμα απομακρυσμένης επίθεσης αποτρέποντας τις εισερχόμενες απομακρυσμένες εργασίες εκτύπωσης. Το σύστημα δεν θα λειτουργεί πλέον ως διακομιστής εκτυπώσεων, αλλά η τοπική εκτύπωση σε μια απευθείας συνδεδεμένη συσκευή θα εξακολουθεί να είναι δυνατή.

Διαβάστε όλες τις λεπτομέρειες στη Microsoft εδώ.

φόρουμ χρηστών

μηνύματα 0