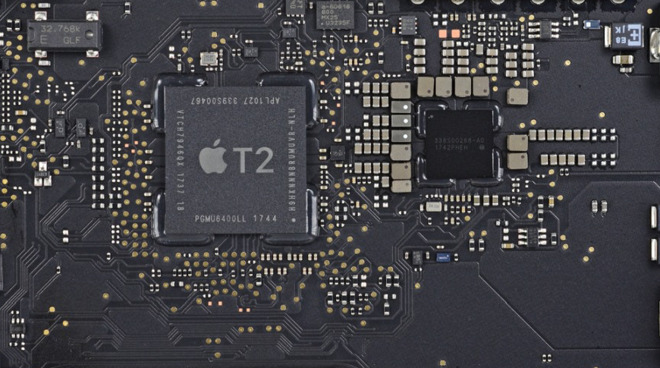

Οι χάκερ λένε ότι έσπασαν το τσιπ T2 Secure Enclave της Apple

2 λεπτό. ανάγνωση

Ενημερώθηκε στις

Διαβάστε τη σελίδα αποκάλυψης για να μάθετε πώς μπορείτε να βοηθήσετε το MSPoweruser να διατηρήσει τη συντακτική ομάδα Διάβασε περισσότερα

Η Apple έχει εδώ και πολύ καιρό κάνει μεγάλο μέρος του Secure Enclave Processor στα iPhone τους και πιο πρόσφατα σε Macbooks, αλλά σήμερα οι χάκερ ανακοίνωσαν ένα «unatchable» exploit για τον επεξεργαστή, το οποίο θεωρητικά θα μπορούσε να τους δώσει πλήρη έλεγχο σε συσκευές που προστατεύονται από τα chip, συμπεριλαμβανομένης της αποκρυπτογράφησης ευαίσθητων δεδομένων.

Το exploit συνδυάζει δύο παλαιότερα τρωτά σημεία (heckm8 και Blackbird) που χρησιμοποιούνταν για jailbreak iPhone, με το hack να τους επιτρέπει να τρέχουν κώδικα μέσα στο chip ασφαλείας T2 κατά την εκκίνηση.

Σύμφωνα με τον hacker ironPeak, η Apple άφησε ανοιχτή μια διεπαφή εντοπισμού σφαλμάτων κατά την αποστολή τσιπ ασφαλείας T2 σε πελάτες, επιτρέποντας σε οποιονδήποτε να εισέλθει στη λειτουργία Device Firmware Update (DFU) χωρίς έλεγχο ταυτότητας.

Επί του παρόντος, το jailbreaking ένα τσιπ ασφαλείας T2 περιλαμβάνει σύνδεση σε Mac / MacBook μέσω USB-C και εκτέλεση της έκδοσης 0.11.0 του λογισμικού Checkra1n jailbreaking κατά τη διάρκεια της διαδικασίας εκκίνησης του Mac.

Ωστόσο, «χρησιμοποιώντας αυτήν τη μέθοδο, είναι δυνατό να δημιουργήσετε ένα καλώδιο USB-C που μπορεί να εκμεταλλευτεί αυτόματα τη συσκευή macOS κατά την εκκίνηση», δήλωσε ο ironPeak.

Λόγω του ότι το hack βασίζεται σε υλικό, είναι "unatchable" και οι χρήστες iPhone και Mac είναι ευάλωτοι εάν αφήσουν τη συσκευή τους εκτός όρασης, όπως η διέλευση από τελωνεία. Παρουσιάζει ότι απαιτεί ακόμα την επανεκκίνηση της συσκευής σας

"Εάν υποψιάζεστε ότι το σύστημά σας έχει παραβιαστεί, χρησιμοποιήστε το Apple Configurator για να εγκαταστήσετε ξανά το BridgeOS στο τσιπ T2 που περιγράφεται εδώ. Εάν είστε δυνητικός στόχος κρατικών φορέων, επαληθεύστε την ακεραιότητα του ωφέλιμου φορτίου SMC χρησιμοποιώντας το .eg rickmark / smcutil και μην αφήνετε τη συσκευή σας χωρίς επίβλεψη », δήλωσε ο ironPeak.

Διάβασε περισσότερα στον ιστότοπο της Ironpeak εδώ.

μέσω ZDNet