Η Google εξηγεί αυξημένες in-the-wild exploits

3 λεπτό. ανάγνωση

Δημοσιεύθηκε στις

Διαβάστε τη σελίδα αποκάλυψης για να μάθετε πώς μπορείτε να βοηθήσετε το MSPoweruser να διατηρήσει τη συντακτική ομάδα Διάβασε περισσότερα

Φαίνεται ότι υπάρχει μια αύξηση της φράσης "η εκμετάλλευση για το CVE-1234-567 υπάρχει στη φύση" στα πρόσφατα ιστολόγια του Chrome. Είναι κατανοητό ανησυχητικό για τους περισσότερους χρήστες του Chrome. Ωστόσο, ενώ η αύξηση των εκμεταλλεύσεων θα μπορούσε να είναι πράγματι ανησυχητική, το Chrome Security εξήγησε ότι η τάση θα μπορούσε επίσης να είναι ενδεικτική της αυξημένης ορατότητας στην εκμετάλλευση. Λοιπόν, ποιο είναι;

Η τάση πιθανότατα προκαλείται και από τους δύο λόγους, σύμφωνα με Ο Adrian Taylor του Chrome Security σε ένα ιστολόγιο για να διευκρινιστούν κάποιες παρανοήσεις σχετικά με αυτό.

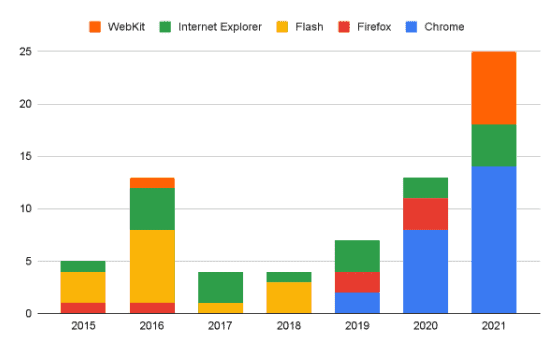

Το Project Zero εντόπισε όλα τα εντοπισμένα σφάλματα zero-day για προγράμματα περιήγησης, συμπεριλαμβανομένων των WebKit, Internet Explorer, Flash, Firefoxκαι Chrome.

Η αύξηση σε αυτές τις εκμεταλλεύσεις στο Chrome είναι αρκετά αισθητή από το 2019 έως το 2021. Αντίθετα, δεν καταγράφηκαν σφάλματα zero-day στο Chrome από το 2015 έως το 2018. Το Chrome Security διευκρινίζει ότι αυτό μπορεί να μην σημαίνει ότι δεν υπήρξε καμία απολύτως εκμετάλλευση σε προγράμματα περιήγησης που βασίζονται στο Chromium αυτά τα χρόνια. Αναγνωρίζει ότι δεν υπάρχει πλήρης άποψη για την ενεργή εκμετάλλευση και τα διαθέσιμα δεδομένα θα μπορούσαν να έχουν δειγματοληπτική μεροληψία.

Γιατί λοιπόν υπάρχουν πολλά κατορθώματα τώρα; Το Chrome Security το αποδίδει σε τέσσερις πιθανούς λόγους: τη διαφάνεια του προμηθευτή, την εξελιγμένη εστίαση του εισβολέα, την ολοκλήρωση του έργου απομόνωσης ιστότοπου και τη σχέση πολυπλοκότητας με σφάλματα λογισμικού.

Πρώτον, πολλοί από τους κατασκευαστές προγραμμάτων περιήγησης δημοσιεύουν τώρα λεπτομέρειες σχετικά με τέτοιες εκμεταλλεύσεις μέσω των επικοινωνιών τους για την έκδοση. Αυτή δεν ήταν η πρακτική στο παρελθόν όπου οι κατασκευαστές προγραμμάτων περιήγησης δεν ανακοίνωναν ότι ένα σφάλμα δεχόταν επίθεση ακόμα κι αν το γνώριζαν.

Δεύτερον, υπάρχει μια εξέλιξη στην εστίαση του επιθετικού. Στις αρχές του 2020, ο Edge άλλαξε στη μηχανή απόδοσης Chromium. Φυσικά, οι επιτιθέμενοι αναζητούν τον πιο δημοφιλή στόχο γιατί τότε θα μπορούσαν να επιτεθούν σε περισσότερους χρήστες.

Τρίτον, η αύξηση των σφαλμάτων θα μπορούσε να οφείλεται στην πρόσφατη ολοκλήρωση του πολυετούς έργου απομόνωσης τοποθεσίας, καθιστώντας ένα σφάλμα σχεδόν ανεπαρκές για να κάνει πολύ κακό. Ως εκ τούτου, οι επιθέσεις στο παρελθόν που απαιτούσαν μόνο ένα σφάλμα τώρα χρειάζονταν περισσότερα. Πριν από το 2015, πολλές ιστοσελίδες βρίσκονται σε μία μόνο διαδικασία απόδοσης, καθιστώντας δυνατή την κλοπή δεδομένων χρηστών από άλλους ιστούς με ένα μόνο σφάλμα. Με το έργο απομόνωσης ιστότοπου, οι ανιχνευτές πρέπει να αλυσοδύνουν δύο ή περισσότερα σφάλματα για να θέσουν σε κίνδυνο τη διαδικασία απόδοσης και να μεταβούν στη διαδικασία του προγράμματος περιήγησης Chrome ή στο λειτουργικό σύστημα.

Τέλος, αυτό θα μπορούσε να οφείλεται στο απλό γεγονός ότι το λογισμικό έχει όντως σφάλματα και ένα κλάσμα από αυτά θα μπορούσε να γίνει αντικείμενο εκμετάλλευσης. Τα προγράμματα περιήγησης αντικατοπτρίζουν την πολυπλοκότητα του λειτουργικού συστήματος και η υψηλή πολυπλοκότητα ισοδυναμεί με περισσότερα σφάλματα.

Αυτά τα πράγματα σημαίνουν ότι ο αριθμός των εκμεταλλευόμενων σφαλμάτων δεν αποτελεί ακριβές μέτρο του κινδύνου ασφαλείας. Η ομάδα του Chrome, ωστόσο, διαβεβαιώνει ότι εργάζεται σκληρά για τον εντοπισμό και τη διόρθωση σφαλμάτων πριν από την κυκλοφορία. Όσον αφορά τις επιθέσεις n-day (εκμετάλλευση σφαλμάτων που είχαν ήδη επιδιορθωθεί), είχε σημειωθεί σημαντική μείωση στο «κενό ενημερωμένης έκδοσης κώδικα» από 35 ημέρες στο Chrome (76 σε 18 ημέρες κατά μέσο όρο). Ανυπομονούν επίσης να μειώσουν περαιτέρω αυτό.

Παρόλα αυτά, ο Chrome αναγνώρισε ότι ανεξάρτητα από την ταχύτητα με την οποία προσπαθούν να διορθώσουν την εκμετάλλευση στην άγρια φύση, αυτές οι επιθέσεις είναι κακές. Ως εκ τούτου, προσπαθούν πολύ σκληρά να κάνουν την επίθεση ακριβή και περίπλοκη για τον εχθρό. Συγκεκριμένα έργα που αναλαμβάνει ο Chrome περιλαμβάνουν τη συνεχή ενίσχυση της απομόνωσης ιστότοπου, ειδικά για Android, V8 σωρό sandbox, MiraclePtr και Σάρωση έργων, γλώσσες που είναι ασφαλείς για τη μνήμη στη σύνταξη νέων εξαρτημάτων Chrome και μετριασμούς μετά την εκμετάλλευση.

Το Chrome εργάζεται σκληρά για να διασφαλίσει την ασφάλεια μέσω αυτών των μεγάλων έργων μηχανικής ασφάλειας. Ωστόσο, οι χρήστες μπορούν να κάνουν κάτι απλό για να βοηθήσουν. Εάν το Chrome σας υπενθυμίσει να ενημερώσετε, κάντε το.