Τα καλύτερα εργαλεία hacking για Windows - 10 πιο ισχυρές επιλογές

9 λεπτό. ανάγνωση

Ενημερώθηκε στις

Διαβάστε τη σελίδα αποκάλυψης για να μάθετε πώς μπορείτε να βοηθήσετε το MSPoweruser να διατηρήσει τη συντακτική ομάδα Διάβασε περισσότερα

Αναζητάτε τα καλύτερα εργαλεία hacking για τα Windows για τον έλεγχο των συστημάτων ασφαλείας των πελατών και των διακομιστών σας; Η αναζήτησή σας τελειώνει εδώ!

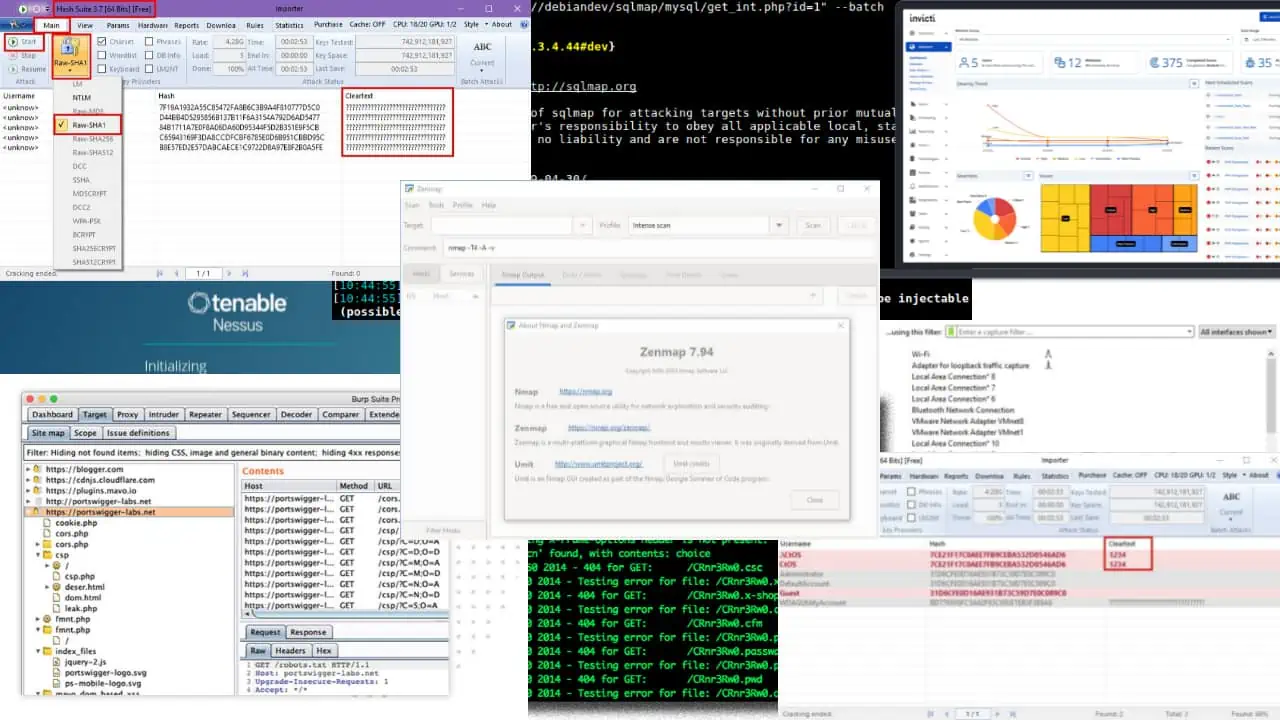

Σε αυτό το άρθρο, έχω συγκεντρώσει μερικά από τα καλύτερα ηθικά εργαλεία hacking που πρέπει να δοκιμάσετε ως ειδικός στην ασφάλεια στον κυβερνοχώρο, ιδιοκτήτης ιστότοπου και διαχειριστής διακομιστή Windows. Έχω επίσης παράσχει έναν εύχρηστο οδηγό για να δείξετε τι μπορείτε να επιτύχετε. Ετοιμος?

Τα καλύτερα εργαλεία hacking για Windows

Βρείτε παρακάτω έναν συνοπτικό πίνακα για το καλύτερο λογισμικό ηθικής εισβολής για συστήματα πληροφορικής που βασίζονται σε λειτουργικό σύστημα Windows και διακομιστές:

| Όνομα λογισμικού | Χρήση | GUI | CLI | Επίπεδο εμπειρογνωμοσύνης | Τιμοκατάλογος |

| Nmap | Αξιολόγηση ασφάλειας δικτύου | Ναι | Ναι | Ενδιάμεσος | Δωρεάν |

| Ιωάννης ο Αντεροβγάλτης | Έλεγχος ασφαλείας κωδικού πρόσβασης | Οχι | Ναι | Ψηλά | Δωρεάν |

| Burp Σουίτα | Σάρωση ευπάθειας Ιστού | Ναι | Οχι | Ενδιάμεσος | Αμειβόμενος |

| Metasploit Framework | Δοκιμή διείσδυσης | Ναι | Ναι | Ψηλά | Δωρεάν |

| Invicti | Δοκιμή ασφαλείας εφαρμογών | Ναι | Οχι | Ενδιάμεσος | Αμειβόμενος |

| Wireshark | Αναλυτής πρωτοκόλλου δικτύου | Ναι | Ναι | Ψηλά | Δωρεάν |

| Nessus | Αξιολόγηση της ευπάθειας στο διαδίκτυο | Ναι | Ναι | Ενδιάμεσος | Αμειβόμενος |

| Aircrack-ng | Έλεγχος δικτύου Wi-Fi | Οχι | Ναι | Ενδιάμεσος | Δωρεάν |

| Χάρτης SQL | Εντοπισμός σφαλμάτων SQL injection | Οχι | Ναι | Ενδιάμεσος | Δωρεάν |

| Νικότο | Σάρωση Ιστού | Οχι | Ναι | Ενδιάμεσος | Δωρεάν |

Ακολουθεί μια πλήρης επισκόπηση των εργαλείων hacking που αναφέρονται στον πίνακα:

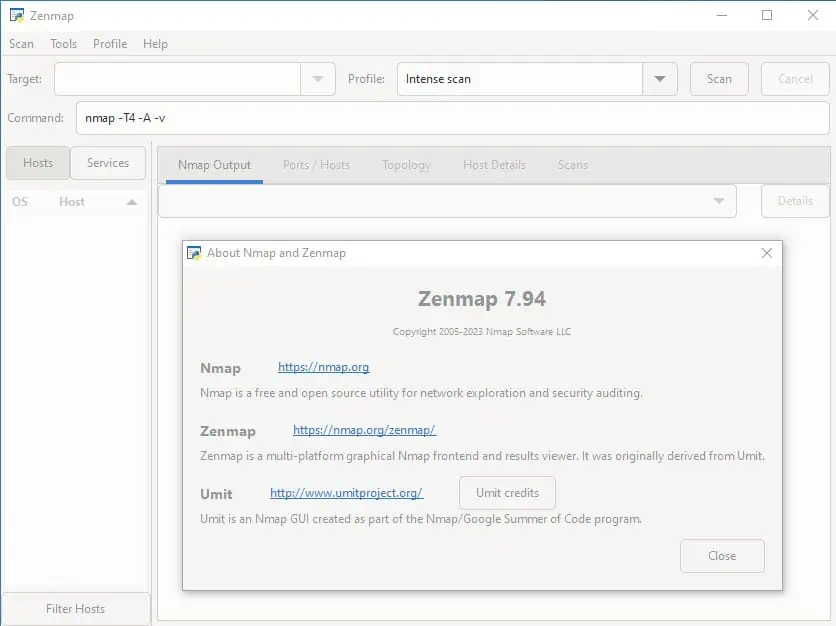

1. Nmap

Το Nmap είναι ένα ανοικτού κώδικα λογισμικό πειρατείας που χρησιμοποιείται σε σάρωση δικτύων για αξιολόγηση ασφάλειας. Αυτό το αποτελεσματικό εργαλείο είναι σε θέση να χαρτογραφήσει την τοπολογία του δικτύου και να εντοπίσει πιθανές ευπάθειες. Η ισχυρή μηχανή δέσμης ενεργειών του υποστηρίζει ευέλικτη σάρωση θυρών.

σύστημα admins χρησιμοποιήστε το για τη διαχείριση των χρονοδιαγραμμάτων αναβάθμισης υπηρεσιών και την παρακολούθηση της υπηρεσίας ή του χρόνου λειτουργίας του κεντρικού υπολογιστή. Μερικά από τα άλλα τονισμένα χαρακτηριστικά του περιλαμβάνουν:

- Ισχυρή ανακάλυψη οικοδεσπότη

- Ακριβής ανίχνευση έκδοσης

- Δακτυλικό αποτύπωμα λειτουργικού συστήματος.

Αυτό το λογισμικό είναι διαθέσιμο και στα δύο παραδοσιακές εκδόσεις γραμμής εντολών και GUI.

Πλεονεκτήματα:

- Αυτό το εργαλείο συνοδεύεται από πλήρη τεκμηρίωση σε πολλές γλώσσες.

- Μπορεί να σαρώσει γρήγορα μεγάλα δίκτυα εκατοντάδων συστημάτων.

- Προσφέρει προσαρμοσμένη δέσμη ενεργειών για την εκτέλεση προηγμένων εργασιών.

Μειονεκτήματα:

- Αποδίδει τα καλύτερα απέναντι σε μεμονωμένους οικοδεσπότες.

- Οι προηγμένες λειτουργίες μπορεί να είναι συντριπτικές για τους νέους χρήστες.

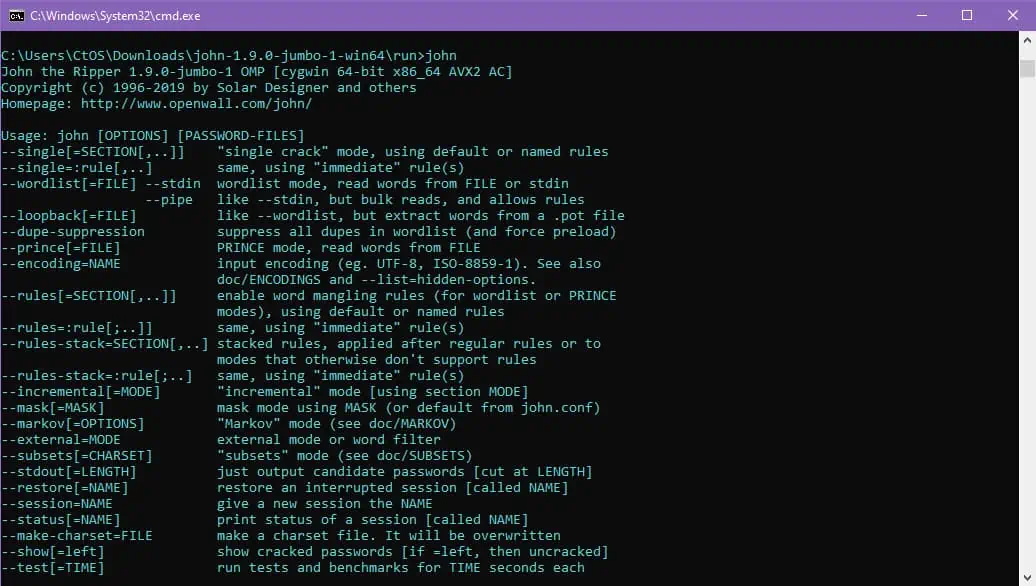

2. Ιωάννης ο Αντεροβγάλτης

Ως ηθικός χάκερ, μπορείτε να χρησιμοποιήσετε τον John the Ripper ελέγξτε την ασφάλεια του κωδικού πρόσβασης και ανακτήστε τους κωδικούς πρόσβασης από Windows, Linux, Macκαι άλλα λειτουργικά συστήματα.

Αυτός ο διαλογισμός στα ανοικτού κώδικα Η εφαρμογή χρησιμοποιείται ευρέως σε δοκιμές διείσδυσης και αξιολογήσεις ασφάλειας. Υποστηρίζει εκατοντάδες τύπους κατακερματισμού και κρυπτογράφησης. Χρησιμοποιεί επίσης επιθέσεις λεξικού και ωμής βίας για γρήγορα αποτελέσματα. Αν ψάχνετε επίσης για το καλύτερο keylogger για την παρακολούθηση κωδικών πρόσβασης, αυτό το εργαλείο θα ταιριάζει καλά.

Μπορείτε επίσης να κατεβάσετε το Hash Σουίτα εφαρμογή για υπολογιστές με Windows. Είναι παρόμοιο με τον John the Ripper και δημιουργήθηκε από έναν από τους προγραμματιστές του.

Πλεονεκτήματα:

- Αυτό είναι ένα γρήγορο εργαλείο ελέγχου κωδικού πρόσβασης.

- Υποστηρίζει διάφορους αλγόριθμους κατακερματισμού κωδικού πρόσβασης, συμπεριλαμβανομένων κωδικούς πρόσβασης των Windows.

- Μπορεί να ενσωματωθεί με άλλα εργαλεία ασφαλείας.

Μειονεκτήματα:

- Το πεδίο εφαρμογής του περιορίζεται στη διάρρηξη κωδικού πρόσβασης.

- Η αρχική ρύθμιση και η διαμόρφωση μπορεί να φαίνονται προκλητικές για τους αρχάριους.

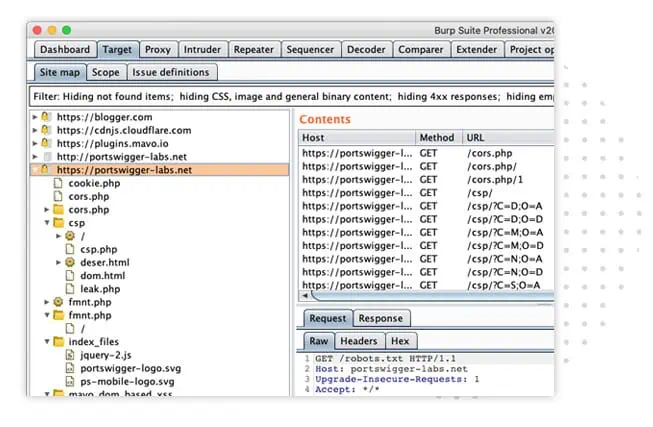

3. Burp Σουίτα

Το Burp Suite σας επιτρέπει εντοπίζει αυτόματα διάφορα τρωτά σημεία στον ιστότοπό σας. Εάν είστε ελεγκτής διείσδυσης ασφάλειας ιστότοπου, θα θέλετε να χρησιμοποιήσετε αυτό το εργαλείο για να αυτοματοποιήσετε προσαρμοσμένες επιθέσεις και αναζητήσεις σφαλμάτων.

Το λογισμικό σάς βοηθά επίσης να ανακαλύψετε πιο δυσεύρετα τρωτά σημεία με υψηλή ταχύτητα. Χρησιμοποιεί τεχνικές εντοπισμού δακτυλικών αποτυπωμάτων για σάρωση σύγχρονων διαδικτυακών εφαρμογών με λιγότερα αιτήματα.

Πλεονεκτήματα:

- Το λογισμικό προσφέρει απαράμιλλη προστασία από τρωτά σημεία zero-day.

- Επιτρέπει προσαρμοσμένη διαμόρφωση για τη σάρωση ενός συγκεκριμένου τύπου ευπάθειας.

- Υποστηρίζει τον εντοπισμό σφαλμάτων όπως η ασύγχρονη ένεση SQL και το τυφλό SSRF.

Μειονεκτήματα:

- Κατά τη διάρκεια της εντατικής σάρωσης, το εργαλείο μπορεί να απαιτεί σημαντικούς πόρους συστήματος.

- Δεν είναι η πιο φιλική λύση για αρχάριους.

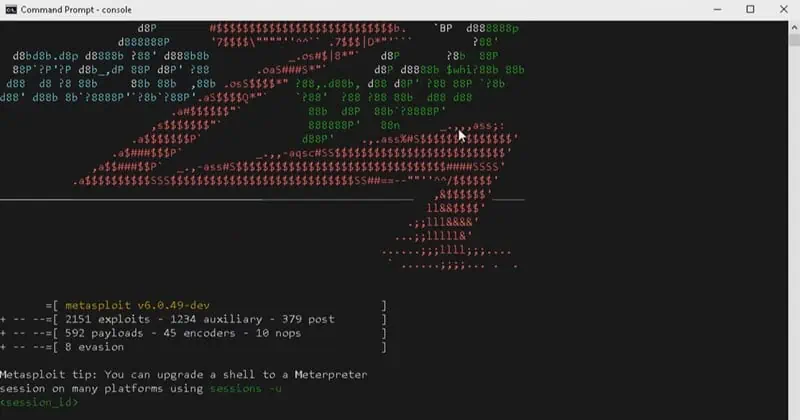

4. Metasploit

Το Metasploit είναι α πλαίσιο δοκιμών διείσδυσης που εστιάζει στην επαλήθευση ευπάθειας και την αξιολόγηση ασφάλειας. Λειτουργεί ως πλατφόρμα ανάπτυξης και εκτέλεσης exploit.

Έχει επίσης ένα ενσωματωμένη βάση δεδομένων εκμετάλλευσης που περιέχει μια μεγάλη συλλογή από exploits, payloads και shellcodes.

Πλεονεκτήματα:

- Το εργαλείο μπορεί να χρησιμοποιηθεί για την ανάπτυξη κωδικών εκμετάλλευσης έναντι απομακρυσμένων στόχων.

- Έχει μια ενεργή κοινότητα χρηστών που παρέχει συνεχώς ενημερώσεις και υποστήριξη.

- Αυτό το λογισμικό είναι επίσης χρήσιμο για την ανάπτυξη υπογραφών IDS.

Μειονεκτήματα:

- Δεν διαθέτει ενημερώσεις εκμετάλλευσης σε πραγματικό χρόνο.

- Το λογισμικό έχει μόνο μια διεπαφή γραμμής εντολών.

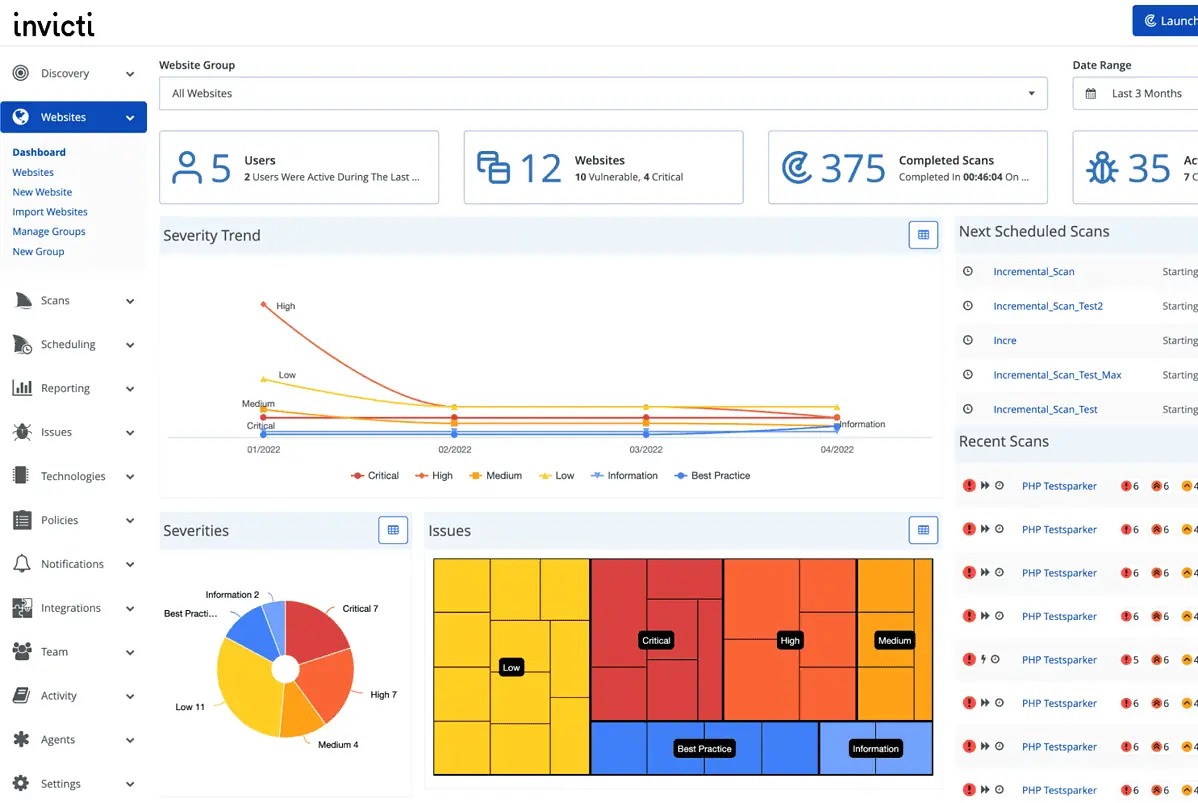

5. Invicti

Αν ψάχνετε για ένα αξιόπιστο δοκιμή ασφάλειας εφαρμογών λογισμικό, πηγαίνετε για Invicti. Παλαιότερα γνωστό ως Netsparker, μπορεί να χρησιμοποιηθεί εντοπίζει αυτόματα τα τρωτά σημεία.

Αυτό το λογισμικό είναι ιδανικό για ηθικούς χάκερ, καθώς όχι μόνο εντοπίζει τα τρωτά σημεία αλλά και τα εκχωρεί για αποκατάσταση. Προσφέρει ακριβή αποτελέσματα χωρίς συμβιβασμούς στην ταχύτητα.

Πλεονεκτήματα:

- Το εργαλείο μπορεί να εντοπίσει με ακρίβεια τις ευπάθειες των εφαρμογών ιστού.

- Έρχεται με αναλυτικό ταμπλό.

- Χρησιμοποιεί μοναδικές δυναμικές και διαδραστικές προσεγγίσεις σάρωσης για τη σάρωση εφαρμογών.

Μειονεκτήματα:

- Μπορεί να χρειαστεί σημαντικός αριθμός πόρων συστήματος για να λειτουργήσει.

- Αυτό το εργαλείο είναι σχετικά ακριβό.

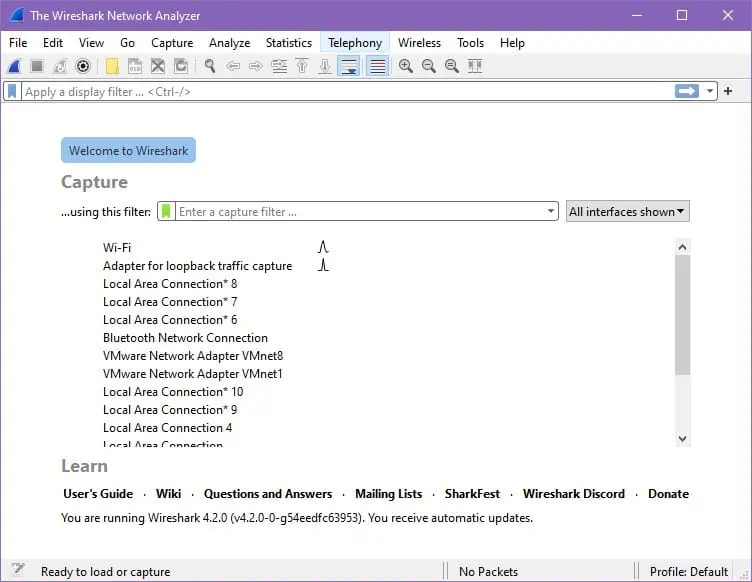

6. Wireshark

Το Wireshark είναι ένα λογισμικό ανάλυσης πρωτοκόλλου δικτύου που προσφέρει μια μικροσκοπική άποψη του δικτύου σας. Μπορεί να επιθεωρήσει σε βάθος εκατοντάδες πρωτόκολλα και η λίστα μεγαλώνει συνεχώς. Εκτός από ισχυρά φίλτρα οθόνης, προσφέρει κανόνες χρωματισμού για τις λίστες πακέτων και εκτελεί πλούσια ανάλυση VoIP.

Πλεονεκτήματα:

- Αυτό το εργαλείο υποστηρίζει αποκρυπτογράφηση για πολλά πρωτόκολλα Διαδικτύου όπως IPsec, Kerberos, SSL/TLS κ.λπ.

- Σας επιτρέπει να περιηγείστε σε συλλεγμένα δεδομένα δικτύου μέσω του βοηθητικού προγράμματος GUI ή TTY-mode TShark.

- Υποστηρίζει εξαγωγή δεδομένων εξόδου σε μορφές XML, CSV, PostScript και απλού κειμένου.

Μειονεκτήματα:

- Οι αρχάριοι πρέπει να περάσουν από μια απότομη καμπύλη μάθησης.

- Το λογισμικό δεν προσφέρει ανάλυση σε πραγματικό χρόνο.

7. Nessus

Οι σύγχρονες επιθέσεις στον κυβερνοχώρο χρειάζονται μια τελευταία λέξη της τεχνολογίας λύση αξιολόγησης τρωτότητας, όπως ο Nessus. Αυτό το εργαλείο σάς δίνει τη δυνατότητα να έχετε πλήρη ορατότητα στην επιφάνεια επίθεσης που είναι συνδεδεμένη στο Διαδίκτυο. Έτσι, μπορείτε να ενισχύσετε τις εφαρμογές Ιστού σας και ασφαλίστε την υποδομή σας στο cloud.

Πλεονεκτήματα:

- Αυτό το εργαλείο μπορεί να εντοπίσει αδύναμους κωδικούς πρόσβασης, εσφαλμένες ρυθμίσεις παραμέτρων, μη επιδιορθωμένες υπηρεσίες και άλλες ευπάθειες.

- Σας επιτρέπει να ιεραρχήσετε τις απειλές που χρειάζονται πρώτα προσοχή.

- Υποστηρίζει τη λειτουργία προγραμματισμένης σάρωσης.

Μειονεκτήματα:

- Το λογισμικό μπορεί να φαίνεται ακριβό σε ορισμένους οργανισμούς.

- Δεν παρέχει γραφικές αναφορές.

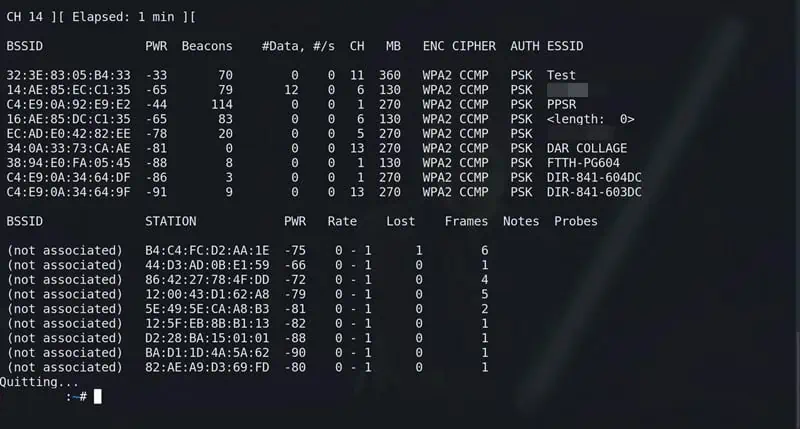

8. Aircrack-ng

Το Aircrack-ng είναι μια ειδική σουίτα για έλεγχος ασύρματων δικτύων. Παρακολουθεί την ασφάλεια του Wi-Fi, δοκιμάζει τη συμβατότητα προγραμμάτων οδήγησης και επιτρέπει τη βαριά δέσμη ενεργειών. Αυτή η λύση είναι αρκετά ικανή να σπάσει κρυπτογραφημένα δίκτυα WEP και WPA/WPA2-PSK.

Πλεονεκτήματα:

- Αυτό το εργαλείο μπορεί να εκτελέσει μια ολοκληρωμένη αξιολόγηση ασφάλειας ασύρματου δικτύου.

- Σας επιτρέπει να μεταφέρετε δεδομένα σε αρχεία κειμένου.

- Έχει μια ενεργή κοινότητα που ενημερώνει τακτικά την εφαρμογή.

Μειονεκτήματα:

- Περιορίζεται στην ασφάλεια του δικτύου Wi-Fi.

- Οι χρήστες πρέπει να έχουν την τεχνική εμπειρία για να αξιοποιήσουν πλήρως τις δυνατότητές του.

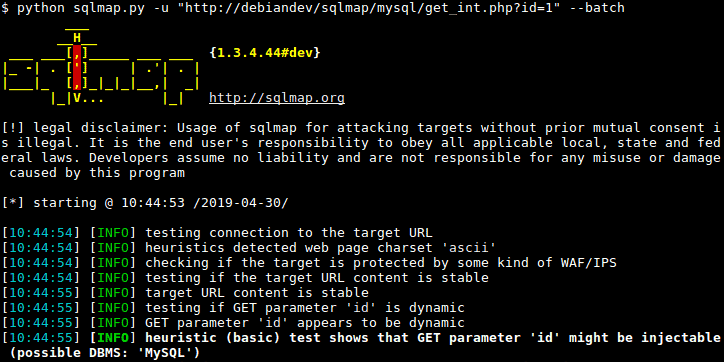

9. Χάρτης SQL

Το SQLMap είναι ένα ανοικτού κώδικα λογισμικό που εκμεταλλεύεται αυτόματα ελαττώματα SQL Injection. Μπορείτε να συνδεθείτε απευθείας με συγκεκριμένες βάσεις δεδομένων και να τις αξιολογήσετε έναντι επιθέσεων με ένεση. Η ισχυρή μηχανή ανίχνευσης μπορεί να λειτουργήσει ως α ελεγκτής διείσδυσης.

Πλεονεκτήματα:

- Αυτό το εργαλείο υποστηρίζει έξι τεχνικές έγχυσης SQL, συμπεριλαμβανομένων βασισμένων σε σφάλματα και UNION ερωτημάτων.

- Είναι συμβατό με MySQL, Oracle, PostgreSQL και πολλά άλλα.

- Επιτρέπει την προσαρμόσιμη αναζήτηση για συγκεκριμένες βάσεις δεδομένων, πίνακες και στήλες.

Μειονεκτήματα:

- Το εργαλείο μπορεί να είναι πολύ περίπλοκο για αρχάριους.

- Δεν συνοδεύεται από κανένα GUI.

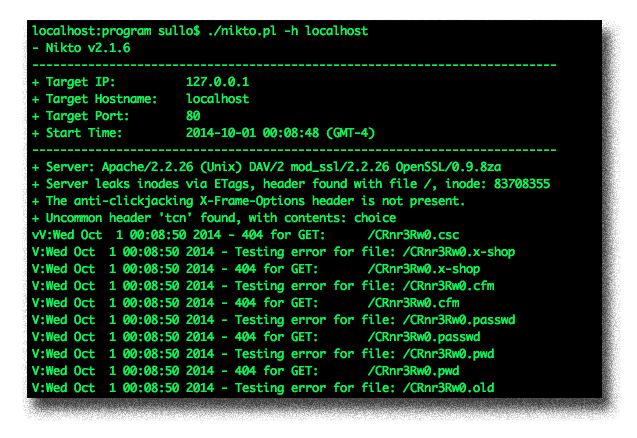

10. Νικότο

Ο Nikto είναι ένας εργαλείο σάρωσης ιστού και διακομιστή ανοιχτού κώδικα. Ελέγχει τους διακομιστές έναντι δυνητικά επικίνδυνων αρχείων, παρωχημένων εκδόσεων διακομιστή και προβλημάτων που αφορούν συγκεκριμένες εκδόσεις. Μπορεί επίσης εντοπισμός ζητημάτων διαμόρφωσης διακομιστή και ξεπερασμένων στοιχείων. Μπορείτε να συντονίσετε το εύρος σάρωσης για να αποκλείσετε ή να συμπεριλάβετε μια ολόκληρη κατηγορία δοκιμής ευπάθειας ασφαλείας.

Οποιεσδήποτε λύσεις IDS και IPS θα καταγράφουν τις δραστηριότητες της Nikto. Ωστόσο, μπορείτε σίγουρα να ελέγξετε το πρωτόκολλο anti-IDS της LibWhisker για τη Nikto, εάν θέλετε να δοκιμάσετε το λογισμικό IDS/IPS που χρησιμοποιείτε.

Πλεονεκτήματα:

- Το λογισμικό υποστηρίζει SSL και πλήρη διακομιστή μεσολάβησης HTTP.

- Δημιουργεί αναφορές αναφορών σε XML, HTML, απλό κείμενο, NBE και CSV.

- Έχει τη δυνατότητα να σαρώσει πολλές θύρες ενός διακομιστή ή πολλαπλών διακομιστών.

Μειονεκτήματα:

- Αυτό το λογισμικό δεν είναι κατάλληλο για σάρωση συστημάτων ή δικτύων μεγάλων επιχειρήσεων.

- Οι χρήστες μπορεί να θεωρήσουν ότι τα αποτελέσματα σάρωσης είναι συντριπτικά.

Πώς επέλεξα τα καλύτερα εργαλεία hacking για Windows;

Η διαδικασία αναθεώρησης για την επιλογή αυτών των εργαλείων περιλαμβάνει σχολαστικές δοκιμές σε διάφορα σενάρια κυβερνοασφάλειας. Εξέτασα κάθε εργαλείο που αναφέρεται παραπάνω προσομοιωμένα περιβάλλοντα να αξιολογήσει την απόδοσή του στον εντοπισμό τρωτών σημείων.

Η διαδικασία δοκιμών μου καλύπτει επίσης πτυχές όπως φιλικότητα προς τον χρήστη, δυνατότητες ενσωμάτωσης και προσαρμοστικότητα σε διάφορες εκδόσεις λειτουργικού συστήματος Windows και εκδόσεις διακομιστή. Έχω σκεφτεί επίσης το νομιμότητα και ηθικά πρότυπα πριν προτείνετε τα καλύτερα 10 εργαλεία παραπάνω.

Πώς να χρησιμοποιήσετε τα εργαλεία χάκερ;

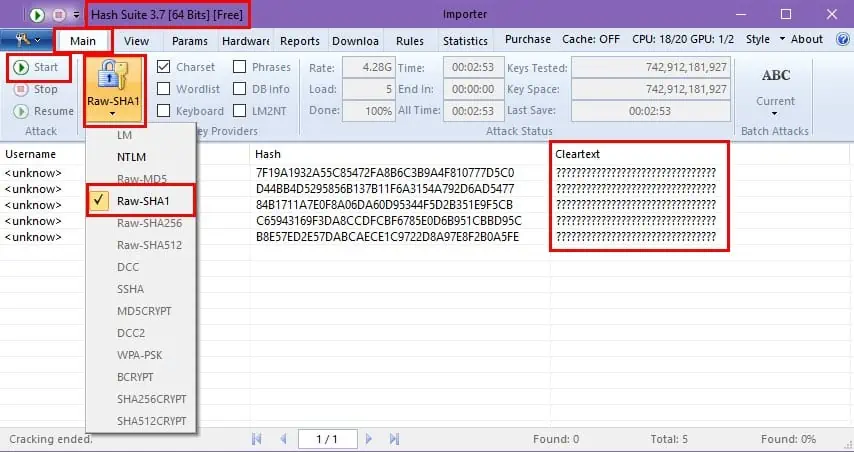

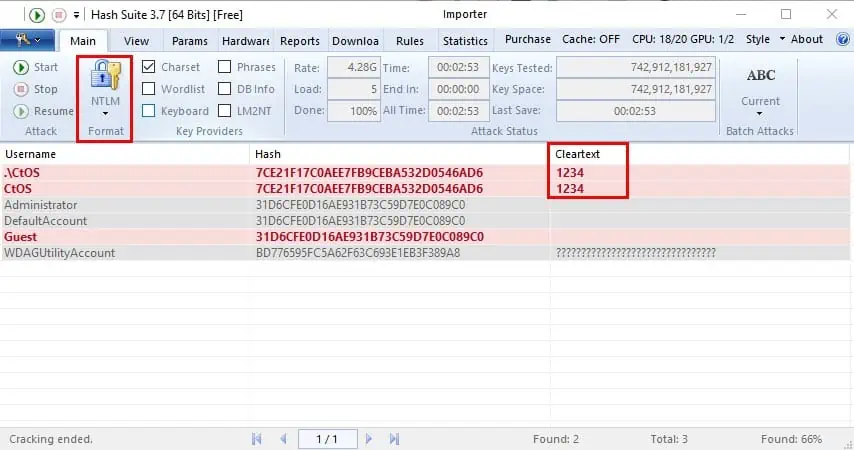

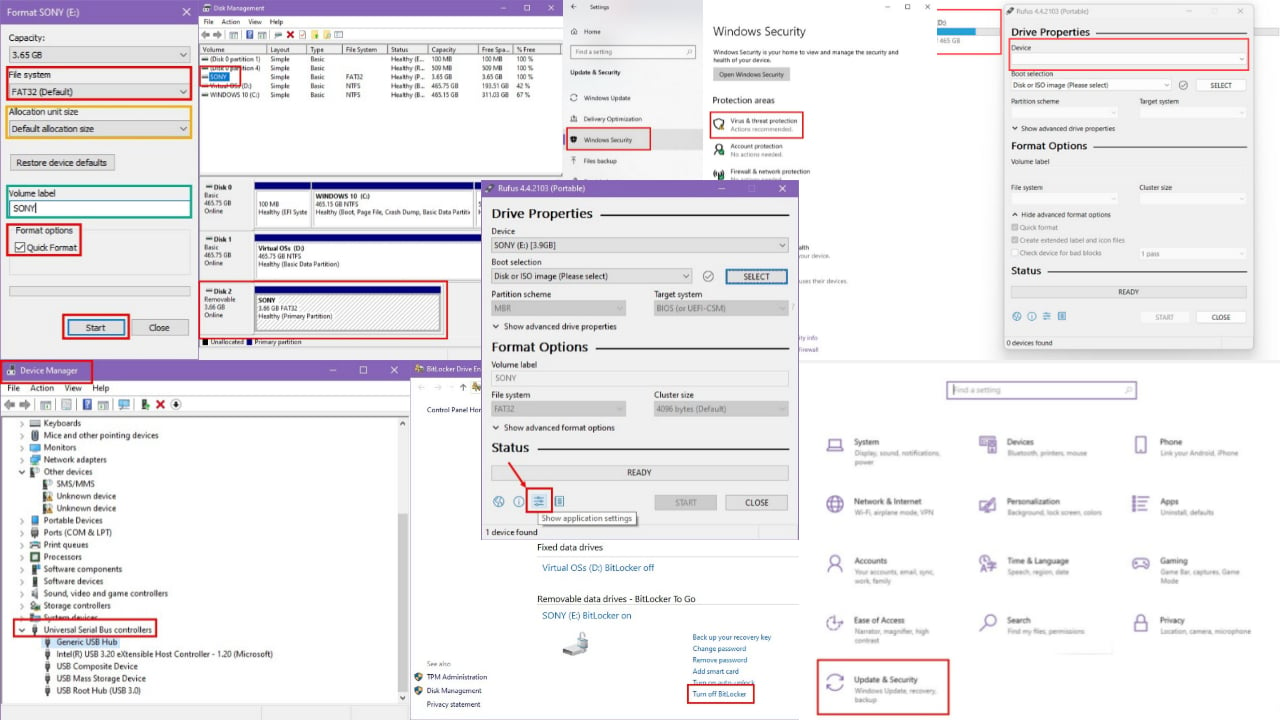

Θα σας δείξω πώς μπορείτε να δοκιμάσετε την ισχύ των κωδικών πρόσβασης που επιλέγετε χρησιμοποιώντας τους Hash Σουίτα κροτίδα κωδικού πρόσβασης. Hash Suite είναι Η προσαρμοσμένη έκδοση του John the Ripper για Windows.

Εδώ είναι τα ονόματα χρηστών και οι κωδικοί κατακερματισμού τους που θα προσπαθήσω να σπάσω:

| Κωδικός χρήστη | Κωδικοί κατακερματισμού | Κωδικός Πρόσβασης |

| ακμή1 | 7f19a1932a55c85472fa8b6c3b9a4f810777d5c0 | ***** |

| acmeadmin1 | d44bb4d5295856b137b11f6a3154a792d6ad5477 | ***** |

| johndoe1 | 84b1711a7e0f8a06da60d95344f5d2b351e9f5cb | ***** |

| janedoe1 | c65943169f3da8ccdfcbf6785e0d6b951cbbd95c | ***** |

| tamale | b8e57ed2e57dabcaece1c9722d8a97e8f2b0a5fe | ***** |

Στην ιδανική περίπτωση, ο John the Ripper ή το Hash Suite θα αποκωδικοποιήσουν τους κωδικούς κατακερματισμού σε απλό κείμενο. Η έξοδος απλού κειμένου είναι ο πραγματικός κωδικός πρόσβασης.

Δείτε πώς μπορείτε να σπάσετε κωδικούς πρόσβασης για δοκιμές ευπάθειας με το Hash Suite:

- Κατεβάστε το Hash Σουίτα Εφαρμογή για υπολογιστές Windows.

- Αποσυμπιέστε το Hash_Suite_Free αρχείο.

- Πηγαίνετε στο Hash_Suite_Free φάκελο.

- Εκτελέστε το Hash_Suite_64 or Hash_Suite_32 EXE αρχείο.

- Θα πρέπει τώρα να δείτε το Εφαρμογή για υπολογιστές Hash Suite με Κυρίως καρτέλα ως προεπιλεγμένη επιλογή.

- Κάντε κλικ στο Μορφή κουμπί για το Μενού κορδέλας Hash Suite Και επιλέξτε SHA1. Αυτή είναι η μορφή για τους κωδικούς κατακερματισμού που έχω επιλέξει.

- Μπορείτε να επιλέξετε άλλη μορφή ανάλογα με τη λίστα κωδικών κατακερματισμού σας.

- Τώρα, κάντε κλικ στο Αρχική κουμπί.

- Στις Κατάσταση επίθεσης ομάδα, Τέλος σε Οι τιμές δείχνουν το ETA.

- Μόλις ολοκληρωθεί, το Hash Suite αποκαλύπτει τους χαρακτήρες κωδικού πρόσβασης κάτω από το Καθαρό κείμενο στήλη.

Δεδομένου ότι οι κωδικοί πρόσβασης που χρησιμοποιώ είναι ισχυροί, το Hash Suite δεν μπόρεσε να σπάσει τους κωδικούς πρόσβασης και τους υποκείμενους κωδικούς κατακερματισμού.

Ωστόσο, το Hash Suite μπόρεσε να σπάσει απλούς κωδικούς πρόσβασης λογαριασμού χρήστη υπολογιστή Windows.

Μέχρι τώρα, θα έπρεπε να έχετε εξερευνήσει τα καλύτερα εργαλεία hacking για Windows που μπορείτε να χρησιμοποιήσετε σε διάφορα έργα ελέγχου συστημάτων κυβερνοασφάλειας. Η παραπάνω λίστα περιλαμβάνει εργαλεία ηθικής εισβολής από διάφορες πτυχές των ψηφιακών συστημάτων, όπως η δικτύωση, η διαχείριση κωδικών πρόσβασης, τα δίκτυα Wi-Fi κ.λπ.

Μη διστάσετε να τα δοκιμάσετε και να μοιραστείτε τα σχόλιά σας στο παρακάτω πλαίσιο σχολίων.