Windows Hello-Authentifizierung mit gefälschter Kamera umgangen

2 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

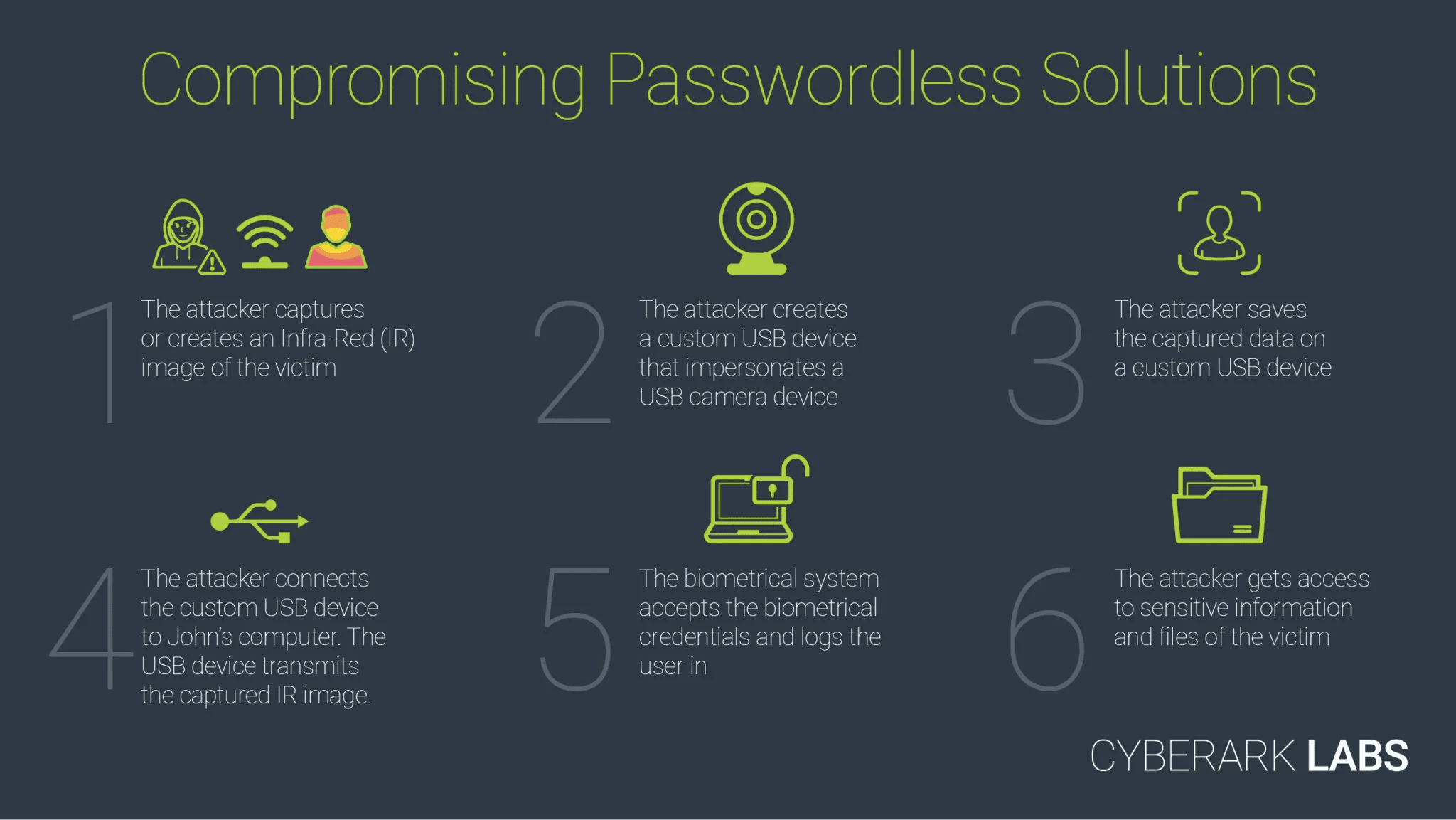

Hacker haben gezeigt, dass sie in der Lage sind, die Windows Hello-Sicherheit zu umgehen, indem sie eine gefälschte USB-Kamera verwenden, die erfasste Infrarotbilder eines Ziels übertragen hat, was Windows Hello anscheinend gerne akzeptiert.

Das Problem scheint die Bereitschaft von Windows Hello zu sein, jede IR-fähige Kamera als Windows Hello-Kamera zu akzeptieren, wodurch Hacker dem PC einen manipulierten statt echten Datenstrom anbieten können.

Außerdem stellt sich heraus, dass Hacker nur zwei Frames an den PC senden müssen – eine echte IR-Aufnahme des Ziels und einen leeren schwarzen Frame. Es scheint, dass der zweite Frame benötigt wird, um die Lebendigkeitstests von Windows Hello zu täuschen.

Laut CyberArk Labs kann das IR-Bild von speziellen Langstrecken-IR-Kameras oder von Kameras erfasst werden, die heimlich in der Umgebung des Ziels platziert sind, z. B. in einem Aufzug.

Microsoft hat die Schwachstelle in einem erkannt beratender CVE-2021-34466 und hat Windows Hello Enhanced Sign-in Security als Gegenmaßnahme angeboten. Dadurch können nur Windows Hello-Kameras, die Teil der kryptografischen Vertrauenskette des OEM sind, als Datenquelle verwendet werden, was laut CyberArk nicht von allen Geräten unterstützt wird.

Lesen Sie alle Details unter CyberArk hier.