Security Researcher demonstriert Thunderspy, einen nicht erkennbaren Hardwareangriff, der die gesamte Thunderbolt-Sicherheit deaktiviert

3 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

Das haben wir kürzlich gehört Microsoft war kein Fan von Thunderbolt da sie der Meinung sind, dass es einen unsicheren direkten Zugriff auf den Arbeitsspeicher eines PCs bietet, was zu allen möglichen Spielereien führen könnte.

Jetzt hat der Sicherheitsforscher Björn Ruytenberg einen nicht erkennbaren und schnellen Hardware-Angriff demonstriert, der Intels Thunderbolt-Sicherheitsfunktionen leicht umgeht und es einem Angreifer ermöglicht, beispielsweise Speicher von einem gesperrten und verschlüsselten PC zu kopieren oder den Sperrbildschirm einfach zu umgehen.

Er zeigte ein Tool namens Thunderspy, das die folgenden Schwachstellen ausnutzt:

- Unzureichende Firmware-Überprüfungsschemata

- Schwaches Geräteauthentifizierungsschema

- Verwendung nicht authentifizierter Gerätemetadaten

- Downgrade-Angriff mithilfe von Abwärtskompatibilität

- Verwendung nicht authentifizierter Controller-Konfigurationen

- Mängel der SPI-Flash-Schnittstelle

- Keine Thunderbolt-Sicherheit im Boot Camp

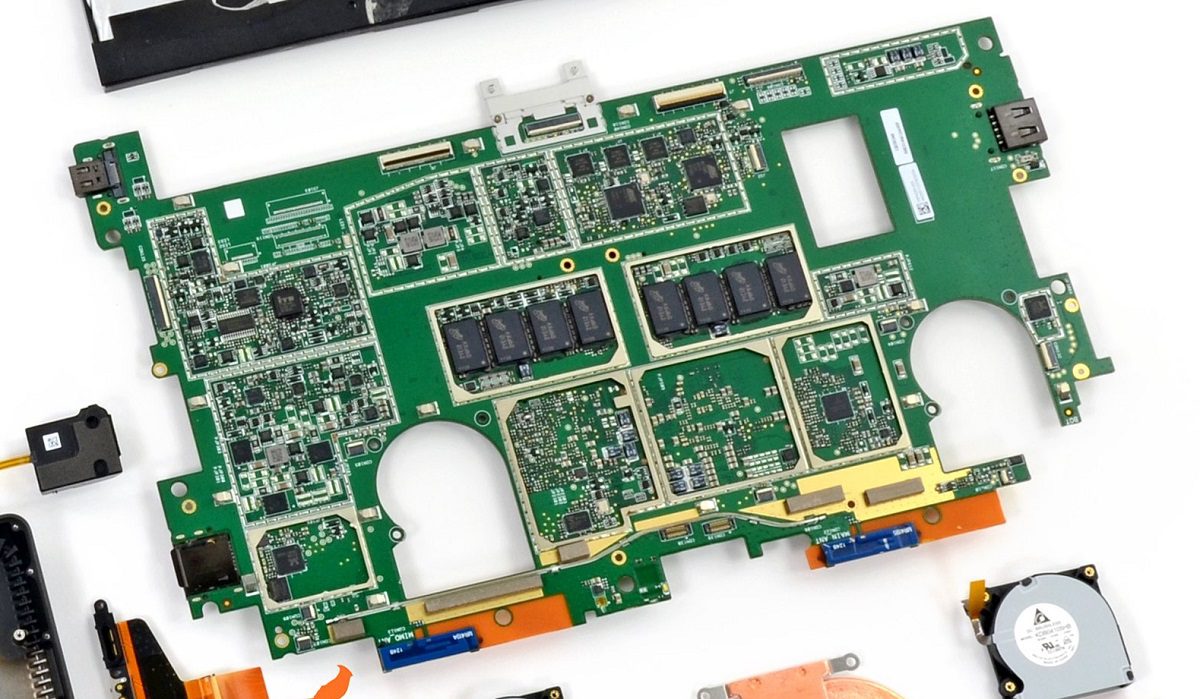

Das Tool ermöglicht es Angreifern mit physischem Zugriff auf Ihren PC, Ihren Thunderbolt-Controller dauerhaft neu zu programmieren und fortan jedem ohne Sicherheitsmaßnahmen direkten Speicherzugriff zu ermöglichen, Microsofts Albtraumszenario.

Ruytenberg demonstriert den Angriff im folgenden Video:

Sein Tool ermöglicht es, beliebige Thunderbolt-Geräteidentitäten zu erstellen, vom Benutzer autorisierte Thunderbolt-Geräte zu klonen und schließlich eine PCIe-Konnektivität zu erhalten, um DMA-Angriffe durchzuführen. Darüber hinaus ermöglicht es das nicht authentifizierte Überschreiben von Sicherheitsstufenkonfigurationen, einschließlich der Möglichkeit, die Thunderbolt-Sicherheit vollständig zu deaktivieren und die Thunderbolt-Konnektivität wiederherzustellen, wenn das System darauf beschränkt ist, ausschließlich USB und/oder DisplayPort zu passieren, und schließlich die Thunderbolt-Sicherheit dauerhaft zu deaktivieren und alle zu blockieren zukünftige Firmware-Updates.

Ruytenberg stellt fest, dass alle mit Thunderbolt ausgestatteten Systeme, die zwischen 2011 und 2020 ausgeliefert wurden, anfällig sind. Einige Systeme mit Kernel-DMA-Schutz, die seit 2019 ausgeliefert werden, sind teilweise anfällig.

Die Thunderspy-Schwachstellen können nicht in Software behoben werden und werden sich auf zukünftige Standards wie USB 4 und Thunderbolt 4 auswirken und letztendlich ein Silizium-Redesign erfordern.

Auf neueren PCs (ab 2019) Intels Kernel-DMA-Schutz bietet einen gewissen Schutz, aber interessanterweise ist beim Booten von Apple MacOS-Laptops in Bootcamp die gesamte Thunderbolt-Sicherheit deaktiviert.

Ruytenberg stellt ein Open-Source-Tool, Spycheck, bereit, das überprüft, ob Ihre Systeme für Thunderspy anfällig sind. Wenn sich herausstellt, dass es anfällig ist, führt Spycheck Benutzer zu Empfehlungen, wie sie ihr System schützen können.

Wenn Sie ein betroffenes System haben, schlägt Ruytenberg Folgendes vor:

- Schließen Sie nur Ihre eigenen Thunderbolt-Peripheriegeräte an. Verleihen Sie sie niemals jemandem.

- Vermeiden Sie es, Ihr System unbeaufsichtigt zu lassen, während es eingeschaltet ist, selbst wenn der Bildschirm gesperrt ist.

- Lassen Sie Ihre Thunderbolt-Peripheriegeräte nicht unbeaufsichtigt.

- Sorgen Sie bei der Aufbewahrung Ihres Systems und aller Thunderbolt-Geräte, einschließlich Thunderbolt-betriebener Displays, für angemessene physische Sicherheit.

- Erwägen Sie die Verwendung des Ruhezustands (Suspend-to-Disk) oder das vollständige Ausschalten des Systems. Vermeiden Sie insbesondere den Schlafmodus (Suspend-to-RAM).

Schauen Sie sich die vollständige Beschreibung auf der Website von Ruytenberg an hier.

Es war schon immer eine Binsenweisheit, dass das Spiel vorbei ist, wenn ein Angreifer physischen Zugriff auf Ihren PC hat, obwohl es scheint, dass Microsoft selbst dieses Szenario bei der Entwicklung seiner Surface-Produkte ernst nimmt. Ändert diese Nachricht die Ansichten unserer Leser darüber, wie wichtig es ist, einen sehr vielseitigen Anschluss wie Thunderbolt auf Ihrem PC zu haben? Lassen Sie es uns unten wissen.