Hüten Sie sich vor dieser neuen Tycoon-Ransomware, die auf Windows-PCs abzielt

2 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

Das FBI Internet Crime Complaint Center (IC3) hat im vergangenen Jahr den „Internet Crime Report“ veröffentlicht. Der Bericht enthüllte, dass Cyberkriminalität im Jahr 3.5 enorme Kosten in Höhe von 2.7 Milliarden US-Dollar (2019 Milliarden Pfund) verursacht hatte. Angreifer verwenden Ransomware, um Geld von Unternehmen und einzelnen Benutzern zu erpressen. Die Sicherheitsforschungseinheit von BlackBerry hat kürzlich eine neue Ransomware entdeckt, die ein europäisches Bildungsinstitut befallen hat. Im Gegensatz zu den meisten bisher entdeckten Ransomware-Programmen ist dieses neue Ransomware-Modul in ein Java-Image-Dateiformat (JIMAGE) kompiliert. JIMAGE ist ein Dateiformat, das benutzerdefinierte JRE-Images speichert, die zur Laufzeit von der Java Virtual Machine (JVM) verwendet werden sollen.

So geschah der Angriff:

- Um auf dem Computer des Opfers Persistenz zu erreichen, hatten die Angreifer eine Technik namens Image File Execution Options (IFEO) Injection verwendet. IFEO-Einstellungen werden in der Windows-Registrierung gespeichert. Diese Einstellungen geben Entwicklern die Möglichkeit, ihre Software durch Anhängen einer Debugging-Anwendung während der Ausführung einer Zielanwendung zu debuggen.

- Eine Backdoor wurde dann zusammen mit der Microsoft Windows On-Screen Keyboard (OSK)-Funktion des Betriebssystems ausgeführt.

- Die Angreifer deaktivierten die Anti-Malware-Lösung des Unternehmens mithilfe des Dienstprogramms ProcessHacker und änderten die Passwörter für Active Directory-Server. Dadurch kann das Opfer nicht auf seine Systeme zugreifen.

- Die meisten Dateien des Angreifers wurden mit einem Zeitstempel versehen, einschließlich der Java-Bibliotheken und des Ausführungsskripts, und hatten Dateidatums-Zeitstempel vom 11. April 2020, 15:16:22

- Schließlich führten die Angreifer das Java-Ransomware-Modul aus und verschlüsselten alle Dateiserver einschließlich Backup-Systeme, die mit dem Netzwerk verbunden waren.

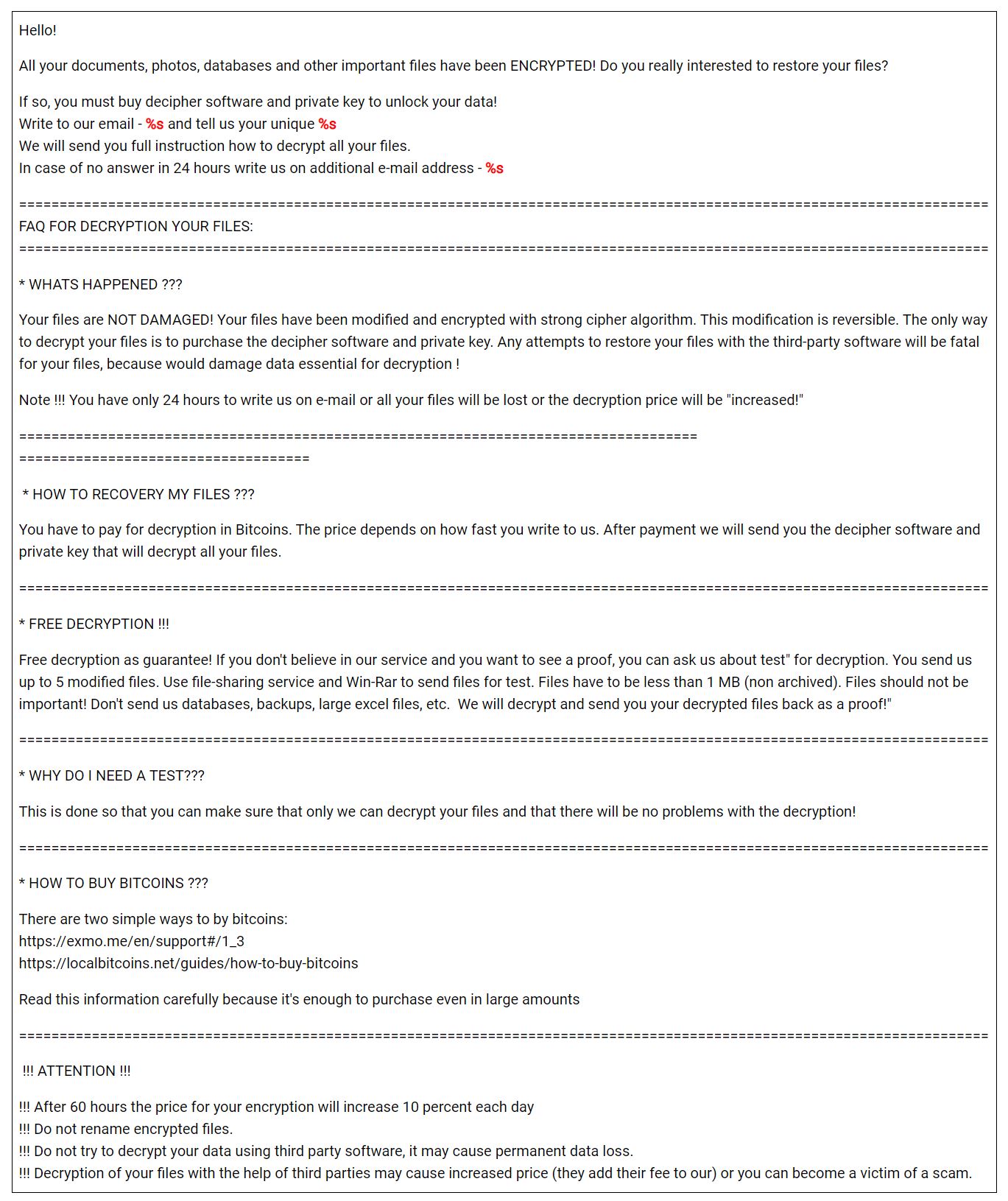

Nach dem Extrahieren der mit der Ransomware verbundenen ZIP-Datei gibt es drei Module mit dem Namen „Tycoon“. Also hat das Blackberry-Team diese Ransomware als Tycoon bezeichnet. Schauen Sie sich die Lösegeldforderung von Tycoon unten an.

Weitere Einzelheiten zu dieser Ransomware finden Sie unter dem folgenden Link.

Quelle: Blackberry