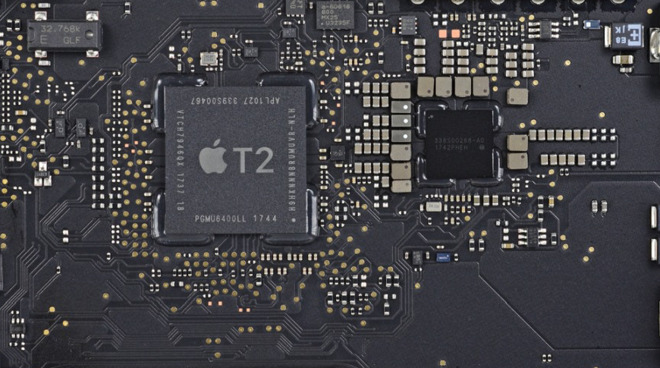

Hacker sagen, sie hätten den T2 Secure Enclave-Chip von Apple geknackt

2 Minute. lesen

Aktualisiert am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

Apple hat lange Zeit einen Großteil seines Secure Enclave-Prozessors in seinen iPhones und in jüngerer Zeit in Macbooks integriert. Heute kündigten Hacker jedoch einen „unpatchbaren“ Exploit für den Prozessor an, der ihnen theoretisch die volle Kontrolle über Geräte geben könnte, die durch die Chips geschützt sind, einschließlich der Entschlüsselung sensibler Daten.

Der Exploit kombiniert zwei frühere Sicherheitslücken (heckm8 und Blackbird), die zum Jailbreak von iPhones verwendet wurden, und der Hack ermöglicht es ihnen, beim Booten Code im T2-Sicherheitschip auszuführen.

Laut Hacker ironPeak hat Apple eine Debugging-Schnittstelle für den Versand des T2-Sicherheitschips an Kunden offen gelassen, sodass jeder ohne Authentifizierung in den DFU-Modus (Device Firmware Update) wechseln kann.

Beim Jailbreak eines T2-Sicherheitschips wird derzeit über USB-C eine Verbindung zu einem Mac / MacBook hergestellt und während des Startvorgangs des Mac die Version 0.11.0 der Jailbreaking-Software Checkra1n ausgeführt.

"Mit dieser Methode ist es jedoch möglich, ein USB-C-Kabel zu erstellen, das Ihr MacOS-Gerät beim Booten automatisch ausnutzt", sagte ironPeak.

Da der Hack hardwarebasiert ist, ist er „unpatchbar“ und iPhone- und Mac-Benutzer sind anfällig, wenn sie ihr Gerät außer Sichtweite lassen, z. B. beim Zoll. Es wird angezeigt, dass Ihr Gerät immer noch neu gestartet werden muss.

„Wenn Sie den Verdacht haben, dass Ihr System manipuliert wurde, installieren Sie BridgeOS auf Ihrem hier beschriebenen T2-Chip mit Apple Configurator neu. Wenn Sie ein potenzielles Ziel staatlicher Akteure sind, überprüfen Sie die Integrität Ihrer SMC-Nutzdaten mit .eg rickmark / smcutil und lassen Sie Ihr Gerät nicht unbeaufsichtigt “, sagte ironPeak.

Lesen Sie weiter bei Ironpeak hier.