Google veröffentlicht ein Out-of-Band-Update für Chrome, um eine aktiv ausgenutzte Schwachstelle mit „hohem Schweregrad“ zu beheben

1 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

Es ist an der Zeit, unsere Leser erneut daran zu erinnern, die Aktualisierungsaufforderung in Ihrem Browser nicht zu ignorieren, da Google einen weiteren dringenden Fix für Chrome unter Windows, Mac und Linux veröffentlicht, um eine Zero-Day-Schwachstelle mit hohem Schweregrad zu reparieren, die aktiv in freier Wildbahn ausgenutzt wird.

Es geht um eine „use after free“-Schwachstelle in der JavaScript-Engine von Chrome V8. „Google ist sich der Berichte bewusst, dass ein Exploit für CVE-2021-4102 in freier Wildbahn existiert“, Google sagte in seinem Advisory.

Use-After-Free (UAF) ist eine Schwachstelle im Zusammenhang mit der falschen Verwendung von dynamischem Speicher während des Programmbetriebs. Wenn ein Programm nach dem Freigeben eines Speicherplatzes den Zeiger auf diesen Speicher nicht löscht, kann ein Angreifer den Fehler verwenden, um das Programm zu hacken. Es kann verwendet werden, um beliebigen Code auszuführen oder die Sicherheits-Sandbox des Browsers zu verlassen.

Der Fehler wurde von einem anonymen Sicherheitsforscher gemeldet, und Google veröffentlicht noch nicht alle Details des Verstoßes.

„Der Zugriff auf Fehlerdetails und Links kann eingeschränkt bleiben, bis die Mehrheit der Benutzer mit einem Fix aktualisiert wurde“, bemerkte Google.

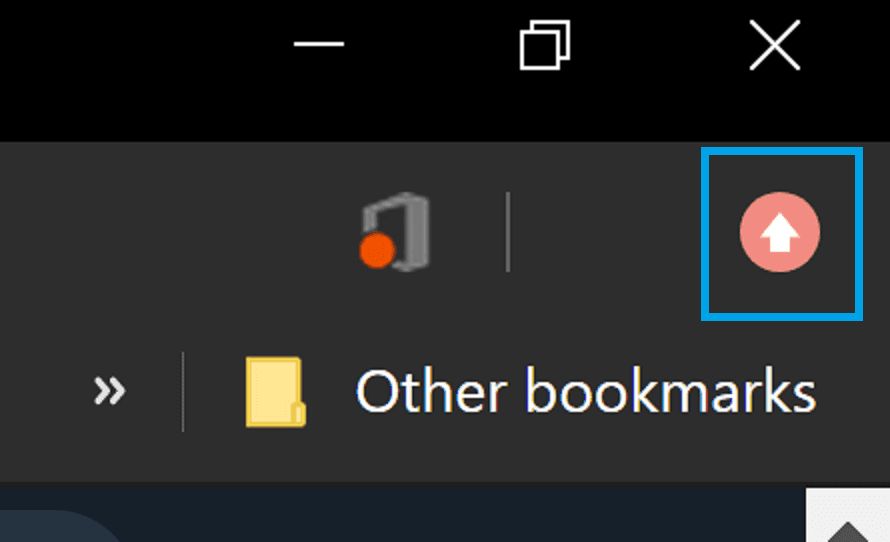

Das ab sofort verfügbare Update bringt den Browser auf die Version 96.0.4664.110. Um darauf zuzugreifen, starten Sie einfach Ihren Browser neu.