Google erklärt vermehrte In-the-Wild-Exploits

3 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

In den letzten Chrome-Blogs scheint es eine Zunahme des Ausdrucks „Exploit für CVE-1234-567 existiert in freier Wildbahn“ zu geben. Es ist verständlicherweise für die meisten Chrome-Benutzer alarmierend. Obwohl die Zunahme von Exploits tatsächlich besorgniserregend sein könnte, erklärte Chrome Security, dass der Trend auch auf die zunehmende Sichtbarkeit von Exploits hindeuten könnte. Also, was ist es?

Der Trend ist wahrscheinlich auf beide Gründe zurückzuführen Adrian Taylor von Chrome Security in einem Blog einige Missverständnisse diesbezüglich aufzuklären.

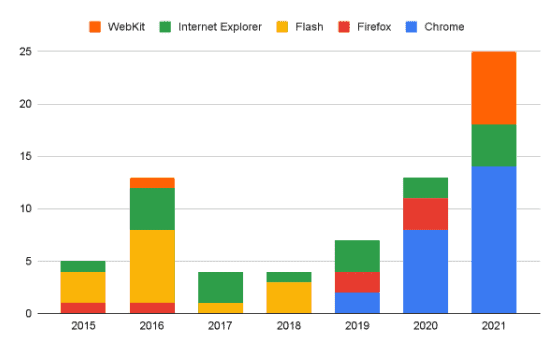

Project Zero hat alle identifizierten Zero-Day-Bugs in freier Wildbahn für Browser aufgespürt, darunter WebKit, Internet Explorer, Flash, Firefox, und Chrome.

Die Zunahme dieser Exploits in Chrome ist von 2019 bis 2021 ziemlich auffällig. Im Gegenteil, es wurden von 2015 bis 2018 keine Zero-Day-Bugs in Chrome aufgezeichnet. Chrome Security stellt klar, dass dies nicht bedeuten muss, dass es überhaupt keine Exploitation gab in Chromium-basierten Browsern in diesen Jahren. Es erkennt an, dass es keinen vollständigen Überblick über die aktive Ausbeutung gibt und dass die verfügbaren Daten Stichprobenverzerrungen aufweisen könnten.

Warum gibt es jetzt so viele Exploits? Chrome Security führt dies auf vier mögliche Gründe zurück: Anbietertransparenz, weiterentwickelter Fokus auf Angreifer, Abschluss des Site Isolation-Projekts und Verhältnis von Komplexität zu Softwarefehlern.

Erstens veröffentlichen viele der Browser-Hersteller jetzt Details über solche Ausnutzungen durch ihre Veröffentlichungsmitteilungen. Dies war in der Vergangenheit nicht üblich, als Browserhersteller nicht ankündigten, dass ein Fehler angegriffen wurde, selbst wenn sie sich dessen bewusst waren.

Zweitens gibt es eine Entwicklung im Fokus der Angreifer. Anfang 2020 wechselte Edge zur Chromium-Rendering-Engine. Natürlich wählen Angreifer das beliebteste Ziel, weil sie dann mehr Benutzer angreifen könnten.

Drittens könnte die Zunahme von Fehlern auf den kürzlichen Abschluss des mehrjährigen Projekts zur Standortisolierung zurückzuführen sein, wodurch ein Fehler fast nicht ausreicht, um großen Schaden anzurichten. Daher erforderten Angriffe in der Vergangenheit, die nur einen einzigen Fehler erforderten, jetzt mehr. Vor 2015 befanden sich mehrere Webseiten nur in einem einzigen Renderer-Prozess, wodurch es möglich wurde, Benutzerdaten von anderen Webs mit nur einem einzigen Fehler zu stehlen. Mit dem Site Isolation-Projekt müssen Tracker zwei oder mehr Fehler verketten, um den Renderer-Prozess zu kompromittieren und in den Chrome-Browserprozess oder das Betriebssystem zu springen.

Schließlich könnte dies auf die einfache Tatsache zurückzuführen sein, dass Software Fehler aufweist und ein Bruchteil davon ausgenutzt werden könnte. Die Browser spiegeln die Komplexität des Betriebssystems wider, und eine hohe Komplexität bedeutet mehr Fehler.

Diese Dinge bedeuten, dass die Anzahl der ausgenutzten Fehler kein genaues Maß für das Sicherheitsrisiko ist. Das Chrome-Team versichert jedoch, dass sie hart daran arbeiten, Fehler vor der Veröffentlichung zu erkennen und zu beheben. In Bezug auf n-Tage-Angriffe (Ausnutzung bereits behobener Fehler) war ihre „Patch-Lücke“ von 35 Tagen in Chrome (durchschnittlich 76 auf 18 Tage) deutlich reduziert worden. Sie freuen sich auch darauf, dies weiter zu reduzieren.

Nichtsdestotrotz hat Chrome erkannt, dass diese Angriffe unabhängig von der Geschwindigkeit, mit der sie versuchen, die Ausbeutung in freier Wildbahn zu beheben, schlecht sind. Als solche versuchen sie wirklich, den Angriff für den Feind teuer und kompliziert zu machen. Zu den konkreten Projekten, die Chrome übernimmt, gehören die kontinuierliche Stärkung der Standortisolierung, speziell für Android, V8-Heap-Sandbox, MiraclePtr und Scan-Projekte, speichersichere Sprachen beim Schreiben neuer Chrome-Teile und Maßnahmen zur Schadensbegrenzung nach der Nutzung.

Chrome arbeitet hart daran, die Sicherheit durch diese großen Sicherheitsentwicklungsprojekte zu gewährleisten. Benutzer können jedoch etwas Einfaches tun, um zu helfen. Wenn Chrome Sie an ein Update erinnert, tun Sie es.