Die BIOS-Software von Dell ist für Remote-Exploits offen, von denen 30 Millionen Laptops betroffen sind

2 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

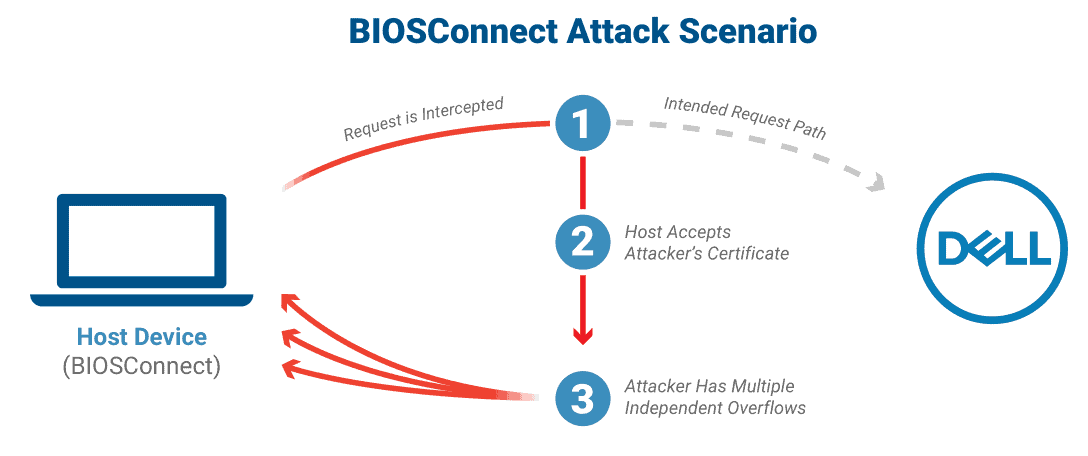

Sicherheitsforschung Eclypsium hat herausgefunden, dass die Remote-BIOS-Update-Software von Dell für einen Man-in-the-Middle-Angriff offen ist, der es Angreifern ermöglicht, Code im BIOS von bis zu 129 verschiedenen Dell Laptopmodellen aus der Ferne auszuführen.

„Ein solcher Angriff würde es Angreifern ermöglichen, den Boot-Prozess des Geräts zu kontrollieren und das Betriebssystem sowie Sicherheitskontrollen auf höheren Ebenen zu unterlaufen“, erklären die Eclypsium-Forscher.

Laut Eclypsium sind bis zu 30 Millionen Geräte betroffen, darunter Consumer- und Business-Laptops, Desktops und Tablets.

Es handelt sich um die BIOSConnect-Funktion, die Teil von Dells SupportAssistant ist. Diese Funktion ist auf den meisten Dell Windows-Geräten vorinstalliert.

Der Dienst verwendet eine unsichere TLS-Verbindung vom BIOS zu Dell und weist drei Überlauf-Schwachstellen auf, die es Angreifern ermöglichen, beliebige Software an Geräte zu liefern.

Zwei der Überlauf-Sicherheitslücken „beeinflussen den Wiederherstellungsprozess des Betriebssystems, während die andere den Firmware-Aktualisierungsprozess betrifft“, sagt Eclypsium. „Alle drei Sicherheitslücken sind unabhängig voneinander und jede einzelne könnte zur Ausführung willkürlichen Codes im BIOS führen.“

Die Forscher sagen, dass das BIOS aller Geräte aktualisiert werden muss, und empfehlen, die BIOSConnect-Funktion von Dell dafür nicht zu verwenden.

Lesen Sie mehr Bericht von Eclypsium hier und die vollständige Liste der betroffenen Gerätemodelle in Dells Empfehlung.