Beste Hacking-Tools für Windows – 10 leistungsstärkste Optionen

9 Minute. lesen

Aktualisiert am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

Suchen Sie nach den besten Hacking-Tools für Windows, um die Sicherheitssysteme Ihrer Clients und Server zu überprüfen? Ihre Suche endet hier!

In diesem Artikel habe ich einige der besten ethischen Hacking-Tools zusammengestellt, die Sie als Cybersicherheitsexperte, Websitebesitzer und Windows-Serveradministrator ausprobieren müssen. Ich habe auch eine praktische Anleitung bereitgestellt, um zu zeigen, was Sie erreichen können. Bereit?

Beste Hacking-Tools für Windows

Nachfolgend finden Sie eine Übersichtstabelle für die beste ethische Hacking-Software für IT-Systeme, die auf Windows-Betriebssystemen und -Servern basieren:

| Name der Software | Anwendungsbereich | GUI | CLI | Kompetenzstufe | AnzeigenPreise |

| Nmap | Bewertung der Netzwerksicherheit | Ja | Ja | Mittel | Frei |

| John the Ripper | Prüfung der Passwortsicherheit | Nein | Ja | GUTE | Frei |

| Burp Suite | Scannen von Web-Schwachstellen | Ja | Nein | Mittel | bezahlt |

| Metasploit-Framework | Penetrationstests | Ja | Ja | GUTE | Frei |

| Invicti | Anwendungssicherheitstests | Ja | Nein | Mittel | bezahlt |

| Wireshark | Netzwerkprotokollanalysator | Ja | Ja | GUTE | Frei |

| Nessus | Bewertung der Online-Schwachstelle | Ja | Ja | Mittel | bezahlt |

| Aircrack-ng | Prüfung von Wi-Fi-Netzwerken | Nein | Ja | Mittel | Frei |

| SQLMap | Auffinden von SQL-Injection-Fehlern | Nein | Ja | Mittel | Frei |

| Niemand | Web-Scanning | Nein | Ja | Mittel | Frei |

Hier ist eine vollständige Übersicht über die in der Tabelle genannten Hacking-Tools:

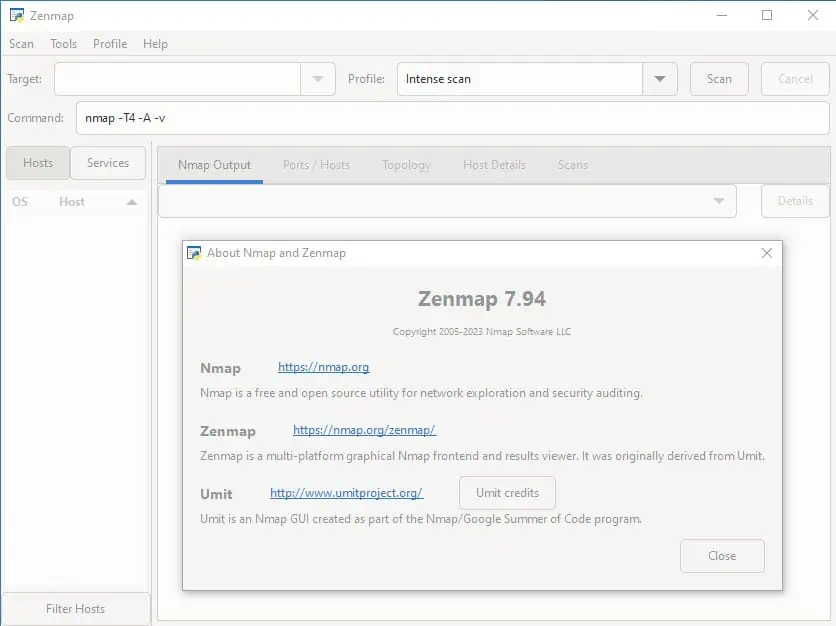

1. Nmap

Nmap ist ein Open-Source Hacking-Software, die verwendet wird Scannen von Netzwerken zur Sicherheitsbewertung. Dieses effiziente Tool ist in der Lage, die Netzwerktopologie abzubilden und potenzielle Schwachstellen zu identifizieren. Seine leistungsstarke Skript-Engine unterstützt Vielseitiges Port-Scannen.

System admins Verwenden Sie es zum Verwalten von Service-Upgrade-Zeitplänen und zum Überwachen der Service- oder Host-Verfügbarkeit. Zu den weiteren hervorgehobenen Funktionen gehören:

- Robuste Hosterkennung

- Genaue Versionserkennung

- Betriebssystem-Fingerprinting.

Diese Software ist in beiden verfügbar traditionelle Befehlszeilen- und GUI-Versionen.

Vorteile:

- Dieses Tool wird mit einer umfassenden Dokumentation in mehreren Sprachen geliefert.

- Es kann schnell große Netzwerke mit Hunderten von Systemen scannen.

- Es bietet benutzerdefinierte Skripterstellung zur Ausführung erweiterter Aufgaben.

Nachteile:

- Gegen einzelne Gastgeber schneidet es am besten ab.

- Erweiterte Funktionen könnten für neue Benutzer überfordernd sein.

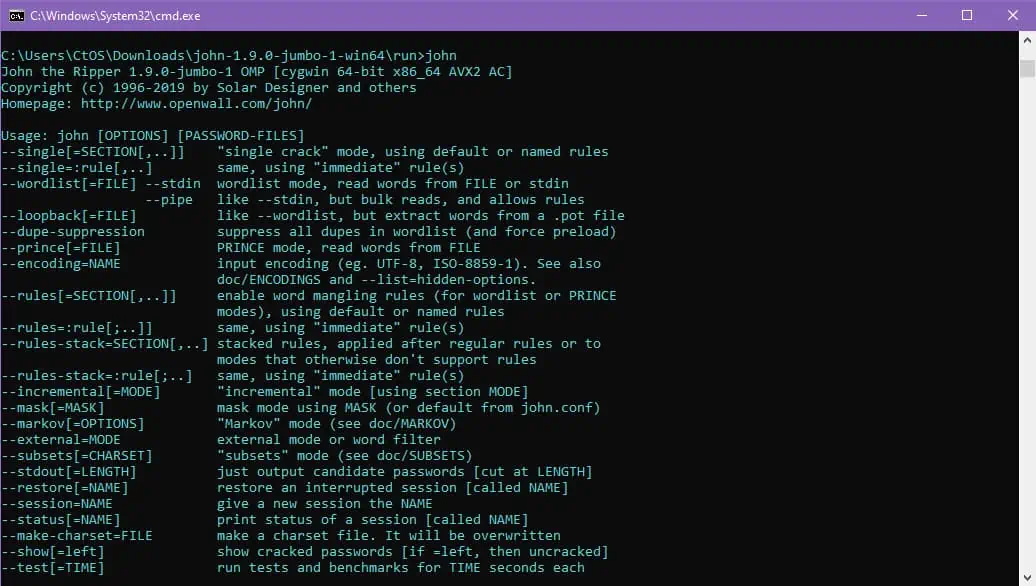

2. John the Ripper

Als ethischer Hacker können Sie John the Ripper dazu nutzen Überprüfen Sie die Passwortsicherheit und stellen Sie Passwörter unter Windows, Linux und Mac wieder her, und andere Betriebssysteme.

Dieser Open-Source Die Anwendung wird häufig bei Penetrationstests und Sicherheitsbewertungen eingesetzt. Es unterstützt Hunderte von Hash- und Verschlüsselungstypen. Für schnelle Ergebnisse werden außerdem Wörterbuch- und Brute-Force-Angriffe eingesetzt. Wenn Sie auch auf der Suche nach dem sind bester keylogger Um Passwörter zu verfolgen, eignet sich dieses Tool hervorragend.

Sie können auch die herunterladen Hash-Suite App für Windows-PCs. Es ähnelt John the Ripper und wurde von einem seiner Entwickler erstellt.

Vorteile:

- Dies ist ein schnelles Tool zur Passwortprüfung.

- Es unterstützt verschiedene Passwort-Hash-Algorithmen, darunter Windows-Passwörter.

- Es kann mit anderen Sicherheitstools integriert werden.

Nachteile:

- Sein Anwendungsbereich beschränkt sich auf das Knacken von Passwörtern.

- Die anfängliche Einrichtung und Konfiguration könnte für Neulinge eine Herausforderung sein.

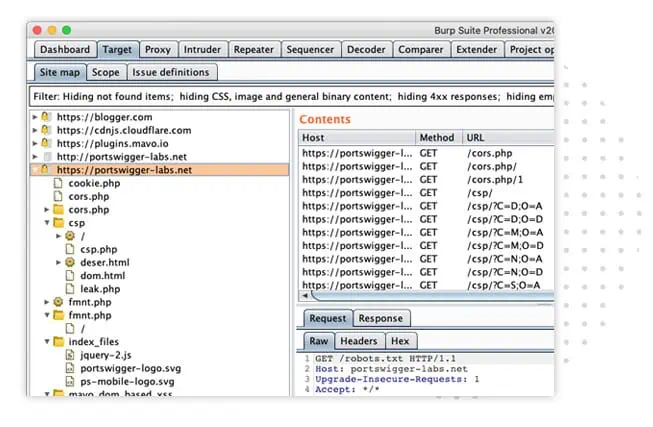

3. Burp Suite

Burp Suite ermöglicht es Ihnen Identifizieren Sie automatisch verschiedene Schwachstellen auf Ihrer Website. Wenn Sie ein Website-Sicherheits-Penetrationstester sind, möchten Sie dieses Tool verwenden, um benutzerdefinierte Angriffe und Fehlersuchen zu automatisieren.

Die Software hilft Ihnen auch dabei, schwer zu findende Schwachstellen mit hoher Geschwindigkeit zu entdecken. Es benutzt Standort-Fingerprinting-Techniken um moderne Webanwendungen mit weniger Anfragen zu scannen.

Vorteile:

- Die Software bietet beispiellosen Schutz vor Zero-Day-Schwachstellen.

- Es ermöglicht eine benutzerdefinierte Konfiguration zum Scannen einer bestimmten Art von Schwachstelle.

- Es unterstützt die Erkennung von Fehlern wie asynchroner SQL-Injection und blindem SSRF.

Nachteile:

- Bei intensiven Scans kann das Tool erhebliche Systemressourcen beanspruchen.

- Es ist nicht die anfängerfreundlichste Lösung.

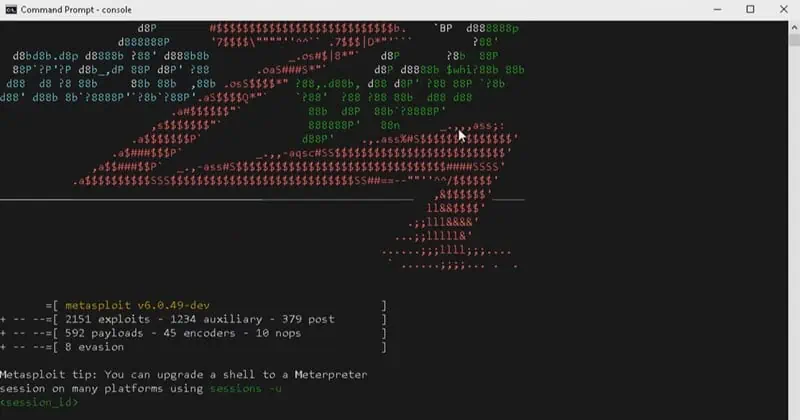

4. Metasploit

Metasploit ist ein Rahmen für Penetrationstests Der Schwerpunkt liegt auf der Überprüfung von Schwachstellen und der Sicherheitsbewertung. Es fungiert als Plattform für die Entwicklung und Ausführung von Exploits.

Es hat auch eine integrierte Exploit-Datenbank Enthält eine große Sammlung von Exploits, Payloads und Shellcodes.

Vorteile:

- Mit dem Tool können Exploit-Codes gegen entfernte Ziele entwickelt werden.

- Es verfügt über eine aktive Benutzergemeinschaft, die ständig Updates und Support bereitstellt.

- Diese Software eignet sich auch zum Entwickeln von IDS-Signaturen.

Nachteile:

- Es gibt keine Echtzeit-Exploit-Updates.

- Die Software verfügt lediglich über eine Befehlszeilenschnittstelle.

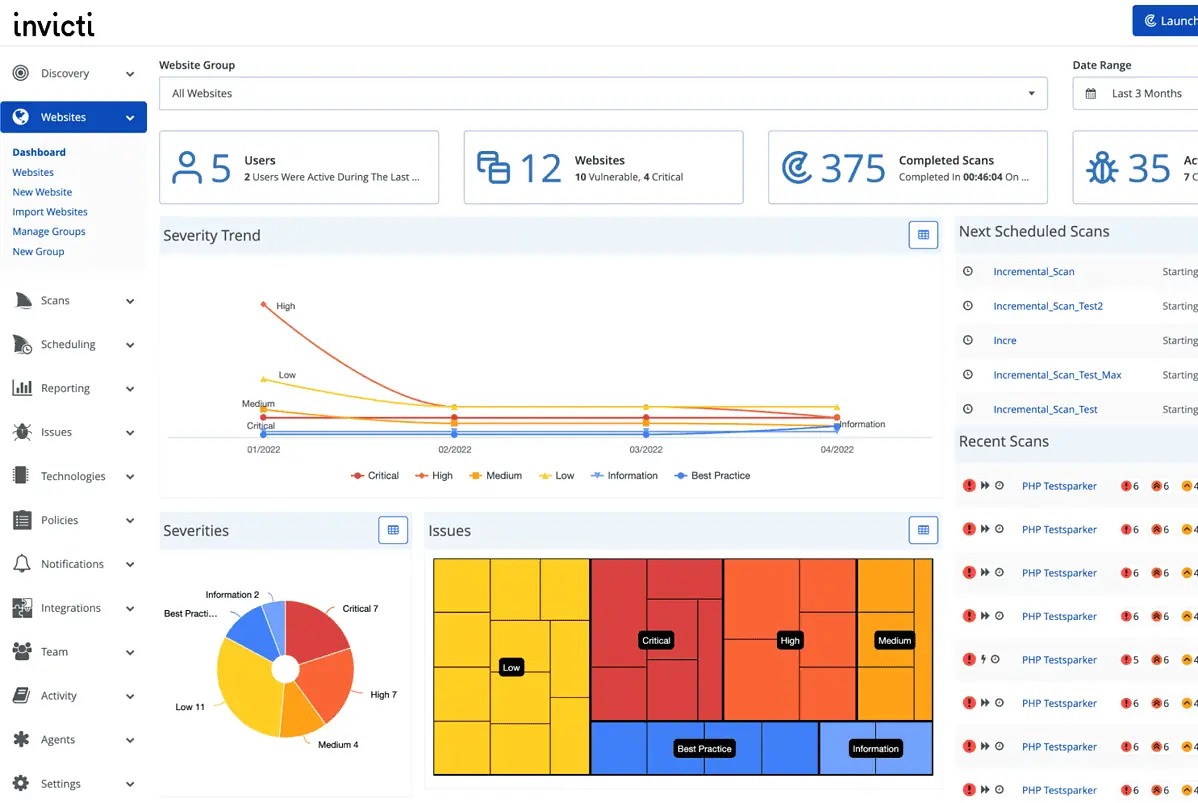

5. Invicti

Wenn Sie nach einem zuverlässigen suchen Anwendungssicherheitstests Software, entscheiden Sie sich für Invicti. Früher als Netsparker bekannt, kann es dazu verwendet werden Schwachstellen automatisch erkennen.

Diese Software ist ideal für ethische Hacker, da sie nicht nur die Schwachstellen identifiziert, sondern diese auch zur Behebung zuweist. Es liefert genaue Ergebnisse, ohne Kompromisse bei der Geschwindigkeit einzugehen.

Vorteile:

- Das Tool kann Schwachstellen in Web-Apps genau erkennen.

- Es kommt mit einem detaillierten Dashboard.

- Es verwendet einzigartige dynamische und interaktive Scan-Ansätze zum Scannen von Apps.

Nachteile:

- Es könnte eine beträchtliche Menge an Systemressourcen erfordern, um zu funktionieren.

- Dieses Werkzeug ist relativ teuer.

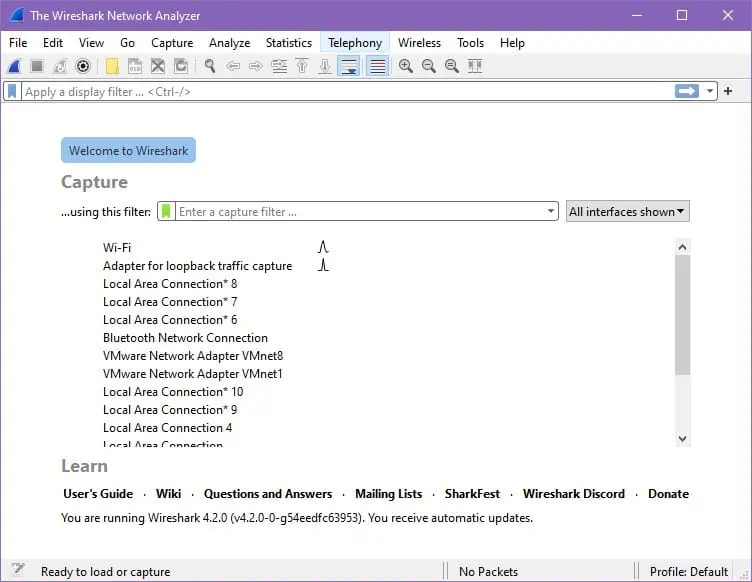

6. Wireshark

Wireshark ist ein Software zur Analyse von Netzwerkprotokollen Das bietet einen mikroskopischen Blick auf Ihr Netzwerk. Es kann Hunderte von Protokollen gründlich prüfen und die Liste wird immer größer. Neben robusten Anzeigefiltern bietet es Farbregeln für die Paketlisten und führt eine umfassende VoIP-Analyse durch.

Vorteile:

- Dieses Tool unterstützt die Entschlüsselung für viele Internetprotokolle wie IPsec, Kerberos, SSL/TLS usw.

- Sie können damit gesammelte Netzwerkdaten über die grafische Benutzeroberfläche oder das TShark-Dienstprogramm im TTY-Modus durchsuchen.

- Es unterstützt den Export von Ausgabedaten in den Formaten XML, CSV, PostScript und Nur-Text.

Nachteile:

- Anfänger müssen eine steile Lernkurve durchlaufen.

- Die Software bietet keine Echtzeitanalyse.

7. Nessus

Moderne Cyberangriffe erfordern einen State-of-the-Art Lösung zur Schwachstellenbewertung, wie Nessus. Dieses Tool ermöglicht Ihnen einen vollständigen Einblick in Ihre mit dem Internet verbundene Angriffsfläche. So können Sie Ihre Web-Apps stärken und Sichern Sie Ihre Cloud-Infrastruktur.

Vorteile:

- Dieses Tool kann schwache Passwörter, Fehlkonfigurationen, ungepatchte Dienste und andere Schwachstellen erkennen.

- Damit können Sie die Bedrohungen priorisieren, die zuerst Aufmerksamkeit erfordern.

- Es unterstützt den geplanten Scanmodus.

Nachteile:

- Für einige Unternehmen mag die Software teuer erscheinen.

- Es werden keine grafischen Berichte bereitgestellt.

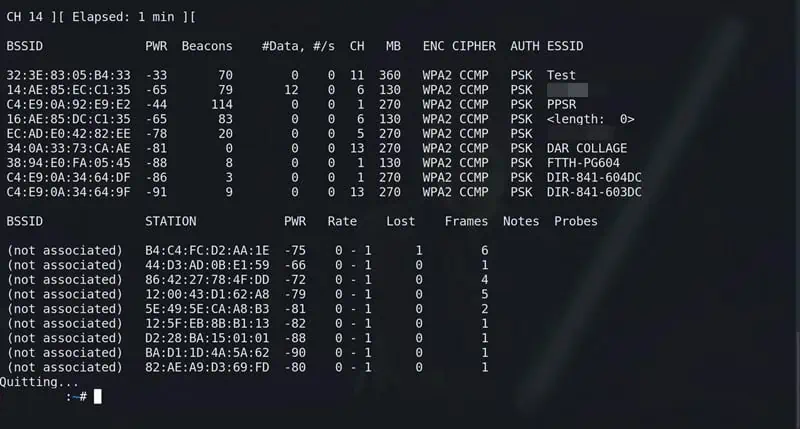

8. Aircrack-ng

Aircrack-ng ist eine spezielle Suite für Überprüfen Sie drahtlose Netzwerke. Es überwacht die WLAN-Sicherheit, testet die Treiberkompatibilität und ermöglicht umfangreiches Scripting. Diese Lösung ist leistungsfähig genug Knacken Sie WEP- und WPA/WPA2-PSK-verschlüsselte Netzwerke.

Vorteile:

- Dieses Tool kann eine umfassende drahtlose Sicherheitsbewertung durchführen.

- Es ermöglicht Ihnen, Daten in Textdateien zu übertragen.

- Es gibt eine aktive Community, die die Anwendung regelmäßig aktualisiert.

Nachteile:

- Es beschränkt sich auf die Sicherheit des Wi-Fi-Netzwerks.

- Benutzer müssen über die technische Erfahrung verfügen, um die Funktionen vollständig nutzen zu können.

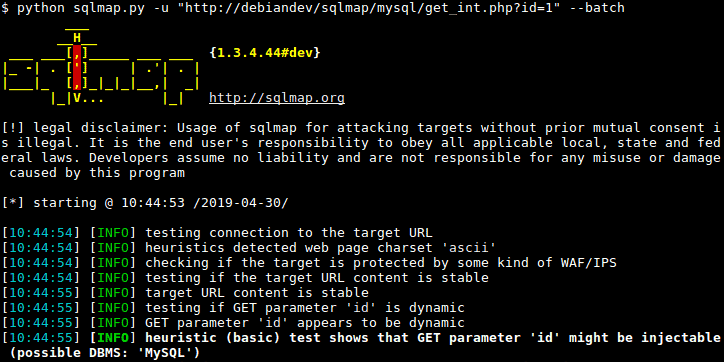

9. SQLMap

SQLMap ist eine Open-Source Software, die nutzt automatisch SQL-Injection-Fehler aus. Sie können sich direkt mit bestimmten Datenbanken verbinden und diese gegen Injektionsangriffe auswerten. Seine leistungsstarke Erkennungs-Engine kann als funktionieren Penetrationstester.

Vorteile:

- Dieses Tool unterstützt sechs SQL-Injection-Techniken, darunter fehlerbasiert und UNION-abfragebasiert.

- Es ist kompatibel mit MySQL, Oracle, PostgreSQL und vielen mehr.

- Es ermöglicht eine anpassbare Suche nach bestimmten Datenbanken, Tabellen und Spalten.

Nachteile:

- Für Anfänger ist das Tool möglicherweise zu komplex.

- Es kommt mit keiner GUI.

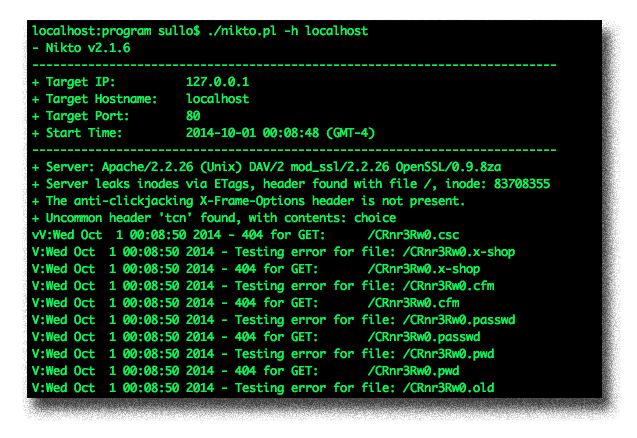

10 Niemand

Nikto ist ein Open-Source-Web- und Server-Scanner-Tool. Es testet Server auf potenziell gefährliche Dateien, veraltete Serverversionen und versionenspezifische Probleme. Es kann auch Erkennen Sie Serverkonfigurationsprobleme und veraltete Komponenten. Sie können den Scanbereich anpassen, um eine ganze Kategorie von Sicherheitslückentests auszuschließen oder einzubeziehen.

Alle IDS- und IPS-Lösungen protokollieren die Aktivitäten von Nikto. Sie können sich jedoch auf jeden Fall das Anti-IDS-Protokoll von LibWhisker für Nikto ansehen, wenn Sie die von Ihnen verwendete IDS/IPS-Software testen möchten.

Vorteile:

- Die Software unterstützt SSL und vollständigen HTTP-Proxy.

- Es generiert Berichte in XML, HTML, Nur-Text, NBE und CSV.

- Es bietet die Möglichkeit, mehrere Ports eines oder mehrerer Server zu scannen.

Nachteile:

- Diese Software ist nicht für Scansysteme oder Netzwerke großer Unternehmen geeignet.

- Benutzer könnten die Scanergebnisse als überwältigend empfinden.

Wie habe ich die besten Hacking-Tools für Windows ausgewählt?

Der Überprüfungsprozess bei der Auswahl dieser Tools umfasst sorgfältige Tests in verschiedenen Cybersicherheitsszenarien. Ich habe jedes der oben aufgeführten Tools unter die Lupe genommen simulierte Umgebungen um seine Leistung bei der Erkennung von Schwachstellen zu bewerten.

Mein Testprozess umfasst auch Aspekte wie Benutzerfreundlichkeit, Integrationsmöglichkeiten und Anpassungsfähigkeit an verschiedene Windows-Betriebssystemversionen und Servereditionen. Ich habe auch darüber nachgedacht Legalität und ethische Standards bevor wir oben die 10 besten Tools vorschlagen.

Wie verwendet man Hacking-Tools?

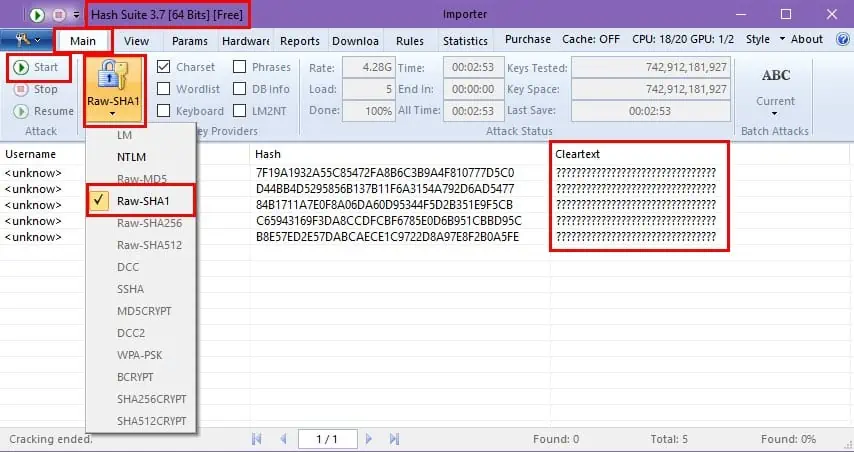

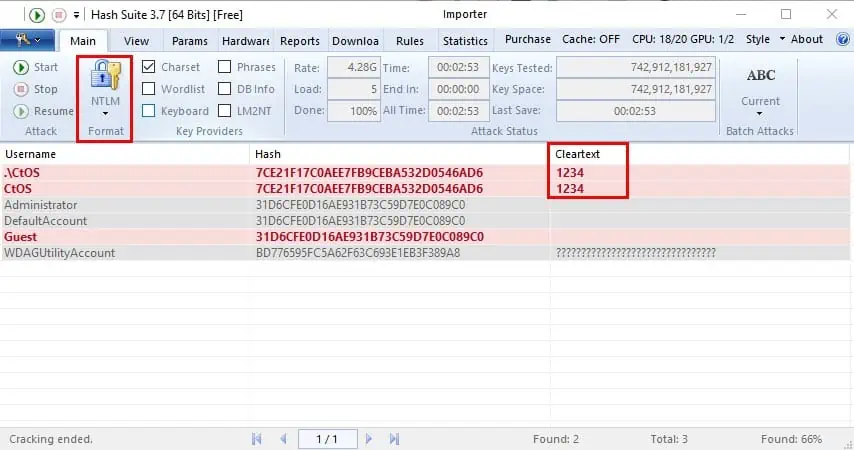

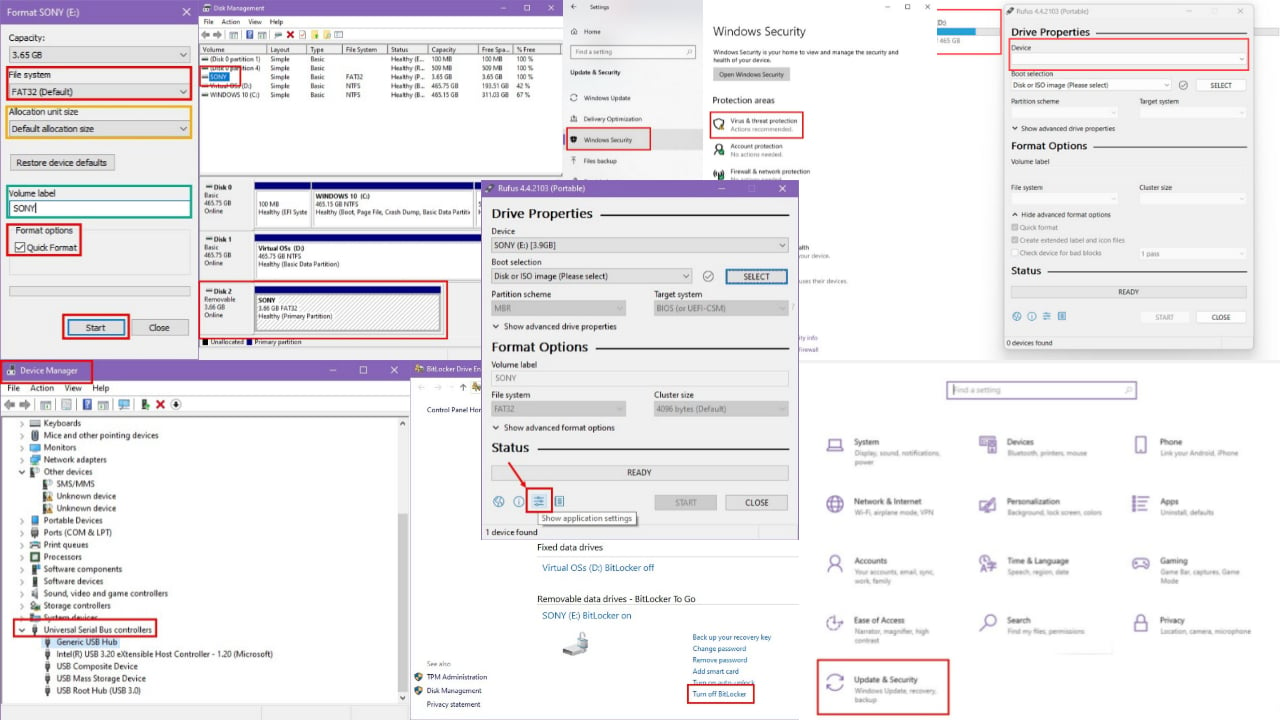

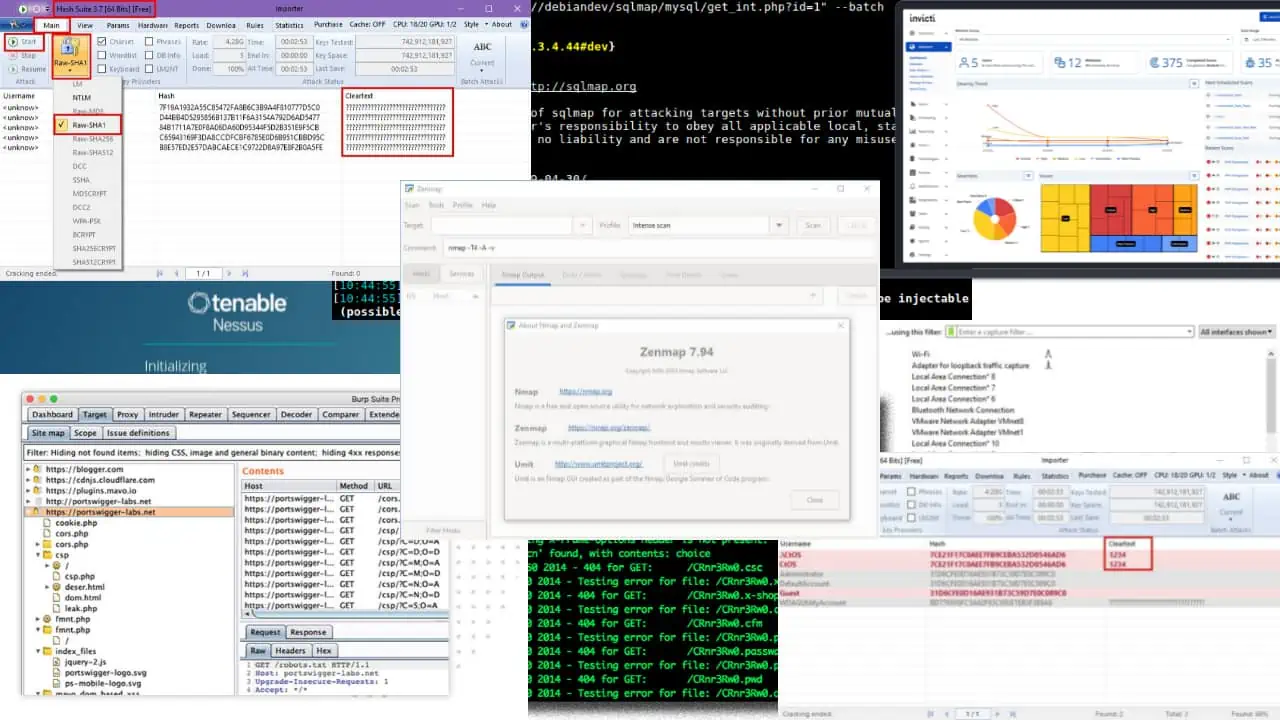

Ich zeige Ihnen, wie Sie die Stärke der von Ihnen gewählten Passwörter testen können Hash-Suite Passwort-Cracker. Hash Suite ist Die maßgeschneiderte Version von John the Ripper für Windows.

Hier sind die Benutzernamen und ihre Passwort-Hashcodes, die ich zu knacken versuchen werde:

| Benutzeridentifikation | Hash-Codes | Passwort |

| acme1 | 7f19a1932a55c85472fa8b6c3b9a4f810777d5c0 | ***** |

| acmeadmin1 | d44bb4d5295856b137b11f6a3154a792d6ad5477 | ***** |

| johndoe1 | 84b1711a7e0f8a06da60d95344f5d2b351e9f5cb | ***** |

| Janedoe1 | c65943169f3da8ccdfcbf6785e0d6b951cbbd95c | ***** |

| Tamale | b8e57ed2e57dabcaece1c9722d8a97e8f2b0a5fe | ***** |

Im Idealfall dekodieren John the Ripper oder Hash Suite die Hash-Codes in Klartext. Die Klartextausgabe ist das eigentliche Passwort.

So können Sie mit Hash Suite Passwörter für Schwachstellentests knacken:

- Laden Sie die Hash-Suite Windows-Desktop-App.

- Entpacken Sie die Hash_Suite_Free Datei.

- Gehen Sie zum Hash_Suite_Free -Ordner.

- Führen Sie die Hash_Suite_64 or Hash_Suite_32 EXE Datei.

- Sie sollten jetzt sehen die Hash Suite-Desktop-App an. Nach der Installation können Sie HEIC-Dateien mit der Main Registerkarte als Standardauswahl.

- Klicken Sie auf die Format Taste auf der Menüband der Hash Suite und wählen Sie SHA1. Dies ist das Format für die Hash-Codes, die ich ausgewählt habe.

- Abhängig von Ihrer Hash-Code-Liste können Sie ein anderes Format auswählen.

- Klicken Sie nun auf Startseite .

- Auf dem Angriffsstatus Gruppe, Ende in Die Werte zeigen die voraussichtliche Ankunftszeit an.

- Sobald dies erledigt ist, zeigt Hash Suite die Passwortzeichen unter dem an Klartext Spalte.

Da die von mir verwendeten Passwörter sicher sind, konnte Hash Suite die Passwörter und die zugrunde liegenden Hashcodes nicht knacken.

Hash Suite war jedoch in der Lage, einfache Passwörter für Windows-PC-Benutzerkonten zu knacken.

Inzwischen sollten Sie die besten Hacking-Tools für Windows kennengelernt haben, die Sie in verschiedenen Projekten zur Prüfung von Cybersicherheitssystemen verwenden können. Die obige Liste umfasst ethische Hacking-Tools aus verschiedenen Aspekten digitaler Systeme wie Netzwerk, Passwortverwaltung, Wi-Fi-Netzwerke usw.

Probieren Sie sie gerne aus und teilen Sie Ihr Feedback im Kommentarfeld unten.