Richtlinien für bedingten Zugriff und Netzwerkstandort von Azure AD jetzt verfügbar

1 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

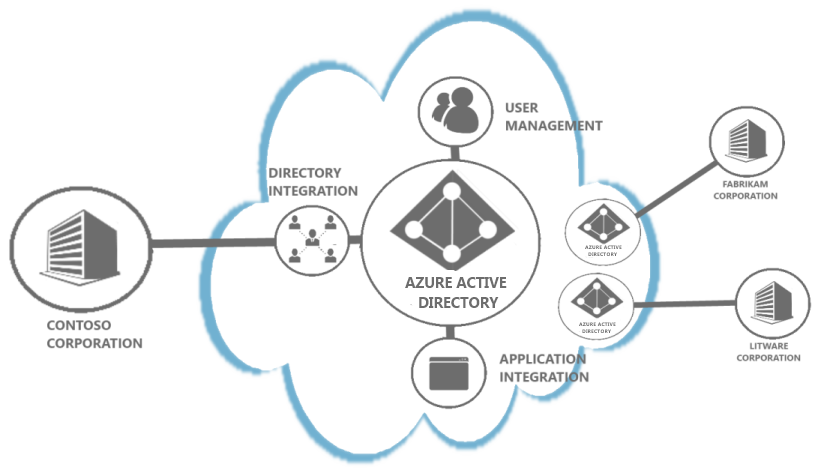

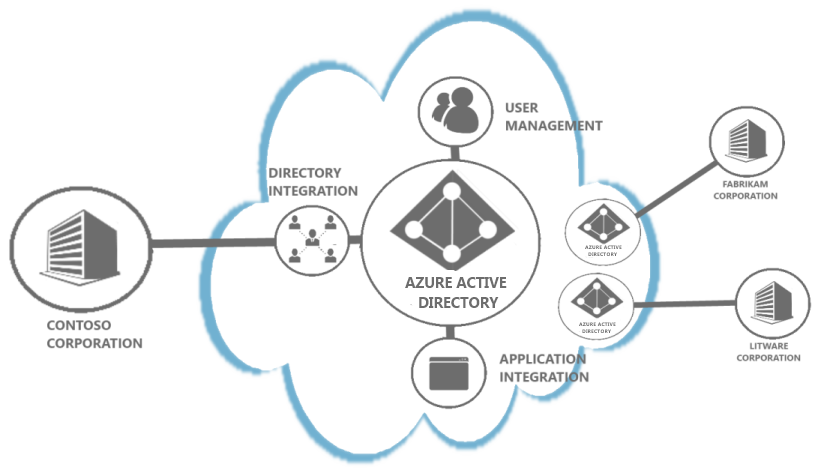

Microsoft gestern angekündigt die Verfügbarkeit von MFA- und Netzwerkstandortrichtlinien für den bedingten Zugriff von Azure AD pro App. Mit der neuen Richtlinien-Engine für bedingten Zugriff behalten Administratoren die Kontrolle. Die Bewertung der Richtlinie für den bedingten Zugriff kann auf dem Gerätezustand, der MFA, dem Standort und dem erkannten Risiko basieren. Es unterstützt die folgenden Richtlinien, die pro Anwendung festgelegt werden:

- Benötigen Sie immer MFA

- Benötigen Sie MFA, wenn Sie nicht bei der Arbeit sind

- Sperren Sie den Zugriff, wenn Sie nicht bei der Arbeit sind.

Die MFA- und Netzwerkstandortrichtlinien werden auf alle Geräte angewendet. Administratoren können jetzt eine Richtlinie für bedingten Zugriff für SharePoint erstellen, die erfordert, dass sich Benutzer in ihrem Unternehmensnetzwerk befinden, um auf den Dienst zuzugreifen. Wenn ein Benutzer versucht, von außerhalb seines iPhones auf SharePoint zuzugreifen, wenn er sich außerhalb des Unternehmensnetzwerks befindet, schlägt seine Autorisierung fehl und er wird blockiert.

Bedingter Zugriff ist eine Azure AD-Premiumfunktion, für die Benutzerlizenzen für Benutzer erforderlich sind, die auf Apps zugreifen, auf die Richtlinien angewendet wurden. Finden Sie weitere Informationen dazu hier.