Ein weiteres großes Sicherheitsproblem im Zoom-Meeting-Dienst

2 Minute. lesen

Aktualisiert am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Mehr erfahren

Die Coronavirus-Pandemie hat zu einem Anstieg der Nutzung von Zoom geführt, aber das Unternehmen hatte Probleme, die Privatsphäre der Benutzer zu wahren. Das Unternehmen hat jedoch eine Menge zu bewältigen Spiel dafür, die Privatsphäre der Kunden nicht ernst zu nehmen, was das Unternehmen dazu zwang Feature-Releases einfrieren 90 Tage lang, um die endlose Liste der Schwachstellen zu beheben. Anfang April berichteten wir, wie die Zugangsdaten der Benutzer von Hackern im Dark Web verkauft wurden. Ende April hat das Unternehmen ein neues Update veröffentlicht, um die Sicherheitsprobleme zu beheben.

Heute hat Tom Anthony, ein Sicherheitsforscher, eine entscheidende Sicherheitslücke in Zoom veröffentlicht. Mit diesem Exploit kann jeder an einem passwortgeschützten Zoom-Meeting teilnehmen. Zoom-Meetings sind standardmäßig durch ein 6-stelliges numerisches Passwort geschützt. Es besteht also die Möglichkeit von 1 Million verschiedenen Passwörtern. Tom stellte fest, dass der Zoom-Webclient es jedem ermöglichte, zu überprüfen, ob ein Passwort für ein Meeting korrekt ist, ohne dass die Anzahl der Versuche begrenzt war. Ein Angreifer kann also einen kleinen Python-Code schreiben, um alle 1 Million Passwörter auszuprobieren und das richtige Passwort in wenigen Minuten zu finden.

Nachdem Tom Zoom dieses Problem gemeldet hatte, ging der Zoom-Webclient offline. Zoom hat das Problem gemildert, indem sowohl eine Benutzeranmeldung erforderlich ist, um Meetings im Webclient beizutreten, als auch die Standard-Meeting-Passwörter so aktualisiert wurden, dass sie nicht numerisch und länger sind. Obwohl das Problem jetzt behoben ist, wirft es die folgende beunruhigende Frage auf.

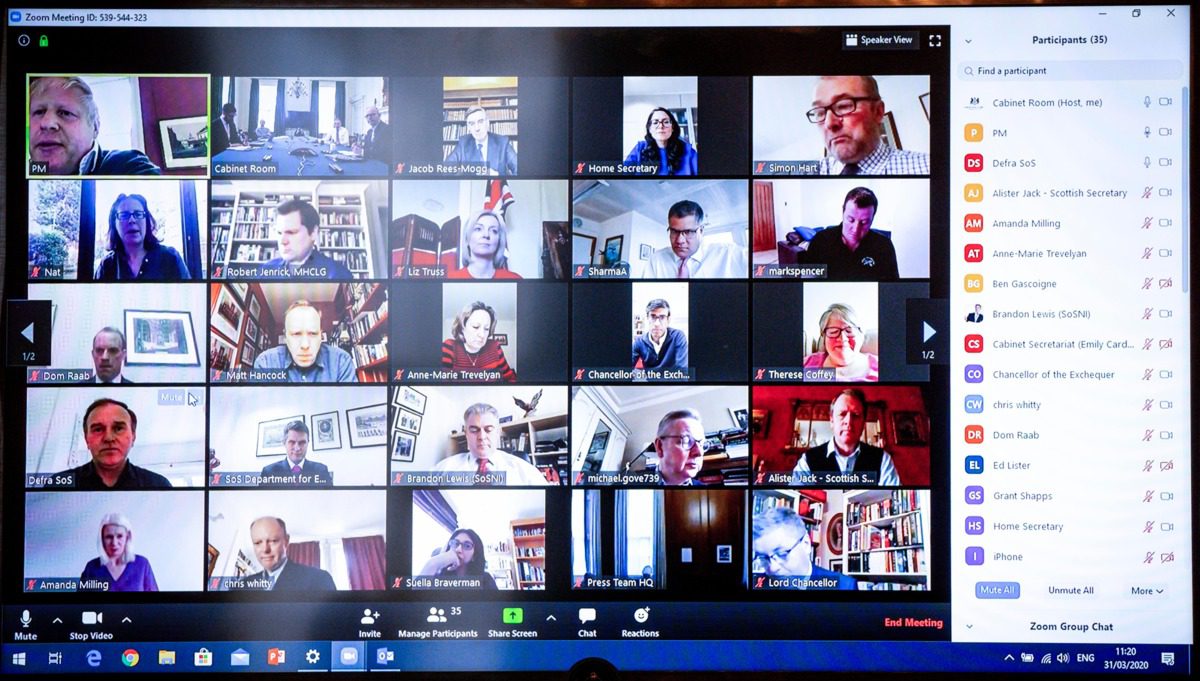

Ob Angreifer diese Sicherheitslücke bereits genutzt haben, um die Anrufe anderer Personen (z. B. die Regierungssitzungen) abzuhören.

Update: Der Sprecher von Zoom gab die folgende Erklärung zum Sicherheitsproblem ab.

„Als wir am 1. April von diesem Problem erfuhren, haben wir den Zoom-Webclient sofort heruntergefahren, um die Sicherheit unserer Benutzer zu gewährleisten, während wir Gegenmaßnahmen implementiert haben. Seitdem haben wir die Ratenbegrenzung verbessert, die CSRF-Token-Probleme behoben und den Webclient am 9. April neu gestartet. Mit diesen Korrekturen wurde das Problem vollständig behoben, und es war keine Benutzeraktion erforderlich. Uns sind keine Fälle bekannt, in denen dieser Exploit in freier Wildbahn verwendet wird. Wir danken Tom Anthony dafür, dass er uns auf dieses Problem aufmerksam gemacht hat. Wenn Sie der Meinung sind, dass Sie ein Sicherheitsproblem mit Zoom-Produkten gefunden haben, senden Sie bitte einen detaillierten Bericht an [E-Mail geschützt] "

Quelle: Tom Anthony

Benutzerforum

0 Nachrichten