Forskere fandt en måde at omgå Microsofts Control Flow Guard i Windows

1 min. Læs

Udgivet den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

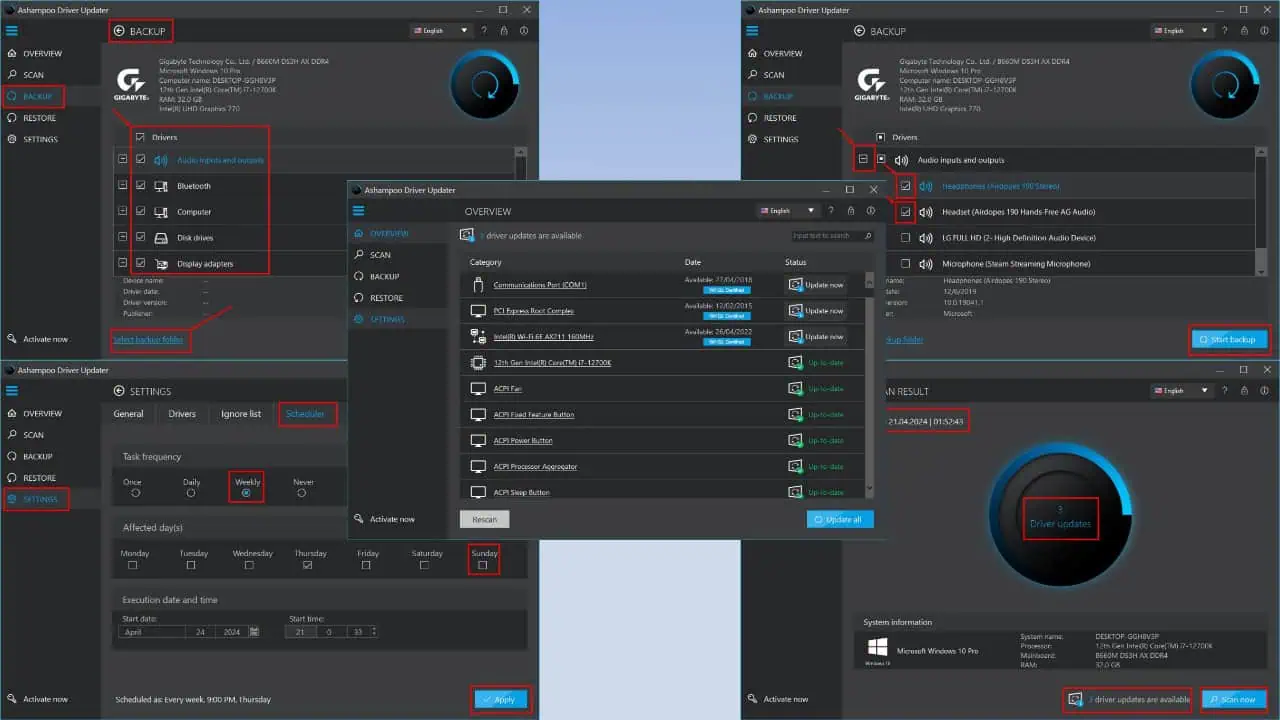

Control Flow Guard (CFG) er en platformssikkerhedsfunktion, der er tilgængelig i Windows, og som blev skabt for at bekæmpe hukommelseskorruptionssårbarheder. CFG begrænser, hvor en applikation kan eksekvere kode fra, det gør det meget sværere for udnyttelser at eksekvere vilkårlig kode gennem sårbarheder såsom bufferoverløb. Nu har en gruppe forskere fra University of Padua i Italien fundet en måde at omgå Control Flow Guard. Ifølge forskerne udnyttede de en designfejl i CFG til at kalde dele af kode, som ikke burde være tilladt af CFG.

"[Kontrolflow]-begrænsningen er kun præcis, når de tilladte mål er justeret til 16 bytes," siger Biondo. "Hvis de ikke er det, så er der en 16-byte unøjagtighed omkring målet", som angribere kan drage fordel af til at omgå CFG, bemærker han.

Forskerne har navngivet denne udnyttelse som Back to the Epilogue (BATE)-angrebet. Microsoft er opmærksom på dette sikkerhedsproblem, og rettelsen vil blive frigivet som en del af den kommende Windows 10 RS4-udgivelse.

Få mere at vide om dette problem link..