Ny økonomisk drevet malware retter sig mod professionelle med Facebook Business-kontoadgang

3 min. Læs

Udgivet den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

Ny malware er på fri fod, og den er specielt skabt til at beslaglægge Facebook Business-konti. Vigtigst er det at målrette mod personer med adgang til sådanne konti, såsom menneskelige ressourcer og digitale marketingfolk. Med dette, hvis du er en af dem, vil du måske være ekstra forsigtig online, især når du downloader filer, der ser mistænkelige ud. (via TechCrunch)

Eksistensen af malwaren blev opdaget af cybersikkerhedsvirksomheden WithSecure, som allerede delte detaljerne om sin forskning med Meta. Navngivet "Andehale”-kampagne, siges malwaren at være i stand til at stjæle data fra mål, som er valgt ud fra deres LinkedIn-profiloplysninger. For yderligere at sikre operationens succes, siges aktørerne at udvælge fagfolk med et højt niveau af adgang til deres virksomheds Facebook Business-konti.

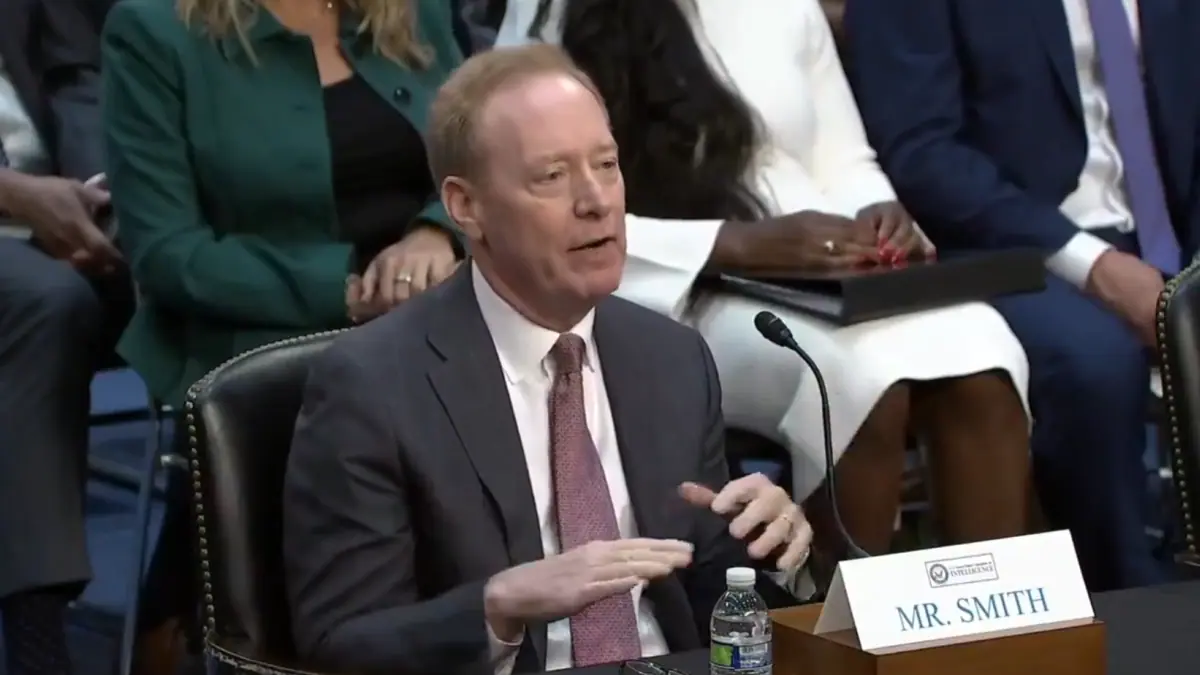

"Vi mener, at Ducktail-operatørerne omhyggeligt udvælger et lille antal mål for at øge deres chancer for succes og forblive ubemærket," sagde WithSecure Intelligence-forsker og malware-analytiker Mohammad Kazem Hassan Nejad. "Vi har observeret, at personer med lederroller, digital marketing, digitale medier og menneskelige ressourcer i virksomheder er blevet målrettet."

Ifølge WithSecure har de fundet beviser, der viser en vietnamesisk cyberkriminel, der arbejder på og distribuerer malwaren siden 2021. Den oplyste, at den ikke kunne fortælle operationens succes eller antallet af berørte brugere. Derudover hævder forskerne hos WithSecure, at der ikke er observeret noget regionalt mønster i angrebene, men ofrene kan være spredt forskellige steder i Europa, Mellemøsten, Afrika og Nordamerika.

WithSecure forklarede, at efter at have valgt de rigtige mål, ville den ondsindede aktør manipulere dem til at downloade en cloud-fil (f.eks. Dropbox og iCloud). For at gøre filen overbevisende ville den endda komme med forretnings- og brand-relaterede ord. Filens sande natur ligger dog i den datastjælende malware, den gemmer på.

Installation af filen vil frigive den malware, der stadig kan målets værdifulde data som browsercookies, som aktørerne kan bruge til at overtage autentificerede Facebook-sessioner. Hermed kan de få fingrene i offerets Facebook kontooplysninger, såsom lokationsdata og to-faktor-godkendelseskoder. Hvad angår dem, der har adgang til Facebook Business-konti, skal aktører blot tilføje en e-mailadresse til den kaprede konto.

"Modtageren - i dette tilfælde trusselsaktøren - interagerer derefter med det e-mailede link for at få adgang til den Facebook-virksomhed," forklarer Nejad. "Denne mekanisme repræsenterer standardprocessen, der bruges til at give enkeltpersoner adgang til en Facebook-virksomhed og omgår dermed sikkerhedsfunktioner implementeret af Meta for at beskytte mod sådant misbrug."

Endelig, når Ducktail-operatørerne har fuld kontrol over Facebook Business-konti, kan de erstatte kontoernes økonomiske oplysninger med deres gruppes, så de kan modtage kunders og kunders betalinger. Dette giver dem også mulighed for at bruge de penge, der er knyttet til konti, til forskellige formål.

Brugerforum

0 meddelelser